- Mozilla Firefox Browser ForensicsGeliştirici: FatihDosya yolu: Önemli tablolar: SELECT *, datetime(last_visit_date / 1000000, ‘unixepoch’, ‘localtime’) AS last_visit_date_local FROM moz_places; SELECT *, datetime(dateAdded / 1000000, ‘unixepoch’, ‘localtime’) AS dateAdded_local, datetime(lastModified / 1000000, ‘unixepoch’, ‘localtime’) AS lastModified_local FROM moz_bookmarks;

- Ransomware Recovery (1) Active Directory Yedek Alma- Yükleme İşlemleri (2)Geliştirici: FatihSerinin ilk bölümünde Active Directory veritabanın “Windows Server Backup” ve Veeam ile yedeğinin alınmasına değindiğimiz yazının ilk bölümündeki işlemleri tamamladıktan sonra, bu bölümde alınan yedeklerden nasıl dönüleceğini test edeceğiz. Birden fazla Domain Controller rolünü gerçekleştirecek temiz sanal makinaları izole bir ortamda kurduktan sonra ilk Domain Controller sunucunu kurup diğer Domain Controller sunucusuyla replikasyon işlemi gerçekleştirerek“Ransomware Recovery (1) Active Directory Yedek Alma- Yükleme İşlemleri (2)” yazısının devamını oku

- Ransomware Recovery (1) Active Directory Yedek Alma- Yükleme İşlemleri (1)Geliştirici: Fatih3 kopya, 2 farklı depolama ortamında ve 1 şirket dışında (bulut, farklı bina, ofis vd.), şifrelenmiş, doğruluğu düzenli aralıklarla test edilen ve gerekli olduğu anlarla Murphy kanunları kapsamında çalışmayıp insanı sıkıntıdan sıkıntıya sürükleyen yedekler, olay müdahale sürecinde kurtarma aşamasının önemli işlemleri arasında yer almakta olup, bu yazının da kapsamını oluşturmakta. Lab ortamında test etmek için“Ransomware Recovery (1) Active Directory Yedek Alma- Yükleme İşlemleri (1)” yazısının devamını oku

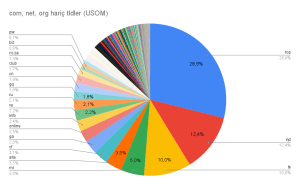

- Zararlı İçerik Barındıran Top-Level Domainler Kapsamında Sıkılaştırma

Geliştirici: FatihUnit42 tarafından hazırlanan “A Peek into Top-Level Domains and Cybercrime” başlıklı rapor kapsamında yapılan analizle göre, binden fazla Top-Level Domain (TLD) içinde sadece 25 TLD tüm zararlı domain adlarının %90’ını oluşturmakta. Bu duruma ek olarak her 10 zararlı barından TLD‘nin 6’sı gelişmekte olan ülkelerin sunduğu TLD‘ler. Yukarıda geçen cümleleri okuduktan ve bizde durumlar nasıl sorusunun“Zararlı İçerik Barındıran Top-Level Domainler Kapsamında Sıkılaştırma” yazısının devamını oku

Geliştirici: FatihUnit42 tarafından hazırlanan “A Peek into Top-Level Domains and Cybercrime” başlıklı rapor kapsamında yapılan analizle göre, binden fazla Top-Level Domain (TLD) içinde sadece 25 TLD tüm zararlı domain adlarının %90’ını oluşturmakta. Bu duruma ek olarak her 10 zararlı barından TLD‘nin 6’sı gelişmekte olan ülkelerin sunduğu TLD‘ler. Yukarıda geçen cümleleri okuduktan ve bizde durumlar nasıl sorusunun“Zararlı İçerik Barındıran Top-Level Domainler Kapsamında Sıkılaştırma” yazısının devamını oku - AD Ortamında AdFind ve SharpHound ile Yapılan Keşiflerin Oluşturduğu Loglar

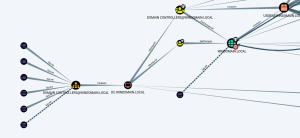

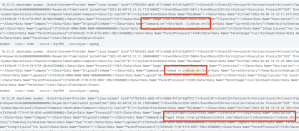

Geliştirici: FatihTakip etmenizi önemle tavsiye ettiğim The Dfir Report sitesinde yazılan olay müdahale raporları oldukça öğretici ögeler içermekte. İlgili raporları okurken sıklıkla gördüğüm adFind.exe aracının saldırganlar tarafından AD (Active Directory) ortamının keşfi için kullanılmasının da dikkat çekici bir husus olduğunu düşünüyorum. Bu noktada, hem adFind hem de SharpHound araçlarının ağda oluşturdukları gürültülerin nasıl tespit edilebileceğine dair“AD Ortamında AdFind ve SharpHound ile Yapılan Keşiflerin Oluşturduğu Loglar” yazısının devamını oku

Geliştirici: FatihTakip etmenizi önemle tavsiye ettiğim The Dfir Report sitesinde yazılan olay müdahale raporları oldukça öğretici ögeler içermekte. İlgili raporları okurken sıklıkla gördüğüm adFind.exe aracının saldırganlar tarafından AD (Active Directory) ortamının keşfi için kullanılmasının da dikkat çekici bir husus olduğunu düşünüyorum. Bu noktada, hem adFind hem de SharpHound araçlarının ağda oluşturdukları gürültülerin nasıl tespit edilebileceğine dair“AD Ortamında AdFind ve SharpHound ile Yapılan Keşiflerin Oluşturduğu Loglar” yazısının devamını oku - MSSQL Veri Tabanlarına Yapılan Saldırılar Kapsamında Toplanması Önerilen Loglar

Geliştirici: FatihYüksek derece gizlilik seviyesine sahip verileri barındıran veri tabanlarına karşı yapılan saldırı ve veri sızdırma girişimlerinin önüne geçilmesi noktasında bahse konu veri tabanı sunucularından elde edilen logların optimize edilerek toplanması ve sonrasında SIEM‘e gönderilmesi bilindiği üzere oldukça önemli bir husus. Saldırganların (iç ve dış) MSSQL kapsamında yaptıkları keşif, sızma ve veri sızdırma girişimlerinin tespiti kapsamında“MSSQL Veri Tabanlarına Yapılan Saldırılar Kapsamında Toplanması Önerilen Loglar” yazısının devamını oku

Geliştirici: FatihYüksek derece gizlilik seviyesine sahip verileri barındıran veri tabanlarına karşı yapılan saldırı ve veri sızdırma girişimlerinin önüne geçilmesi noktasında bahse konu veri tabanı sunucularından elde edilen logların optimize edilerek toplanması ve sonrasında SIEM‘e gönderilmesi bilindiği üzere oldukça önemli bir husus. Saldırganların (iç ve dış) MSSQL kapsamında yaptıkları keşif, sızma ve veri sızdırma girişimlerinin tespiti kapsamında“MSSQL Veri Tabanlarına Yapılan Saldırılar Kapsamında Toplanması Önerilen Loglar” yazısının devamını oku - Sysmon for Linux, Auditd ve Rsyslog Kullanarak Linux Tabanlı Sistemler İçin Log Kaynağı Zenginleştirme

Geliştirici: Fatihİster DMZ‘de olsun, ister iç ağda; Windows tabanlı istemci ve sunucu loglarının toplanmasına ne kadar önem veriliyorsa, Linux tabanlı istemci ve sunucularda da bahse konu logların toplanması, SIEM‘e gönderilmesi ve sonrasında korelasyon kurallarıyla zenginleştirilmeleri bir o kadar önemli…” düşüncesi bu yazının konusunu oluşturuyor. Daha önce Windows tabanlı istemci ve sunucularda log toplama konularıyla ilgili farklı“Sysmon for Linux, Auditd ve Rsyslog Kullanarak Linux Tabanlı Sistemler İçin Log Kaynağı Zenginleştirme” yazısının devamını oku

Geliştirici: Fatihİster DMZ‘de olsun, ister iç ağda; Windows tabanlı istemci ve sunucu loglarının toplanmasına ne kadar önem veriliyorsa, Linux tabanlı istemci ve sunucularda da bahse konu logların toplanması, SIEM‘e gönderilmesi ve sonrasında korelasyon kurallarıyla zenginleştirilmeleri bir o kadar önemli…” düşüncesi bu yazının konusunu oluşturuyor. Daha önce Windows tabanlı istemci ve sunucularda log toplama konularıyla ilgili farklı“Sysmon for Linux, Auditd ve Rsyslog Kullanarak Linux Tabanlı Sistemler İçin Log Kaynağı Zenginleştirme” yazısının devamını oku - Powershell ile Active Directory İçin Temel Güvenlik Raporu Oluşturma

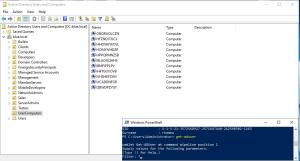

Geliştirici: FatihKullanıcı veya servis hesaplarında yapılan bir yetki hatası, kapatılması gereken bir network servisinin açık bırakılması, istemcilere Domain Administrator hesabıyla giriş yapan bir sistem yöneticisi veya zamanında geçilmeyen bir güvenlik yaması gibi hususlar Active Directory sisteminin istismar edilmesi noktasında saldırganların elini güçlendiren konulardan sadece birkaçı olarak sayılabilir. Dolayısıyla, Active Directory ortamında gerçekleştirilen işlemlerin düzenli olarak izlenmesinin“Powershell ile Active Directory İçin Temel Güvenlik Raporu Oluşturma” yazısının devamını oku

Geliştirici: FatihKullanıcı veya servis hesaplarında yapılan bir yetki hatası, kapatılması gereken bir network servisinin açık bırakılması, istemcilere Domain Administrator hesabıyla giriş yapan bir sistem yöneticisi veya zamanında geçilmeyen bir güvenlik yaması gibi hususlar Active Directory sisteminin istismar edilmesi noktasında saldırganların elini güçlendiren konulardan sadece birkaçı olarak sayılabilir. Dolayısıyla, Active Directory ortamında gerçekleştirilen işlemlerin düzenli olarak izlenmesinin“Powershell ile Active Directory İçin Temel Güvenlik Raporu Oluşturma” yazısının devamını oku - Doh (DNS over HTTPS) Kapsamında Ağ Görünürlüğü

Geliştirici: FatihSaldırganların hedef sistemler üzerinden farklı sunuculara gönderdikleri DNS sorgularının kayıt altına alınmasının önemine bir önceki yazıda değinmiştim. Saldırganlar tarafından DNS protokolü kapsamında kullanılan bir diğer teknikse DoH (DNS over HTTPS) olarak adlandırılan teknik olup, bahse konu teknikle saldırgan kurban sistemden gönderdiği zararlı komuta kontrol (C2) DNS isteklerini HTTPS protokolü üzerinden göndererek savunma tarafının işini zorlaştırmakta.“Doh (DNS over HTTPS) Kapsamında Ağ Görünürlüğü” yazısının devamını oku

Geliştirici: FatihSaldırganların hedef sistemler üzerinden farklı sunuculara gönderdikleri DNS sorgularının kayıt altına alınmasının önemine bir önceki yazıda değinmiştim. Saldırganlar tarafından DNS protokolü kapsamında kullanılan bir diğer teknikse DoH (DNS over HTTPS) olarak adlandırılan teknik olup, bahse konu teknikle saldırgan kurban sistemden gönderdiği zararlı komuta kontrol (C2) DNS isteklerini HTTPS protokolü üzerinden göndererek savunma tarafının işini zorlaştırmakta.“Doh (DNS over HTTPS) Kapsamında Ağ Görünürlüğü” yazısının devamını oku - İstemci DNS Loglarının Zenginleştirilmesiyle Tehdit Analizi

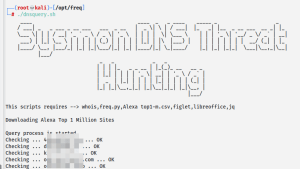

Geliştirici: FatihDerinlemesine savunmanın önemli katmanlarından biri olduğunu düşündüğüm Windows tabanlı istemcilerdeki Sysmon loglarının ve event logların SIEM‘e gönderilmesi olası tehditlerin incelenmesi, ağdaki görünürlük seviyesinin yükseltilmesi için oldukça önemli. Dolayısıyla, farklı kaynaklardan toplanan logların korele edilmesi, alarmlarının oluşturulması ve sonrasında ilgili logların incelenmesi için tüm logların merkezi olarak toplanması önem arz etmekte. Bu yazı kapsamında, Windows tabanlı“İstemci DNS Loglarının Zenginleştirilmesiyle Tehdit Analizi” yazısının devamını oku

Geliştirici: FatihDerinlemesine savunmanın önemli katmanlarından biri olduğunu düşündüğüm Windows tabanlı istemcilerdeki Sysmon loglarının ve event logların SIEM‘e gönderilmesi olası tehditlerin incelenmesi, ağdaki görünürlük seviyesinin yükseltilmesi için oldukça önemli. Dolayısıyla, farklı kaynaklardan toplanan logların korele edilmesi, alarmlarının oluşturulması ve sonrasında ilgili logların incelenmesi için tüm logların merkezi olarak toplanması önem arz etmekte. Bu yazı kapsamında, Windows tabanlı“İstemci DNS Loglarının Zenginleştirilmesiyle Tehdit Analizi” yazısının devamını oku - Command Line Obfuscation Teknikleri Kapsamında SIGMA Kuralları

Geliştirici: FatihSANS DFIR Summit 2021 kapsamında Wietze Beukema tarafından tarafından anlatılan “Exploring Windows Command-Line Obfuscation” konusu, SIGMA kurallarının yazımında dikkat edilmesi gereken hususlar konusunda oldukça önemli detaylar içeriyor. Saldırganların, savunma tarafında yazılan alarm kurallarını atlatmak için kullanabileceği tekniklerden biri olan “Windows Command Line obfuscation” ile SIEM tarafında yazılan SIGMA kuralların atlatılmasının önüne geçilebilmesi için aşağıdaki videonun“Command Line Obfuscation Teknikleri Kapsamında SIGMA Kuralları” yazısının devamını oku

Geliştirici: FatihSANS DFIR Summit 2021 kapsamında Wietze Beukema tarafından tarafından anlatılan “Exploring Windows Command-Line Obfuscation” konusu, SIGMA kurallarının yazımında dikkat edilmesi gereken hususlar konusunda oldukça önemli detaylar içeriyor. Saldırganların, savunma tarafında yazılan alarm kurallarını atlatmak için kullanabileceği tekniklerden biri olan “Windows Command Line obfuscation” ile SIEM tarafında yazılan SIGMA kuralların atlatılmasının önüne geçilebilmesi için aşağıdaki videonun“Command Line Obfuscation Teknikleri Kapsamında SIGMA Kuralları” yazısının devamını oku - Windows ve Office Uygulamaları İçin Sıkılaştırma Kontrolleri

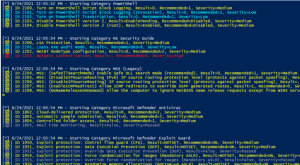

Geliştirici: FatihSaldırganların kullandıkları taktik ve tekniklerle baş edebilme noktasında Windows işletim sistemlerinin ve anılan işletim sistemlerinde çalışan Microsoft Office gibi uygulamaların güvenlik sıkılaştırmalarının yapılmasının iki noktada oldukça önem arz ettiğini düşünüyorum. Bu noktalardan ilki, herkesin kabul edeceği üzere saldırı tarafının işini zorlaştırmak olarak değerlendirilebilirken, ikincisiyse saldırganların yaptıkları ataklar sonrasında oluşturdukları gürültüleri tespit edebilmek olarak değerlendirilebilir. Her“Windows ve Office Uygulamaları İçin Sıkılaştırma Kontrolleri” yazısının devamını oku

Geliştirici: FatihSaldırganların kullandıkları taktik ve tekniklerle baş edebilme noktasında Windows işletim sistemlerinin ve anılan işletim sistemlerinde çalışan Microsoft Office gibi uygulamaların güvenlik sıkılaştırmalarının yapılmasının iki noktada oldukça önem arz ettiğini düşünüyorum. Bu noktalardan ilki, herkesin kabul edeceği üzere saldırı tarafının işini zorlaştırmak olarak değerlendirilebilirken, ikincisiyse saldırganların yaptıkları ataklar sonrasında oluşturdukları gürültüleri tespit edebilmek olarak değerlendirilebilir. Her“Windows ve Office Uygulamaları İçin Sıkılaştırma Kontrolleri” yazısının devamını oku - Mitre Caldera İle Red Team Simülasyonları

Geliştirici: FatihFarklı atak senaryoları kapsamında kullanılan tekniklerin sistemlerde bıraktıkları izlerin takip edilmesi ve bahse konu ataklara karşı proaktif şekilde önlemler alınması hususu her geçen gün daha da önem kazanmakta. Bu yazıda, Mitre‘nin MITRE ATT&CK™ temeli üzerine kurduğu ve red team çalışmaları için kullanılabilecek otomatik bir simülasyon sistemi olan Caldera ile neler yapabileceğimize değinmek istiyorum. Lab ortamında“Mitre Caldera İle Red Team Simülasyonları” yazısının devamını oku

Geliştirici: FatihFarklı atak senaryoları kapsamında kullanılan tekniklerin sistemlerde bıraktıkları izlerin takip edilmesi ve bahse konu ataklara karşı proaktif şekilde önlemler alınması hususu her geçen gün daha da önem kazanmakta. Bu yazıda, Mitre‘nin MITRE ATT&CK™ temeli üzerine kurduğu ve red team çalışmaları için kullanılabilecek otomatik bir simülasyon sistemi olan Caldera ile neler yapabileceğimize değinmek istiyorum. Lab ortamında“Mitre Caldera İle Red Team Simülasyonları” yazısının devamını oku - Powershell Kullanarak Spesifik Event Log Toplama

Geliştirici: FatihApplied Incident Response kitabına ait web sitesinde yer alan Event Log Analyst Reference bölümünü okuduktan sonra Powershell ile basit bir script yazarak bahse konu logları SIEM türü ürünlerin indeksleyebileceği şekilde toplamaya karar verdim. Aşağıdaki maddelerde scripti nasıl kullanabileceğinize dair detayları bulabilirsiniz. Toplanması gereken event log sayısı arttıkça, toplama süresinin oldukça uzayacağını belirtmek isterim. Şu adresten“Powershell Kullanarak Spesifik Event Log Toplama” yazısının devamını oku

Geliştirici: FatihApplied Incident Response kitabına ait web sitesinde yer alan Event Log Analyst Reference bölümünü okuduktan sonra Powershell ile basit bir script yazarak bahse konu logları SIEM türü ürünlerin indeksleyebileceği şekilde toplamaya karar verdim. Aşağıdaki maddelerde scripti nasıl kullanabileceğinize dair detayları bulabilirsiniz. Toplanması gereken event log sayısı arttıkça, toplama süresinin oldukça uzayacağını belirtmek isterim. Şu adresten“Powershell Kullanarak Spesifik Event Log Toplama” yazısının devamını oku - AD Ortamında Sysmon, Command Line Process Auditing, Powershell Logging ile Process Takibi

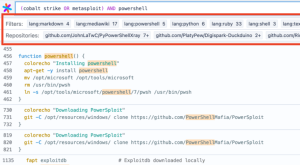

Geliştirici: Fatihİki yazı olarak planladığım yazı serisinin ilk bölümünde Active Directory (AD) ortamında yer alan istemci veya sunucularda oluşan processlerin takibi için üç konu başlığı altında Group Policy (GP) ayarlarının nasıl yapılacağına değindikten sonra, bir sonraki bölümde Empire, Powersploit türü araçlarla yapılan saldıların oluşturdukları gürültülerin bahse konu ayarlarla nasıl tespit edileceğine değineceğim. Özellikle Powershell saldırı vektörleri“AD Ortamında Sysmon, Command Line Process Auditing, Powershell Logging ile Process Takibi” yazısının devamını oku

Geliştirici: Fatihİki yazı olarak planladığım yazı serisinin ilk bölümünde Active Directory (AD) ortamında yer alan istemci veya sunucularda oluşan processlerin takibi için üç konu başlığı altında Group Policy (GP) ayarlarının nasıl yapılacağına değindikten sonra, bir sonraki bölümde Empire, Powersploit türü araçlarla yapılan saldıların oluşturdukları gürültülerin bahse konu ayarlarla nasıl tespit edileceğine değineceğim. Özellikle Powershell saldırı vektörleri“AD Ortamında Sysmon, Command Line Process Auditing, Powershell Logging ile Process Takibi” yazısının devamını oku - T-Pot Honeypot ile Tehdit İstihbaratı

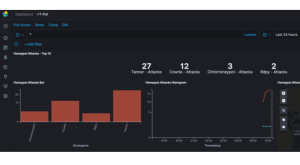

Geliştirici: FatihT-Pot Debian tabanlı, birden fazla honeypot aracının içinde yapılandırılmış halde yüklü geldiği ve tüm honeypot araçlarının Docker altyapısıyla servise sunulduğu “all-in-one” olarak adlandırılabilecek bir honeypot sistemler bütünü olarak tanımlanabilir. Kurulumu ve yönetiminin oldukça basit olması ve dashboard ekranlarının oldukça tatmin edici olması da T-Pot’u öne çıkaran etmenlerden birkaçı olarak sıralanabilir. T-Pot veya T-Pot’la önyüklü gelen“T-Pot Honeypot ile Tehdit İstihbaratı” yazısının devamını oku

Geliştirici: FatihT-Pot Debian tabanlı, birden fazla honeypot aracının içinde yapılandırılmış halde yüklü geldiği ve tüm honeypot araçlarının Docker altyapısıyla servise sunulduğu “all-in-one” olarak adlandırılabilecek bir honeypot sistemler bütünü olarak tanımlanabilir. Kurulumu ve yönetiminin oldukça basit olması ve dashboard ekranlarının oldukça tatmin edici olması da T-Pot’u öne çıkaran etmenlerden birkaçı olarak sıralanabilir. T-Pot veya T-Pot’la önyüklü gelen“T-Pot Honeypot ile Tehdit İstihbaratı” yazısının devamını oku - Group Policy Object Analizi (Policy Analyzer)

Geliştirici: FatihSıra tabanlı oyunların başyapıtı olduğunu düşündüğüm Age of Empires (Aoe) oynayanların da bileceği üzere oyun, temelde kaynak yönetimi ve yönetilen kaynakların hangi birimlere aktarılacağı konusunda strateji sevenlerin yirmi yılı aşkındır oynadığı bir strateji türü. Açıkçası AoE’nin kaynak yönetimi bölümününün log toplama ve yönetimi konusuyla kesiştiği noktalar olduğu da bana göre aşikar. Zira populasyon limitinin 200“Group Policy Object Analizi (Policy Analyzer)” yazısının devamını oku

Geliştirici: FatihSıra tabanlı oyunların başyapıtı olduğunu düşündüğüm Age of Empires (Aoe) oynayanların da bileceği üzere oyun, temelde kaynak yönetimi ve yönetilen kaynakların hangi birimlere aktarılacağı konusunda strateji sevenlerin yirmi yılı aşkındır oynadığı bir strateji türü. Açıkçası AoE’nin kaynak yönetimi bölümününün log toplama ve yönetimi konusuyla kesiştiği noktalar olduğu da bana göre aşikar. Zira populasyon limitinin 200“Group Policy Object Analizi (Policy Analyzer)” yazısının devamını oku - Live Incident Response (Velociraptor)

Geliştirici: FatihSIEM’e düşen bir uyarı kapsamında; daha önce sistemde karşılaşılmayan yeni bir processin başlaması veya servisin ayağa kalkması, zamanlanmış görevlere eklenen ve anomali oluşturduğu düşünülen bir zamanlanmış görev veya komuta kontrol sunucusuna paket gönderdiği düşünülen bir istemcinin tespiti… Dikkat çeken bu senaryolar kapsamında, “Nedir bu anomali?” sorusuna cevap ararken, “Sunucu veya istemciye Domain Admin haklarıyla RDP“Live Incident Response (Velociraptor)” yazısının devamını oku

Geliştirici: FatihSIEM’e düşen bir uyarı kapsamında; daha önce sistemde karşılaşılmayan yeni bir processin başlaması veya servisin ayağa kalkması, zamanlanmış görevlere eklenen ve anomali oluşturduğu düşünülen bir zamanlanmış görev veya komuta kontrol sunucusuna paket gönderdiği düşünülen bir istemcinin tespiti… Dikkat çeken bu senaryolar kapsamında, “Nedir bu anomali?” sorusuna cevap ararken, “Sunucu veya istemciye Domain Admin haklarıyla RDP“Live Incident Response (Velociraptor)” yazısının devamını oku - Microsoft Office Macro Güvenliği

Geliştirici: FatihMacrolar her ne kadar son kullanıcıların işlerini otomatize etmede önemli faydalar sunsa ve iş hayatında kullanım kolaylığı sağlasa da saldırganların hedef sistemlere sızmalarında ve güvenlik sistemlerini aşmada kullandıkları önemli bir saldırı vektörü. Bu noktada, farklı ülkelerin siber güvenlik birimlerinin makro güvenliğiyle ilgili rehberleri konuyla ilgili neler yapılabileceğine dair aydınlatıcı bilgiler içeriyor. Australian Cyber Security Centre’nin“Microsoft Office Macro Güvenliği” yazısının devamını oku

Geliştirici: FatihMacrolar her ne kadar son kullanıcıların işlerini otomatize etmede önemli faydalar sunsa ve iş hayatında kullanım kolaylığı sağlasa da saldırganların hedef sistemlere sızmalarında ve güvenlik sistemlerini aşmada kullandıkları önemli bir saldırı vektörü. Bu noktada, farklı ülkelerin siber güvenlik birimlerinin makro güvenliğiyle ilgili rehberleri konuyla ilgili neler yapılabileceğine dair aydınlatıcı bilgiler içeriyor. Australian Cyber Security Centre’nin“Microsoft Office Macro Güvenliği” yazısının devamını oku - Windows 10 Telemetry Sıkılaştırma

Geliştirici: FatihMicrosoft her ne kadar telemetry verilerini analiz ve Windows özelliklerinin kalitesini arttırmak için kullandığını belirtse de kurumsal teşebbüslerin dış dünyaya minimum seviyede veri göndermek istedikleri de yadsınamaz bir gerçek. Son kullanıcılara ait bir çok verinin Microsoft sunucularına gitmesini istemiyorsanız, telemetry ayarlarını yapmanız da fayda var. Telemetry kapsamında Microsoft sunucularına gönderilen verileri Microsoft dört ana katmanda“Windows 10 Telemetry Sıkılaştırma” yazısının devamını oku

Geliştirici: FatihMicrosoft her ne kadar telemetry verilerini analiz ve Windows özelliklerinin kalitesini arttırmak için kullandığını belirtse de kurumsal teşebbüslerin dış dünyaya minimum seviyede veri göndermek istedikleri de yadsınamaz bir gerçek. Son kullanıcılara ait bir çok verinin Microsoft sunucularına gitmesini istemiyorsanız, telemetry ayarlarını yapmanız da fayda var. Telemetry kapsamında Microsoft sunucularına gönderilen verileri Microsoft dört ana katmanda“Windows 10 Telemetry Sıkılaştırma” yazısının devamını oku - Red Team Aktiviteleri İçin Terminal Özelleştirme

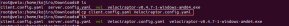

Geliştirici: FatihKurum içi red teaming testleriyle uğraşıyor veya Hack the Box, TryHackMe türü platformlarda antreman yapıyorsanız terminal ekranını yoğun şekilde kullanmanın gerektiği yadsınamaz bir gerçek. Bu noktada, bahse konu aktivitelerin verimliliğini arttırmak için terminal özelleştirmede kullandığım Arsenal, Terminator ve yazdığım basit bir scripti sizlere aktarmak istedim. İlk aracımız ile başlayalım. 1.Arsenal msfvenom, impacket, mimikatz türü yaygın“Red Team Aktiviteleri İçin Terminal Özelleştirme” yazısının devamını oku

Geliştirici: FatihKurum içi red teaming testleriyle uğraşıyor veya Hack the Box, TryHackMe türü platformlarda antreman yapıyorsanız terminal ekranını yoğun şekilde kullanmanın gerektiği yadsınamaz bir gerçek. Bu noktada, bahse konu aktivitelerin verimliliğini arttırmak için terminal özelleştirmede kullandığım Arsenal, Terminator ve yazdığım basit bir scripti sizlere aktarmak istedim. İlk aracımız ile başlayalım. 1.Arsenal msfvenom, impacket, mimikatz türü yaygın“Red Team Aktiviteleri İçin Terminal Özelleştirme” yazısının devamını oku - Trace Labs OSINT VM ile OSINT Lab. Ortamı Oluşturulması

Geliştirici: FatihAçık kaynak istihbaratı (OSINT) için sıklıkla kullandığım Linux dağıtımı olan Buscador‘un güncellenmesinin durdurulması üzerine bir süredir test ettiğim ve Buscador’un eksikliğini hissettirmeyen Trace Labs‘a geçme kararı aldım. Kali‘nin oldukça kırpılmış ve OSINT ile ilgili olarak özelleştirilmiş bir versiyonu olan bu dağıtım sayesinde ilgili uygulama ve scriptleri tek tek güncelleştirmenize de gerek kalmıyor. Ek olarak, Buscador’daki“Trace Labs OSINT VM ile OSINT Lab. Ortamı Oluşturulması” yazısının devamını oku

Geliştirici: FatihAçık kaynak istihbaratı (OSINT) için sıklıkla kullandığım Linux dağıtımı olan Buscador‘un güncellenmesinin durdurulması üzerine bir süredir test ettiğim ve Buscador’un eksikliğini hissettirmeyen Trace Labs‘a geçme kararı aldım. Kali‘nin oldukça kırpılmış ve OSINT ile ilgili olarak özelleştirilmiş bir versiyonu olan bu dağıtım sayesinde ilgili uygulama ve scriptleri tek tek güncelleştirmenize de gerek kalmıyor. Ek olarak, Buscador’daki“Trace Labs OSINT VM ile OSINT Lab. Ortamı Oluşturulması” yazısının devamını oku - Intel Owl ile Tehdit İstihbaratı Elde Edilmesi

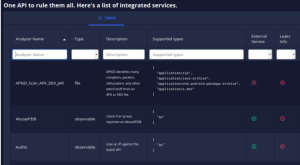

Geliştirici: FatihHerhangi bir zararlıya ait hashin veya ilgili zararlı dosyanın iletişim kurduğu düşünülen IP veya URL’in tehdit içerip içermediğini tespit etmek amacıyla birçok açık kaynaktan bilgi elde etmek mümkün. Fakat farklı açık kaynaklardan toplanan tehdit istihbaratı bilgilerinin merkezileştirilmesi ve/veya analiz edilmesi süreçleri oldukça zaman alan bir süreç olabiliyor. Bu noktada, şayet biriminizde incelemeniz gereken hash bilgileri,“Intel Owl ile Tehdit İstihbaratı Elde Edilmesi” yazısının devamını oku

Geliştirici: FatihHerhangi bir zararlıya ait hashin veya ilgili zararlı dosyanın iletişim kurduğu düşünülen IP veya URL’in tehdit içerip içermediğini tespit etmek amacıyla birçok açık kaynaktan bilgi elde etmek mümkün. Fakat farklı açık kaynaklardan toplanan tehdit istihbaratı bilgilerinin merkezileştirilmesi ve/veya analiz edilmesi süreçleri oldukça zaman alan bir süreç olabiliyor. Bu noktada, şayet biriminizde incelemeniz gereken hash bilgileri,“Intel Owl ile Tehdit İstihbaratı Elde Edilmesi” yazısının devamını oku - Sysmon ile Process, DNS, TCP Conns ve Port Özet Bilgileri

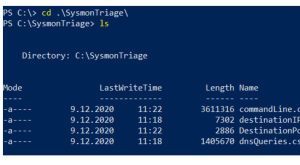

Geliştirici: FatihBir sunucunun günlük, haftalık veya aylık oluşturduğu logların benzer şekilde üretiliyor olması ihtimal dahilindeyken, kurumsal ortamda bulunan istemcilerin farklı gereksinimlerine göre kullanılması nedeniyle belli bir kullanıcı analiz verisi elde etmek oldukça güç (User and Entity Behaviour Analytics’in kapsamına giren bu konu ilginizi çektiyse, şu bağlantıdan daha detaylı bilgilere erişebilirsiniz). Bir istemcide hızlıca Sysmon loglarına bakarak,“Sysmon ile Process, DNS, TCP Conns ve Port Özet Bilgileri” yazısının devamını oku

Geliştirici: FatihBir sunucunun günlük, haftalık veya aylık oluşturduğu logların benzer şekilde üretiliyor olması ihtimal dahilindeyken, kurumsal ortamda bulunan istemcilerin farklı gereksinimlerine göre kullanılması nedeniyle belli bir kullanıcı analiz verisi elde etmek oldukça güç (User and Entity Behaviour Analytics’in kapsamına giren bu konu ilginizi çektiyse, şu bağlantıdan daha detaylı bilgilere erişebilirsiniz). Bir istemcide hızlıca Sysmon loglarına bakarak,“Sysmon ile Process, DNS, TCP Conns ve Port Özet Bilgileri” yazısının devamını oku - Windows Defender Group Policy Ayarları, Event Logları ve İncelenmesi

Geliştirici: Fatihİstemci ve sunucularda sadece antivirüs yazılımı kullanarak güvenlik sağlanabilir düşüncesinin üzerinden yıllar geçse de, antivirus yazılımları hala uç nokta güvenliğinde yüksek derecede öneme sahipler. Bu nedenle antivirus uygulamalarından alınacak ve sonrasında izlenecek loglar da büyük önem arz ediyor. Örneğin AV-TEST‘in test sonuçlarına göre aşağıdaki ekran alıntısından da göreceğiniz üzere Windows Defender’in performans sonuçları ortalamanın oldukça“Windows Defender Group Policy Ayarları, Event Logları ve İncelenmesi” yazısının devamını oku

Geliştirici: Fatihİstemci ve sunucularda sadece antivirüs yazılımı kullanarak güvenlik sağlanabilir düşüncesinin üzerinden yıllar geçse de, antivirus yazılımları hala uç nokta güvenliğinde yüksek derecede öneme sahipler. Bu nedenle antivirus uygulamalarından alınacak ve sonrasında izlenecek loglar da büyük önem arz ediyor. Örneğin AV-TEST‘in test sonuçlarına göre aşağıdaki ekran alıntısından da göreceğiniz üzere Windows Defender’in performans sonuçları ortalamanın oldukça“Windows Defender Group Policy Ayarları, Event Logları ve İncelenmesi” yazısının devamını oku - Olay Müdahalesi Süreçlerinde LolBins Analizi

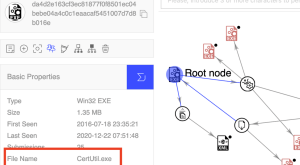

Geliştirici: FatihLolBin’leri işletim sisteminde önyüklü şekilde gelen (MMC, Bitsadmin, Event Viewer vd.) ve işletim sistemine atanan görevlerin yerine getirilmesi noktasında kullanılan çalıştırılabilir dosyalar olarak adlandırılabilir. Örneğin sistem yöneticisi bir sorunla karşılaştığında, event logları incelemek amacıyla Event Viewer‘ı açarken, saldırgan taraf Event Viewer’ı UAC bypass için kullanmakta. Diğer bir örnek olarak Windows tarafında netsh network interfaceleri yönetmek“Olay Müdahalesi Süreçlerinde LolBins Analizi” yazısının devamını oku

Geliştirici: FatihLolBin’leri işletim sisteminde önyüklü şekilde gelen (MMC, Bitsadmin, Event Viewer vd.) ve işletim sistemine atanan görevlerin yerine getirilmesi noktasında kullanılan çalıştırılabilir dosyalar olarak adlandırılabilir. Örneğin sistem yöneticisi bir sorunla karşılaştığında, event logları incelemek amacıyla Event Viewer‘ı açarken, saldırgan taraf Event Viewer’ı UAC bypass için kullanmakta. Diğer bir örnek olarak Windows tarafında netsh network interfaceleri yönetmek“Olay Müdahalesi Süreçlerinde LolBins Analizi” yazısının devamını oku - APT / Malware Analiz Raporlarında Detaylı Arama Yapılması

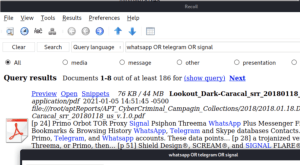

Geliştirici: FatihAdvanced Persistent Threat (APT) veya malware gruplarının yaptıkları saldırıların ayrıntılı analizlerini ve hangi taktik / tekniklerin saldırganlar tarafından kullanıldığına dair bilgileri içeren raporlar savunma noktasında oldukça önemli bilgiler içeriyor. Saldırganların kullandıkları taktik ve teknikleri içeren, ayrıca malware analiz bilgilerini de içeren bahse konu raporları tek tek okumak çok mümkün gözükmese de özellikle çalışılan benzer sektör“APT / Malware Analiz Raporlarında Detaylı Arama Yapılması” yazısının devamını oku

Geliştirici: FatihAdvanced Persistent Threat (APT) veya malware gruplarının yaptıkları saldırıların ayrıntılı analizlerini ve hangi taktik / tekniklerin saldırganlar tarafından kullanıldığına dair bilgileri içeren raporlar savunma noktasında oldukça önemli bilgiler içeriyor. Saldırganların kullandıkları taktik ve teknikleri içeren, ayrıca malware analiz bilgilerini de içeren bahse konu raporları tek tek okumak çok mümkün gözükmese de özellikle çalışılan benzer sektör“APT / Malware Analiz Raporlarında Detaylı Arama Yapılması” yazısının devamını oku - Sigma Kurallarının İncelenmesiyle Atak-Savunma Bağlantısının Kurulması

Geliştirici: FatihKurumlarda kullanılan SIEM’lerin sadece log toplama çözümü olarak değil, aynı zamanda oluşturulan korelasyon kurallarıyla aktif tehdit izleme merkezi haline getirilmesi oldukça önemli. Bu noktada, Sigma kurallarının SIEM’lere entegre edilmesi, SIEM’i daha verimli hale getirirken, diğer taraftan savunma tarafını da aynı şekilde güçlendirmekte. Bahse konu Sigma kurallarına bu bağlantıdan erişebilir veya bu videoyu izleyerek daha ayrıntılı“Sigma Kurallarının İncelenmesiyle Atak-Savunma Bağlantısının Kurulması” yazısının devamını oku

Geliştirici: FatihKurumlarda kullanılan SIEM’lerin sadece log toplama çözümü olarak değil, aynı zamanda oluşturulan korelasyon kurallarıyla aktif tehdit izleme merkezi haline getirilmesi oldukça önemli. Bu noktada, Sigma kurallarının SIEM’lere entegre edilmesi, SIEM’i daha verimli hale getirirken, diğer taraftan savunma tarafını da aynı şekilde güçlendirmekte. Bahse konu Sigma kurallarına bu bağlantıdan erişebilir veya bu videoyu izleyerek daha ayrıntılı“Sigma Kurallarının İncelenmesiyle Atak-Savunma Bağlantısının Kurulması” yazısının devamını oku

-

Abone Ol

Abone olunmuş

WordPress.com hesabınız var mı? Şimdi oturum açın.