Saldırganların kullandıkları taktik ve tekniklerle baş edebilme noktasında Windows işletim sistemlerinin ve anılan işletim sistemlerinde çalışan Microsoft Office gibi uygulamaların güvenlik sıkılaştırmalarının yapılmasının iki noktada oldukça önem arz ettiğini düşünüyorum. Bu noktalardan ilki, herkesin kabul edeceği üzere saldırı tarafının işini zorlaştırmak olarak değerlendirilebilirken, ikincisiyse saldırganların yaptıkları ataklar sonrasında oluşturdukları gürültüleri tespit edebilmek olarak değerlendirilebilir.

Her sistemin mutlaka birgün aşılacağı varsayımı altında, sadece ilgili sıkılaştırmaların yapılmasının yeterli olmadığı, yapılan sıkılaştırmaların kontrol edilmesi gerektiği de göz önünde bulundurulması gereken önemli bir husus olarak gündeme gelmekte. Elbette, bahse konu sıkılaştırmaların veya uyumluluk kontrollerinin doğru yapılıp yapılmadığına dair inceleme işlemeni Nessus, Wazuh veya farklı araçların tarama yeteneklerini kullanarak elde etmek mümkün (CIS, DoDSTIG, PCI kontrolleri ve BSI SiSyPHuS vd.) Bu noktada, yukarıda adı geçen araçlara ek olarak farklı Powershell scriptleri de kullanarak hızlıca sonuç elde edebilmek oldukça cezbedici. Bu yazının konusunu da bu araçlar oluşturmakta.

Araçları tanıma işlemine geçmeden önce, yazı kapsamında verilen tüm araçların lab. ortamında dikkatle incelenmesini ve çalıştırılmasını sonrasında yapılacak sıkılaştırmaların topluca değil adım adım yapılması gerektiğini ısrarla hatırlatmak isterim.

Yazı kapsamında yer alan araçlar ve bağlantıları:

- HardeningKitty (Windows 10 ve diğer sürümler)

- HardeningAuditor (Microsoft Office)

- ASR_Analyzer (Attack Surface Reduction)

Yazının hikaye kısmını bitirdikten sonra aksiyona geçebilmek amacıyla araçları inceleyerek yazımıza devam edelim.

- HardeningKitty

HardeningKitty aracını Windows işletim sistemlerinde gerçekleştirilecek sıkılaştırma taramalarında kullanmak mümkün. Üzerinde durulması gereken ilk nokta, aracın öncelikle standart kullanıcı haklarıyla sonrasındaysa yönetici haklarıyla çalıştırıp farklı raporların elde edilmesi olacaktır. Bir diğer önemli noktaysa aracın İngilizce işletim sistemleri için daha doğru sonuçlar vereceği hususu. Son olarak araçla ilgili daha detaylı bağlantılara bu bağlantıdan ulaşabilirsiniz. Aracın verdiği rapor sonuçlarına erişmek için, aşağıdaki Powershell komutlarını kullanalım.

Set-ExecutionPolicy bypass

$path = “C:\hardening”

If(!(test-path $path))

{

New-Item -ItemType Directory -Force -Path $path

}

$Url = “https://github.com/0x6d69636b/windows_hardening/archive/refs/heads/master.zip";

$DownloadZipFile = “C:\hardening\” + $(Split-Path -Path $Url -Leaf)

$ExtractPath = “C:\hardening\”

Invoke-WebRequest -Uri $Url -OutFile $DownloadZipFile

$ExtractShell = New-Object -ComObject Shell.Application

$ExtractFiles = $ExtractShell.Namespace($DownloadZipFile).Items()

$ExtractShell.NameSpace($ExtractPath).CopyHere($ExtractFiles)

Start-Process $ExtractPath

Import-Module C:\hardening\windows_hardening-master\Invoke-HardeningKitty.ps1

cd “C:\hardening\windows_hardening-master\” | Invoke-HardeningKitty -EmojiSupport

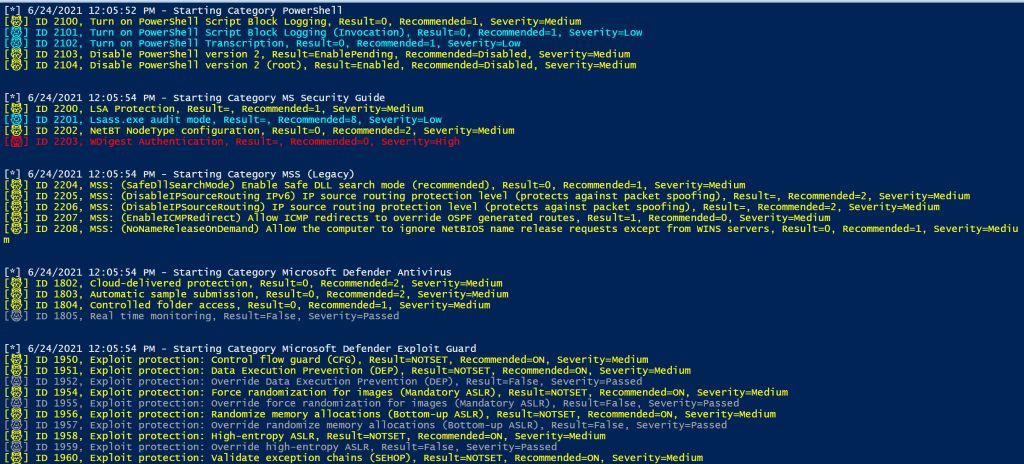

Aşağıdaki ekran görüntüsünde yer alan sıkılaştırma rapor sonuçlarını inceleyelim.

Elde edilen sonuçları inceledikten sonra hangi noktalarda sıkılaştırma yapılacağının tespiti ve uygulamaların nasıl yapılacağı hususları ayrı bir çalışmanın konusu…

- HardeningAuditor

Oldukça yaygın şekilde kullanılan Microsoft Office uygulamalarının sıkılaştırmalarının yapılması önem arz eden bir diğer husus. Zira ofis uygulamalarında yapılmayan sıkılaştırmaların saldırı atak yüzeyini arttıracağı aşikar. Bu noktada, kullanacağımız HardeningAuditor aracıile Group Policy objeleri noktasında ne tür sıkılaştırma önlemlerinin alınacağına dair tespitlerin yapılması mümkün.

Australian Cyber Security Center tarafından hazırlanan Office 2016 sıkılaştırma rehberine göre hazırlanan bahse konu araca bu bağlantıdan erişebilirsiniz. Aşağıdaki Powershell komutlarıyla HardeningAuditor aracını indirelim ve çalıştıralım.

Set-ExecutionPolicy bypass

iex ((New-Object System.Net.WebClient).DownloadString('https://raw.githubusercontent.com/cottinghamd/HardeningAuditor/master/ASDOffice2016HardeningComplianceCheck.ps1'))İlgili aracın çalıştırılması sonrasında elde edilen ekran görüntüsü şu şekilde:

- ASR_Analyzer

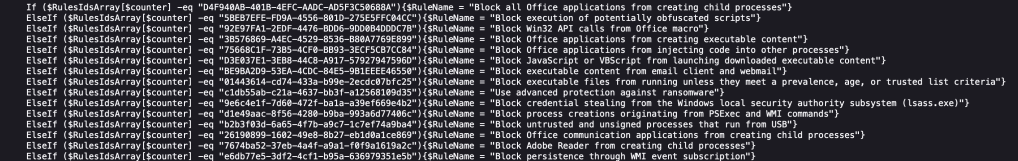

Attack Surface Reduction (ASR) kurallarıyla ilgili yapılabilecek sıkılaştırma işlemlerini içeren ASR_Analyzer aracıyla ilgili kurallarla ilgili yapılabilecek sıkılaştırmaları incelemek mümkün. ASR ile ilgili daha önce yazdığım ve detaylarını aktardığım yazıya erişmek için bu bağlantıyı ve sonrasında ilgili araca ulaşmak için bu bağlantıyı kullanabilirsiniz.

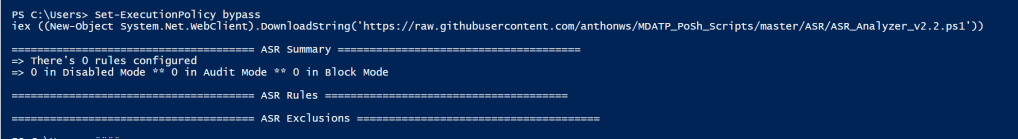

Öncelikle aracı aşağıdaki komutarı kullanarak çalıştıralım.

Set-ExecutionPolicy bypass

iex ((New-Object System.Net.WebClient).DownloadString('https://raw.githubusercontent.com/anthonws/MDATP_PoSh_Scripts/master/ASR/ASR_Analyzer_v2.2.ps1'))İlgili araç aşağıdaki ASR kurallarını kontrol edecek ve sonrasında konuyla ilgili raporu oluşturacaktır.

Herhangi bir ASR kuralının uygulanmadığına dair ekran görüntüsü:

Faydalı olması dileğiyle…

Kaynaklar:

- https://raw.githubusercontent.com/anthonws/MDATP_PoSh_Scripts/master/ASR/ASR_Analyzer_v2.2.ps1

- https://github.com/cottinghamd/HardeningAuditor

- https://github.com/0x6d69636b/windows_hardening

- https://www.cyber.gov.au/acsc/view-all-content/publications/hardening-microsoft-office-365-proplus-office-2019-and-office-2016

- https://ciroglu.org/2021/06/23/windows-defender-attack-surface-reduction-rules-uygulamalari-2/