Saldırganların hedef sistemler üzerinden farklı sunuculara gönderdikleri DNS sorgularının kayıt altına alınmasının önemine bir önceki yazıda değinmiştim. Saldırganlar tarafından DNS protokolü kapsamında kullanılan bir diğer teknikse DoH (DNS over HTTPS) olarak adlandırılan teknik olup, bahse konu teknikle saldırgan kurban sistemden gönderdiği zararlı komuta kontrol (C2) DNS isteklerini HTTPS protokolü üzerinden göndererek savunma tarafının işini zorlaştırmakta.

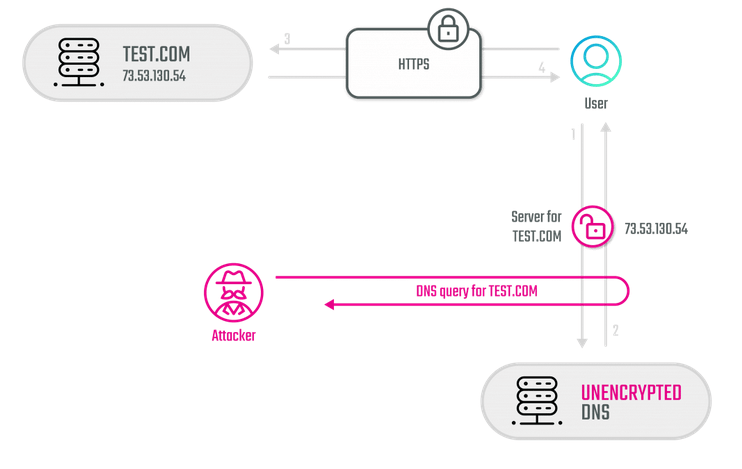

Konuyu daha iyi kavramak noktasında aşağıdaki ekran görüntüsünü incelemeye çalışalım. İsteklerin DNS protokolü (şifresiz, UDP 53) kullanarak gönderilmesi noktasında elde edilen logların SIEM’de incelenmesi gayet kolay. DNS isteklerinin DNS protokolü yerine HTTPS protokü üzerinden gönderilmesi trafiğin şifreli olması nedeniyle nispeten daha zor.

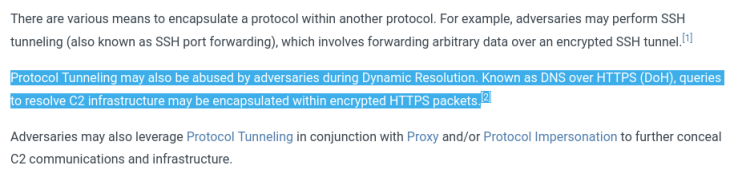

Son olarak MITRE ATT&CK frameworküne değinerek giriş bölümünü kapatalım. İlgili frameworkte “Protocol Tunnelling” tekniği altında yer alan DoH (DNS over HTTPS) tekniği aşağıdaki ekran alıntısından da görüleceği üzere farklı saldırgan / APT grupları tarafından kullanılan / kullanılması olası teknikler kapsamında da yer alıyor.

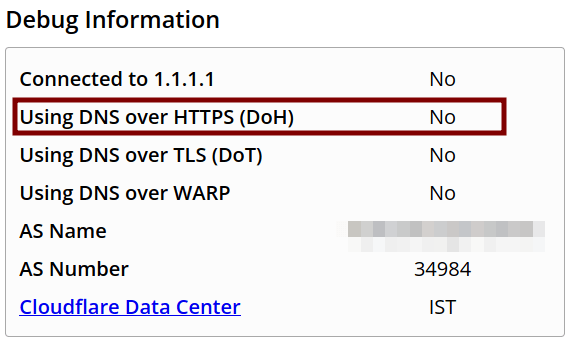

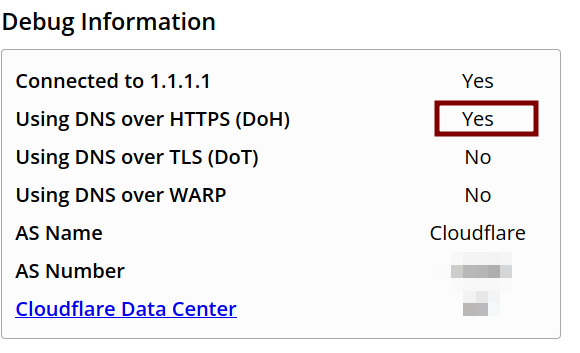

İsteklerin DNS veya HTTPS üzerinden gitmesi logların toplanması ve anlamlandırılması noktasında ne anlam ifade ediyor sorusuna cevap aramaya çalışalım. https://1.1.1.1/help adresini ziyaret ederek tarayıcıda DoH açık olup olmadığını görmeye çalışalım.

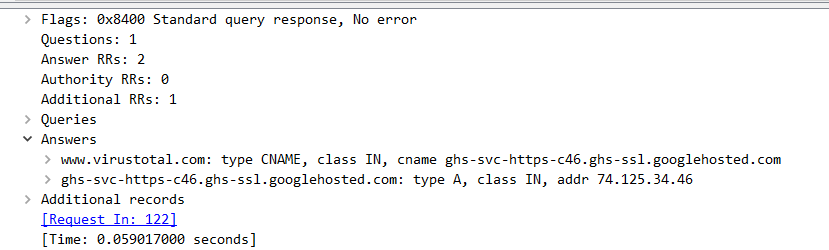

DoH ayaralı kapalı. Sonrasında VirusTotal’e standart bir DNS isteği gönderelim.

Aşağıdaki ekran alıntısından da görüleceği üzere gönderilen DNS isteği cleartext şekilde incelenebilmekte.

Ayrıca DNS isteğinin gönderildiği sunucuyla oluşturulan trafiğin bilgisi:

Şimdide trafiği DNS over HTTPS üzerinden gönderelim. Firefox web taracıyısında aşağıdaki ayarı yapalım ve trafik oluşturalım.

DoH aktif olduğuna dair ekran görüntüsü:

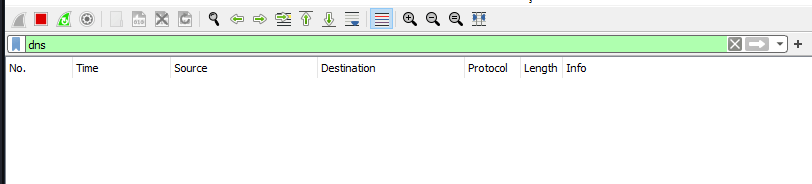

DoH kullanıldığında Wireshark’taki DNS sorgusu…

DoH kullanıldığında Wireshark’ta görülen trafik:

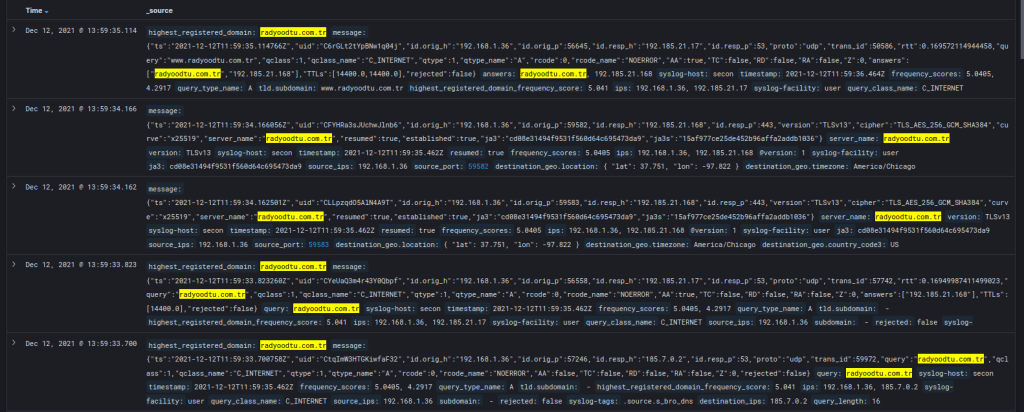

Yazının son aşamasında SecurityOnion’da DoH ve DoH kullanmadan denemelere devam edelim. Farklı bir web sitesine standart DNS sorgusu gönderildiğinde farklı kaynaklardan elde edilen loglara ait ekran görüntüsü:

DNS isteğinin DoH üzerinden gönderildiğinde oluşan log:

DoH kullanıldığında, sadece Bro modülü ilgili web sitesine gönderilen isteği aşağıdaki şekilde loglamakta:

Özetle, standart DNS sorguları sayesinde ağdaki görünürlük ve elde edilen logların araştırılması daha kolayken, DoH kullanıldığında ilgili sorguya ait ağdaki görünürlük nispeten daha da azalmakta.

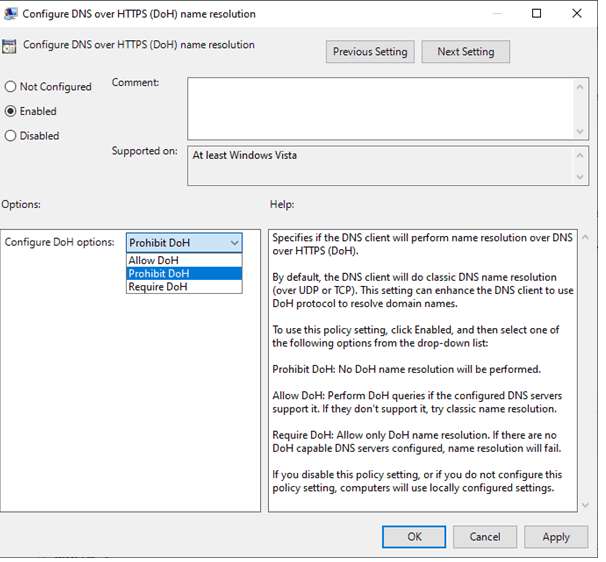

Sonuç olarak, DoH tekniğiyle oluşturulan trafiğin engellenmesi ve ilgili tekniğin kullanıldığı takdirde alarm kurallarının oluşturulması önemli. Microsoft Edge tarayıcısı için DNS over HTTPS kullanılmasını engellemek için aşağıdaki GPO ayarının yapılması mümkün. Ayrıca Google Chrome (Domain kapsamında yönetilen istemcilerde ayar kapalı olarak geliyor.) ve Firefox’da da GPO ayarlarının yapılması önem arz ediyor.

Computer Configuration\Policies\Administrative Templates\Network\DNS Client

Kaynaklar:

1- https://stealthbits.com/blog/dns-over-https/

2- https://attack.mitre.org/techniques/T1572/

4- https://4sysops.com/archives/secure-dns-requests-over-https-doh-in-windows-1011/