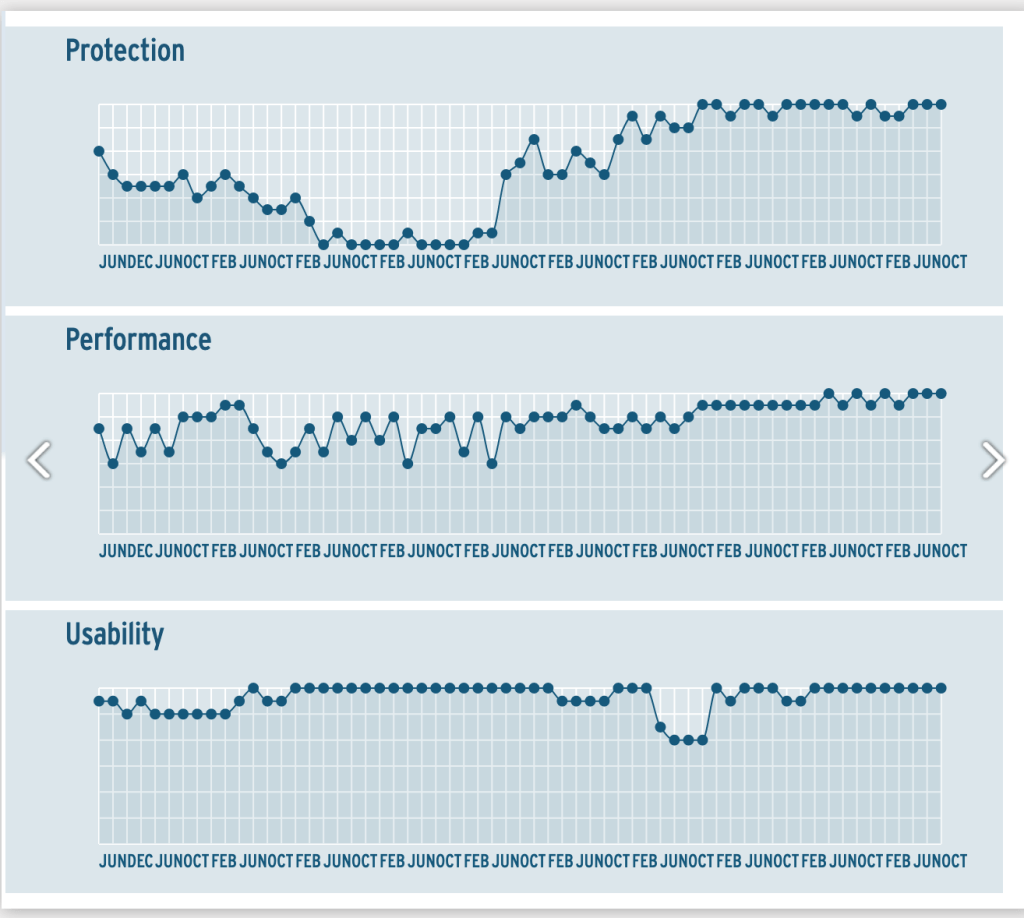

İstemci ve sunucularda sadece antivirüs yazılımı kullanarak güvenlik sağlanabilir düşüncesinin üzerinden yıllar geçse de, antivirus yazılımları hala uç nokta güvenliğinde yüksek derecede öneme sahipler. Bu nedenle antivirus uygulamalarından alınacak ve sonrasında izlenecek loglar da büyük önem arz ediyor. Örneğin AV-TEST‘in test sonuçlarına göre aşağıdaki ekran alıntısından da göreceğiniz üzere Windows Defender’in performans sonuçları ortalamanın oldukça üzerinde. Tabi ki tek bir organizasyonun yaptığı testle ürünleri yargılamamak gerektiği de dikkate alınması gereken hususlardan biri.

Kaynak: https://www.av-test.org/en/antivirus/home-windows/manufacturer/microsoft/

Bu noktada, Windows Defender’in Group Policy ayarlarıyla yönetilmesi, hangi logların izlenmesinin önem arz etttiği ve bahse konu bu logların nasıl incelenebileceğiyle ilgili derli toplu bir kaynak hazırlamaya çalıştım.

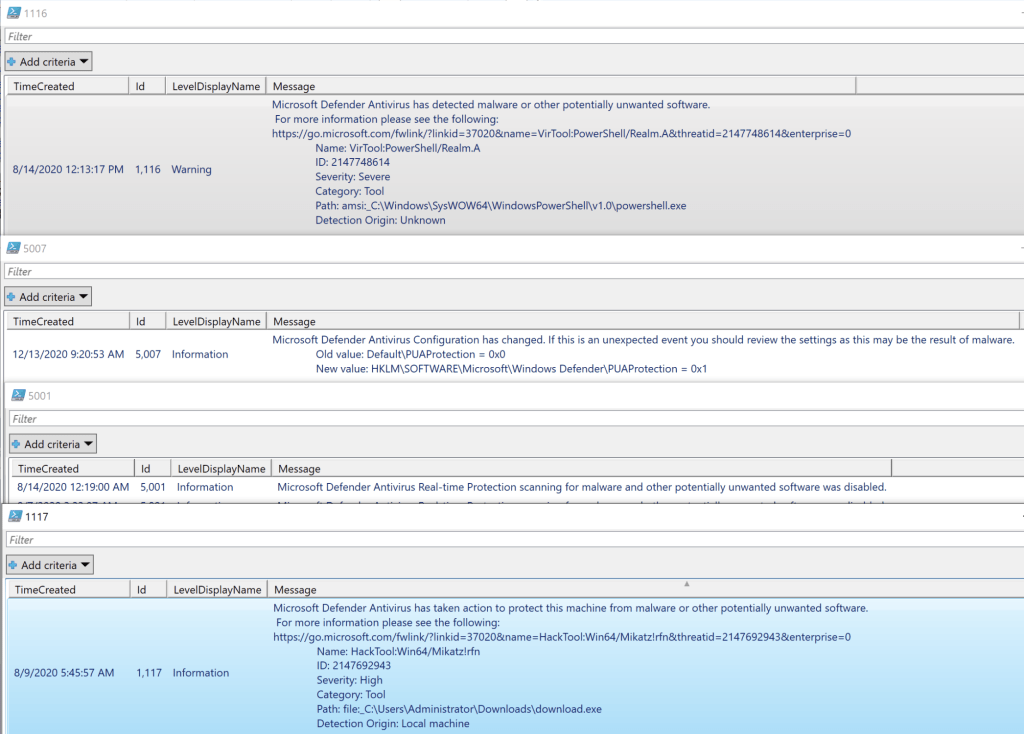

Önemli olduğunu ve izlenmesi gerektiğini düşündüğüm Event ID’lerle başlayalım. Microsoft’un Windows Defender ile ilgili bu bağlantıdaki rehberinden yararlandığım bahse konu ID’lerin detaylarına cümlenin başında bahsettiğim rehberden erişebilirsiniz.

- Event ID: 1006 – The antimalware engine found malware or other potentially unwanted software.

- Event ID: 1007 – The antimalware platform performed an action to protect your system from malware or other potentially unwanted software.

- Event ID: 1008 – Microsoft Defender Antivirus has encountered an error when taking action on malware or other potentially unwanted software.

- Event ID: 1012 – The antimalware platform could not delete an item from quarantine.

- Event ID: 1015 – The antimalware platform detected suspicious behavior.

- Event ID: 1116 -The antimalware platform detected malware or other potentially unwanted software.

- Event ID: 1117 – The antimalware platform performed an action to protect your system from malware or other potentially unwanted software.

- Event ID:1118 – The antimalware platform attempted to perform an action to protect your system from malware or other potentially unwanted software, but the action failed.

- Event ID: 5001 – Real-time protection is disabled.

- Event ID: 5007 – Microsoft Defender Antivirus configuration has changed. If this is an unexpected event, you should review the settings as this may be the result of malware.

- Event ID: 5012 – Scanning for viruses is disabled.

Aşağıda yer alan kod bloğunu kullanarak mevcut sisteminizde yer alan logların detaylarını incelemeniz mümkün.

#Requires -RunAsAdministrator

Set-ExecutionPolicy bypass

clear

Write-Host 'Powershell version=' $PsVersionTable.PSVersion

Get-Date

Write-Host " ! Windows Defender events collector !" -ForegroundColor red -BackgroundColor white

sleep 1

Write-Host "Collecting Event Logs..." -ForegroundColor red -BackgroundColor white

sleep 1

$securityEventList= 1006,1007,1008,1012,1015,1116,1117,1118,5001, 5007, 5012

$i=0;

foreach ($eventId in $securityEventList)

{

$i++

Write-Progress -activity "Collecting event logs..." -status "Searched: $i of $($securityEventList.Count)" -percentComplete (($i / $securityEventList.Count) * 100)

try {

Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-Windows Defender/Operational';ID=$eventId} -ErrorAction Stop | Out-GridView -Title $eventId }

catch [Exception]

{

if ($_.Exception -match "No events were found that match the specified selection criteria")

{Out-Null}

}

}Kod bloğunu Powershell’le çalıştırdıktan sonra aşağıdaki ekran görüntüsüne benzer bir rapor alacaksınız.

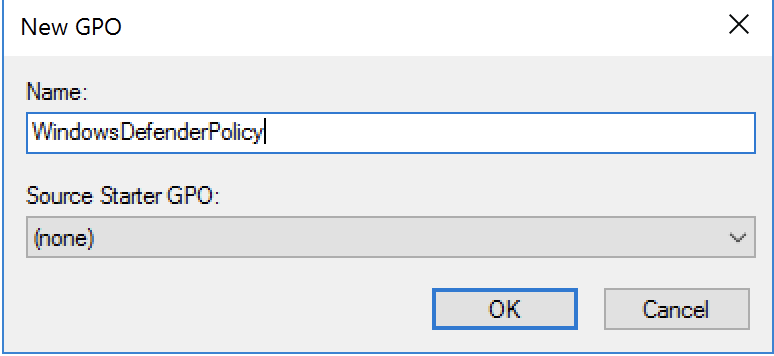

Windows Defender’in Group Policy ayarları ile yönetilmesi konusuyla devam edelim. Yeni bir GPO oluşturup adını tanımlayalım. Aşağıdaki ayarları önce lab. ortamınızda test etmenizi ve ihtiyaçlarınızı belirledikten sonra uygulamaya geçmenizi şiddetle tavsiye ederim.

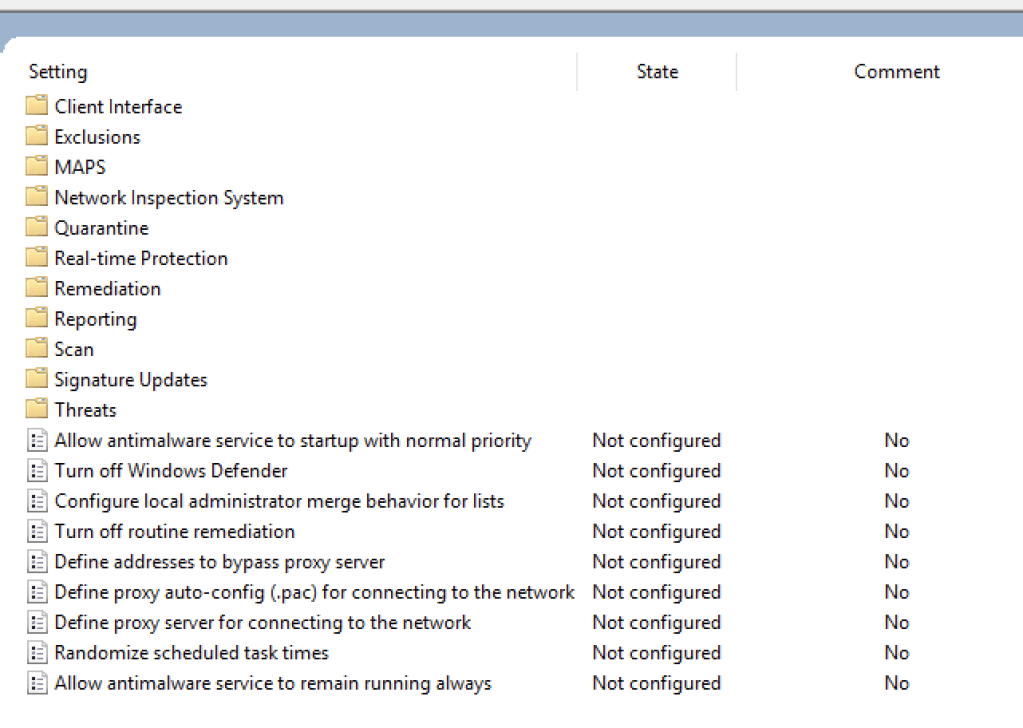

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender yolunu takip ederek Windows Defender GPO ayarlarını inceleyelim.

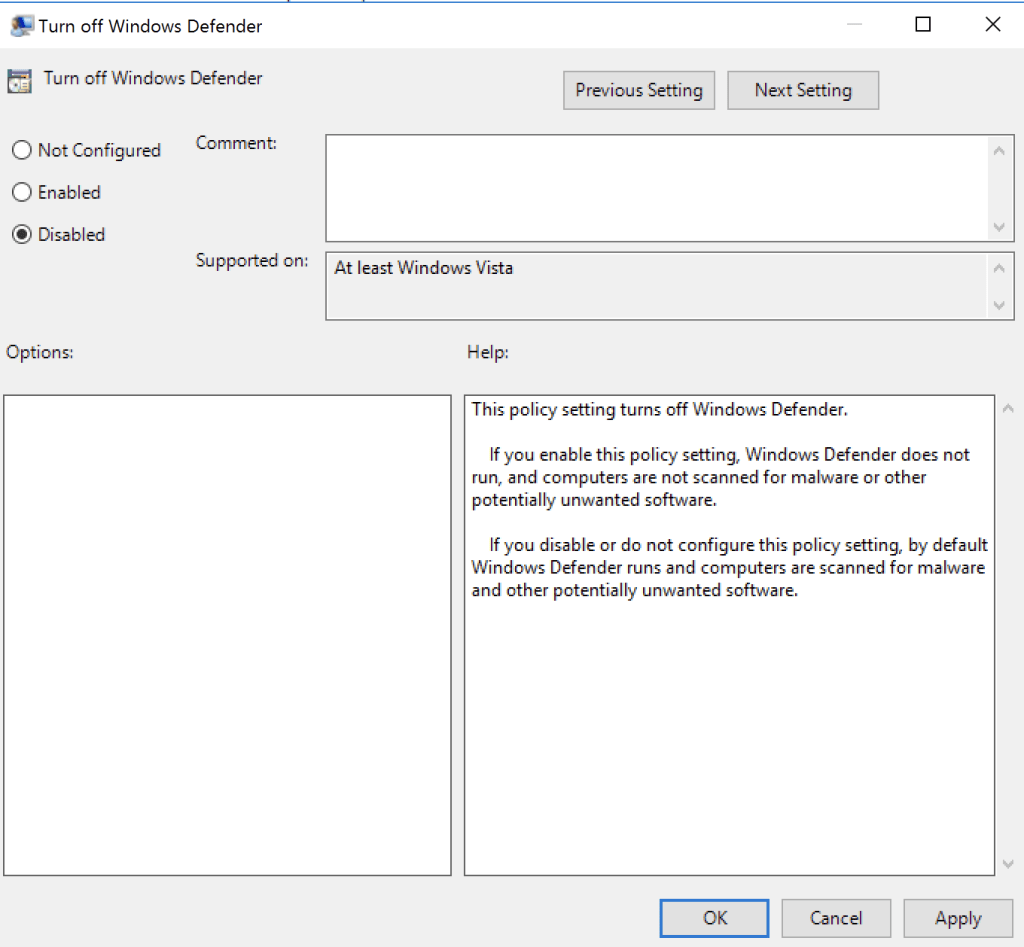

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Turn off Windows Defender’ı Disabled yaparak Windows Defender’in son kullanıcılar tarafından kapatılmasını engelleyelim.

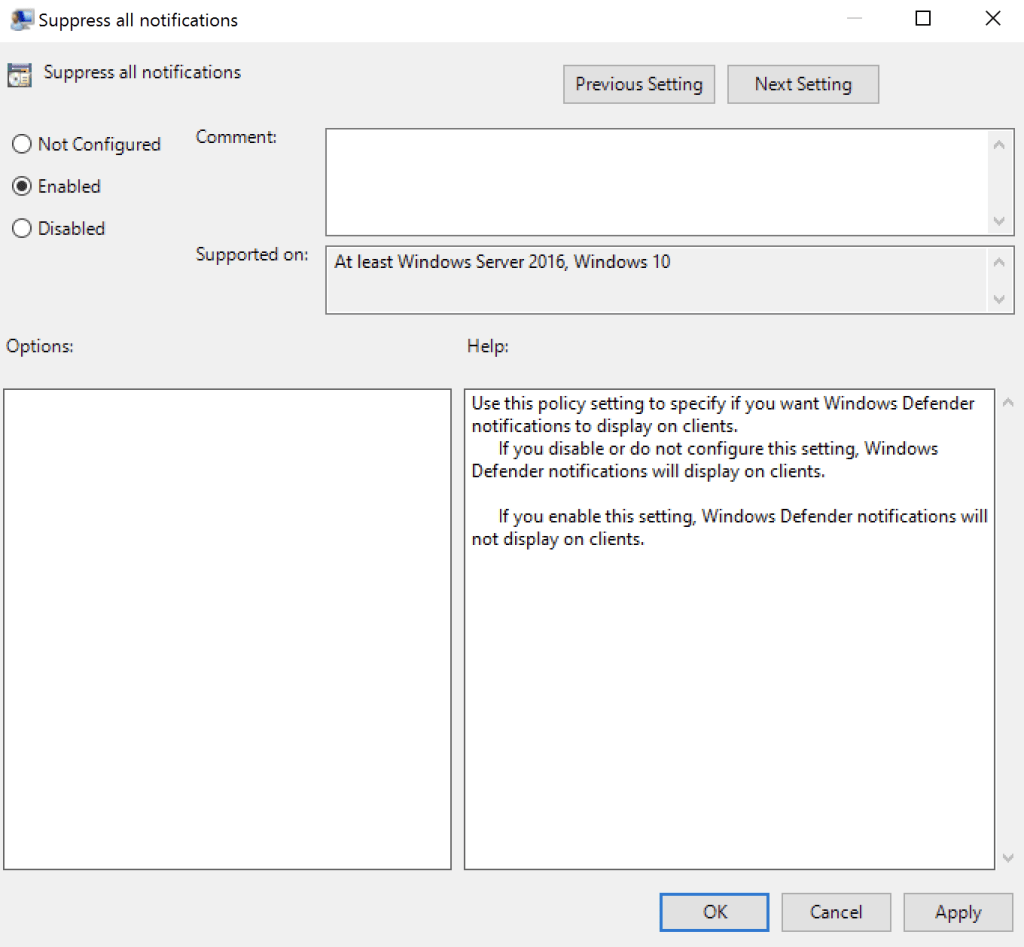

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Client Interface > Suppress all notifications seçeneğini enabled yaparak kullanıcılara bildirim gitmesini engelleyebilir veya disabled yaparak bildirimleri açabilirsiniz.

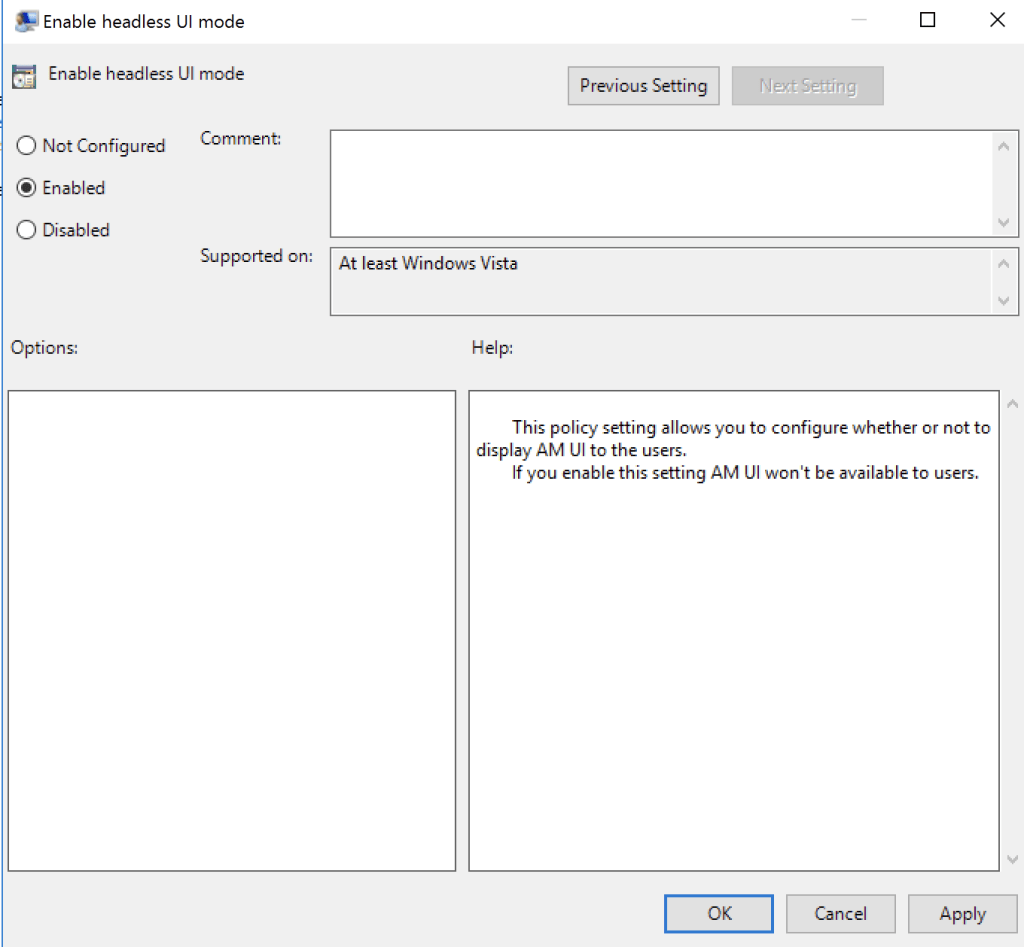

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Client Interface > Enable headless UI mode seçeneğini kullanarak detaylı ekranların görünmesi kapatabilirsiniz.

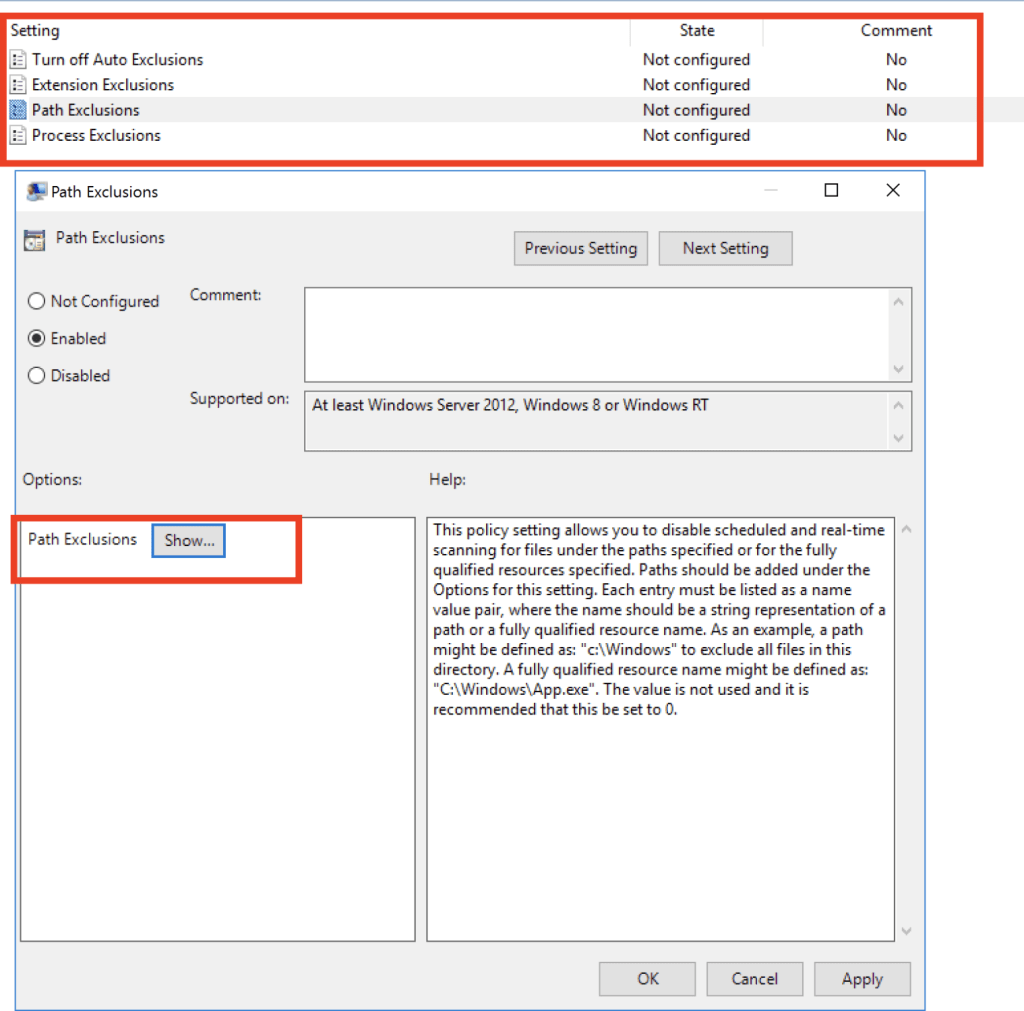

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Exclusions yolunu takip ederek belli process, uzantı, path vs. için istisnalar belirleyebilirsiniz.

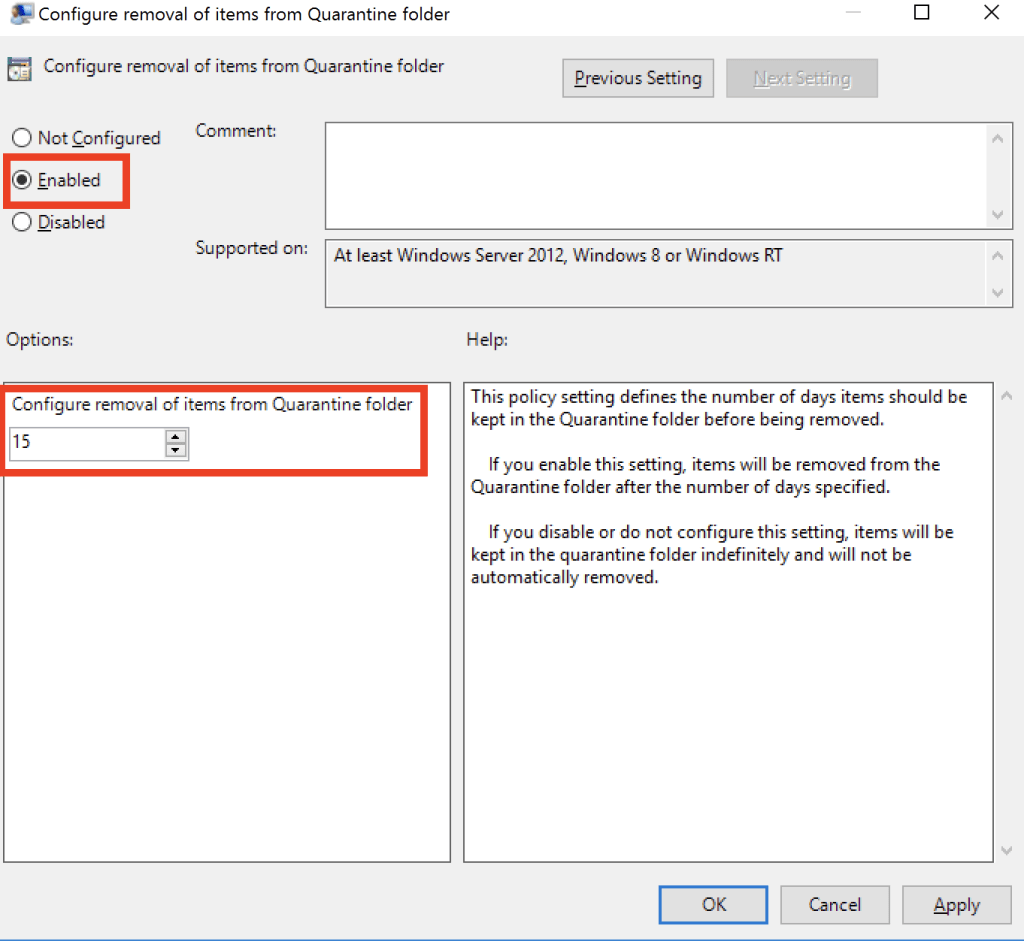

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Quarantine > Configure removel of items form Quarantine folder seçeneğiyle karantinada kalacak dosyaların kaç gün sonra silineceğini belirleyebilirsiniz.

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Scan> Allow users to pause scan yolunu takip ederek kullanıcıların taramaları durdurmalarını engelleyebilirsiniz.

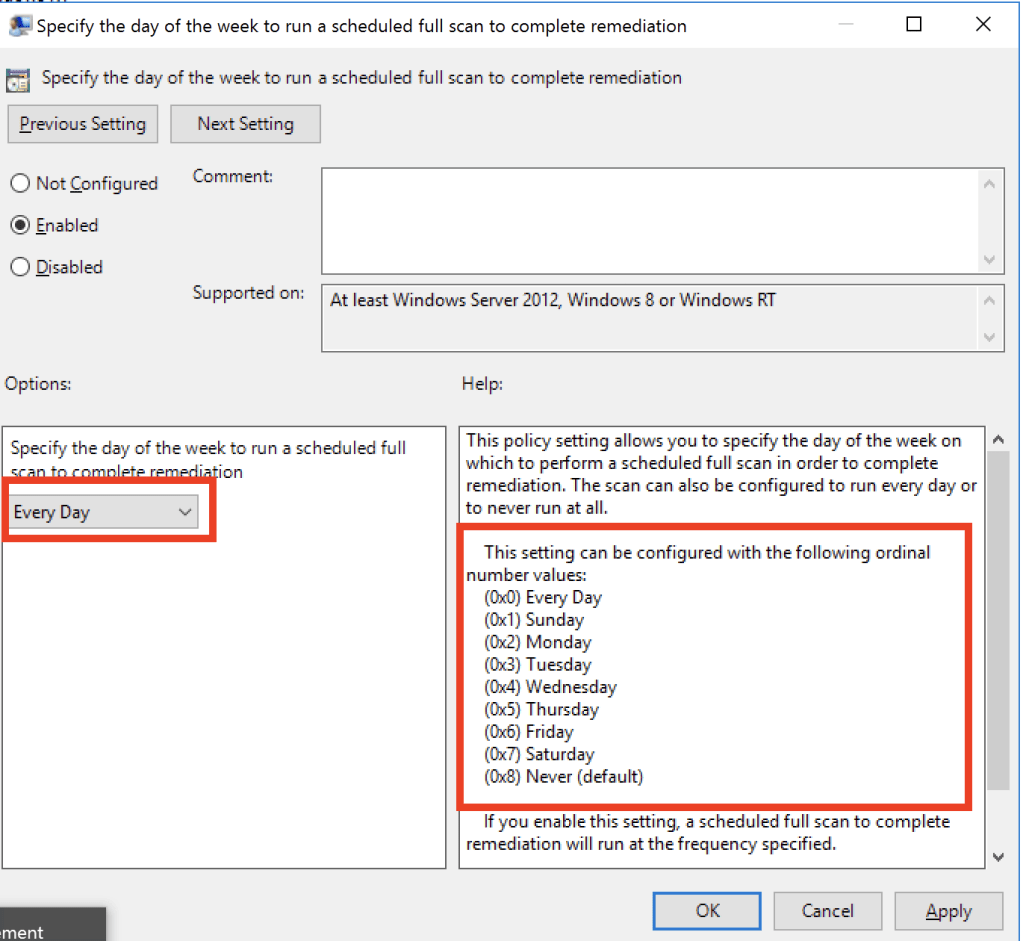

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Scan > Specify the day of the week to run a scheduled full scan to complete remediation seçeneğini kullanarak istemcilerde zamanlanmış görevler başlatabilirsiniz.

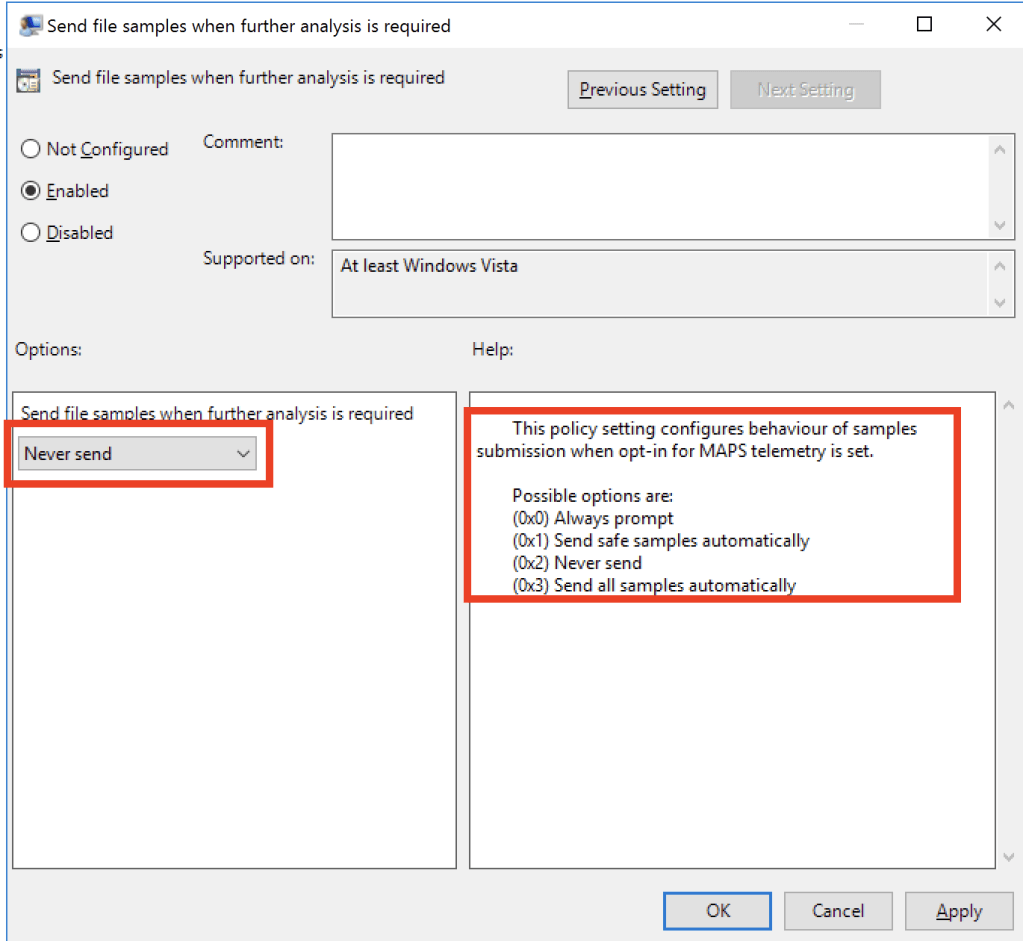

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > MAPS > Send the file samples when further analysis is required yolunu takip ederek örneklerin gönderilip gönderilmeyeceğini belirleyebilirsiniz.

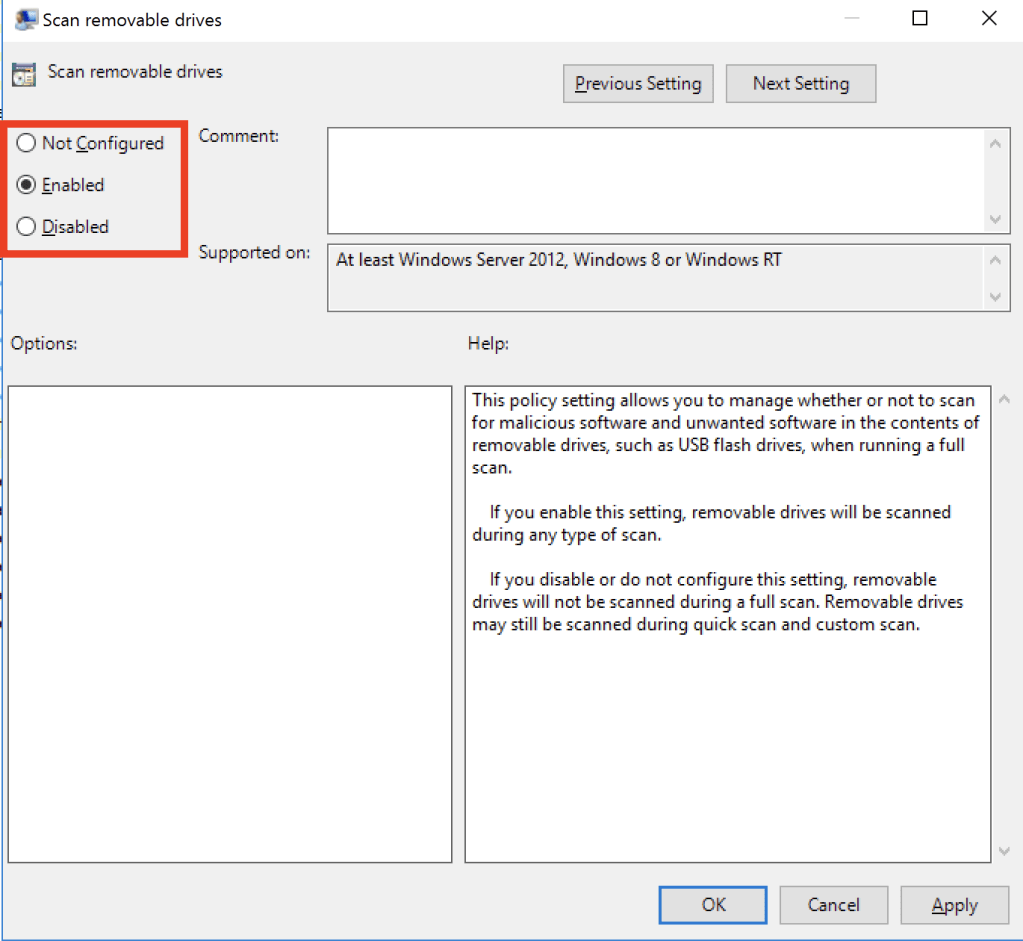

- Computer Configuration > Policies > Administrative Templates > Windows Components > Windows Defender > Scan > Scan removable drives seçeneğiyle şayet full tarama başladıysa removable drivesların da taratılmasını sağlayabilirsiniz.

Faydalı olması dileğiyle…

Kaynaklar:

- https://docs.microsoft.com/en-us/windows/security/threat-protection/microsoft-defender-antivirus/troubleshoot-microsoft-defender-antivirus#windows-defender-av-ids

- https://malwaretips.com/threads/how-to-configure-microsoft-defender-with-local-group-policy-editor.102422/

- https://www.rootusers.com/configure-windows-defender-using-group-policy/

- https://superuser.com/questions/1126881/how-to-find-specifics-of-what-defender-detected-in-real-time-protection

Birisi “Windows Defender Group Policy Ayarları, Event Logları ve İncelenmesi” üzerinde düşündü