Saldırı tehdit yüzeyinin azaltılması noktasında, uç noktadaki istemcilerde tüm sıkılaştırmaların yapılması, işletim sistemi ve uygulamaların düzenli olarak güncellenmesi, kurulu antivirus veya EDR gibi uygulamalara ait politikaların olabildiğince yüksek güvenlik seviyelerinde ayarlanması vd. gibi birçok önlem almak mümkün. Saldırganların yüksek motivasyonları ve istemci tarafında insan faktörü olduğu sürece günün sonunda saldırganların kullandıkları atak vektörlerinin savunmayı aşması olasılıklar arasında… Saldırıların %100 engellenmesinin mümkün olmadığı varsayımı daha doğrusu gerçeği altında alınması gereken tüm önlemler alındıktan sonrası personelin tehditleri izleme, değerlendirme ve aksiyon alma yeteneklerine kalıyor.

İşin hikaye kısmını geçtikten sonra, yukarıda da bahsettiğim bazı hususlarda fayda sağlayabileceğini düşündüğüm Windows Defender‘in “Attack Surface Reduction (ASR)” kurallarını inceleyerek istemci veya sunucularda ekstra ne tür sıkılaştırmalar yapabiliriz sorusuna cevap aramaya çalışalım. ASR‘yi Windows işletim sistemiyle çalışan uç noktadaki varlıkların atak yüzeylerini malware, ransomware türü saldırılara karşı önlemlerin alınması noktasında tanımlanabilecek kural setleri olarak tanımlayabiliriz.

Kurallar aşağıdaki işletim sistemi sürümlerine uygulanabiliyor:

- Windows 10 Pro, 1709 veya sonrası

- Windows 10 Enterprise, 1709 veya sonrası

- Windows Server, 1803 veya sonrası

- Windows Server 2019

Kural setlerinin üzerinden geçerek konuyu biraz daha açarak yazıya devam edelim. Bir sonraki adımda kurallarla GUID’leri eşleştirip GPO oluşturacağız.

- Block Adobe Reader from creating child processes: Şayet istemcilerde Adobe Reader uygulaması yüklüyse, bu kuralla Adobe Reader‘ın Powershell türü child processler oluşturulmasını engelleyen kural. GUID: 7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c

- Block all Office applications from creating child processes: İstemcilerde Microsoft Office uygulamalarının (Word, Excel vd.) makrolarla child processler oluşturmasını engelleyen kural. GUID: D4F940AB-401B-4EFC-AADC-AD5F3C50688A

- Block credential stealing from the Windows local security authority subsystem (lsass.exe): LSASS processi kullanıcı girişini doğrulayan, parola değişikliklerini yöneten ve parola tokenlarını oluşturan oldukça önemli bir process. Bahse konu kuralla LSASS‘tan Mimikatz vs. türü araçlarla kullanıcı bilgilerinin elde edilmesi engellenmekte. GUID: 9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2

- Block executable content from email client and webmail: E-posta istemcilerinden veya webmail’den indirilen çalıştırılabilir (exe, ps, vbs…) dosyaların çalıştırılmasını engelleyen kural. GUID: BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550

- Block executable files from running unless they meet a prevalence, age, or trusted list criterion: Bu kuralın çalışması için (Cloud-delivered protection) açılması gerekiyor. Kuralla bilinmeyen exe, dll, vd. çalıştırılması engellenebiliyor. GUID: 01443614-cd74-433a-b99e-2ecdc07bfc25

- Block execution of potentially obfuscated scripts: Saldırganların kullandıkları scriptleri farklı yöntemlerle karıştırırak (obfuscate) insan gözüyle okunmasını veya güvenlik uygulamalarını atlamak için kullanmalarını engelleyen kural. GUID: 5BEB7EFE-FD9A-4556-801D-275E5FFC04CC

- Block JavaScript or VBScript from launching downloaded executable content: İndirilen dosyalarda bulunan VBScript veya JavaScript komutlarıyla uzaktan zararlı kodların indirilmesini engelleyen kural. GUID: D3E037E1-3EB8-44C8-A917-57927947596D

- Block Office applications from creating executable content: Ofis uygulamalarının içinde zararlı kodlar bulunan çalıştırılabilir dosyaları (exe vb.) oluşturmasını engelleyen kural. GUID: 3B576869-A4EC-4529-8536-B80A7769E899

- Block Office communication application from creating child processes: Outlook uygulamasının zararlı child processleri (powershell vb.) oluşturmasını engelleyen kural. GUID: 26190899-1602-49e8-8b27-eb1d0a1ce869

- Block Office applications from injecting code into other processes: Ofis uygulamalarının diğer processlere zararlı komutları enjekte etmesini engelleyen kural. GUID: 75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84

- Block persistence through WMI event subscription: Saldırganların WMI komutlarıyla sistemde kalıcı olmalarını engelleyen kural. GUID: e6db77e5-3df2-4cf1-b95a-636979351e5b

- Block process creations originating from PSExec and WMI commands: PSExec ve WMI ile oluşturulan processleri kesen kural. GUID: d1e49aac-8f56-4280-b9ba-993a6d77406c

- Block untrusted and unsigned processes that run from USB: Taşınabilir belleklerden imzasız veya güvenilmeyen çalıştırılabilir dosyaların process oluşturmasını engelleyen kural. GUID: b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4

- Block Win32 API calls from Office macros: VBA makrolarının WIN32 API‘yi kullanmasını engelleyen kural. GUID: 92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B

- Use advanced protection against ransomware: Ransomware ataklarına karşı esktra katman sağlayan kural. Tarama sonrasında şayet dosyalar ransomware benzeri davranışlar gösteriyorsa bu kural bahse konu dosyaları engellemekte. GUID: c1db55ab-c21a-4637-bb3f-a12568109d35

Uygulamaya geçelim. Öncelikle bir GPO oluşturalım. Sonrasında

- Group Policy Management Editor > Computer configuration >Administrative templates > Windows components > Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Attack surface reduction

yolunu izleyelim. Bir sonraki adımda test senaryosu için farklı GUID‘leri ve value değerlerini girelim. Value değerlerinin anlamları (Kuralları önce 2 değerinde çalıştırıp, sonrasında sonuçları izlemenizi şiddetle tavsiye ederim):

0 : Disable (ASR kuralının kapatılması) 1 : Block (ASR kuralının açılması) 2 : Audit (ASR kurallarının açılmadan önce izlenmesi ve incelenmesi)

6 : Warn (ASR kurallarıyla ilgili son kullanıcıya inisiyatif verilmesi)

Gpupdate yapalım ve sonrasında Get-MpPreference komutuyla GPO’nun uygulanma sonucunu kontrol edelim.

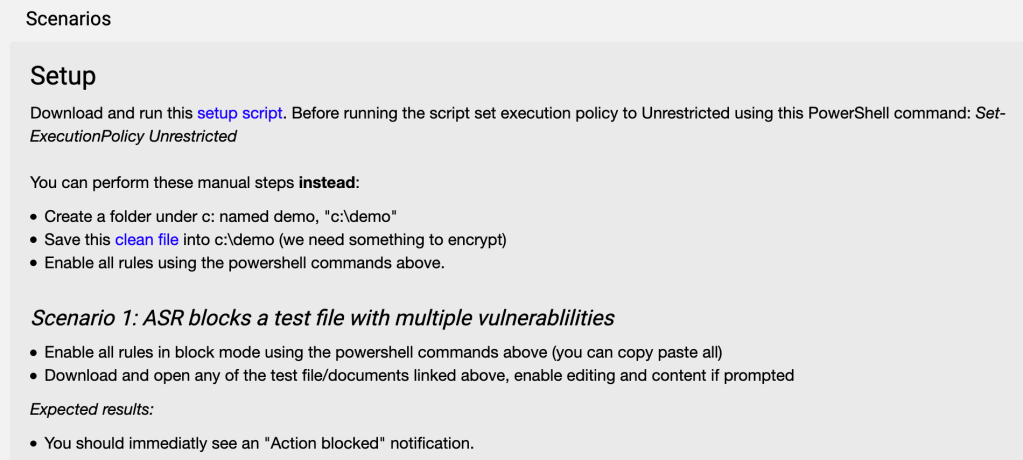

İsteğe bağlı olarak sonrasında bu bağlantıdan Microsoft’un test scriptlerini çalıştırarak sonuçları inceleyebiliriz.

Takip edilmesi gereken loglar aşağıdaki şekilde:

- 5007: ASR kural ayarı değiştirildi.

- 1121: ASR kuralı engelleme gerçekleştirdi.

- 1122: ASR kuralı denetim modunda tespit gerçekleştirdi.

Örnek ekran görüntüsü

Faydalı olması dileğiyle…

Kaynaklar:

- https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/enable-attack-surface-reduction?view=o365-worldwide#group-policy

- https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/enable-attack-surface-reduction?view=o365-worldwide#group-policy

- https://techcommunity.microsoft.com/t5/microsoft-defender-for-endpoint/demystifying-attack-surface-reduction-rules-part-1/ba-p/1306420

- https://demo.wd.microsoft.com/Page/ASR

- https://www.petervanderwoude.nl/post/working-with-attack-surface-reduction-rules-to-reduce-the-attack-surface-of-application/

Birisi “Windows Defender Attack Surface Reduction Rules Uygulamaları” üzerinde düşündü