Siber güvenlik ekosistemine dahil edilen ürünlerin testleri, kurulumları, güncellemeleri ve 7/24 sağlıklı çalışmalarının sağlanması başlı başına farklı iş kalemleriyken bahse konu ürünlerden alınan logların yapılandırılması ve sonrasında toplanan loglar kapsamında ilgili alarmların oluşturulması uzmanlık isteyen farklı işler olarak değerlendirmek mümkün. Bu duruma ek olarak savunma kapasitesinin ölçülmesi noktasında yapılması gereken birçok farklı test bulunmakla birlikte bahse konu testlerin de kategorik olarak yapılması önem arz etmekte.

Bu noktada, kategorik olarak saldırı & savunma simülasyonlarının yapılmasıyla;

- Güvenlik ürünlerinin performansının ölçülmesi,

- Gerekli güvenlik sıkılaştırmalarının yapılması,

- Personelin yeni saldırı / savunma konseptlerini öğrenmeleri

mümkün.

Bahse konu testlerin yapılması amacıyla kullanılabilecek birçok farklı ücretli ve ücretsiz araç bulunmakla birlikte bu yazının konusunu VECTR oluşturuyor. VECTR ile daha ayrıntılı bilgi almak için aşağıda bağlantısını verdiğim videoyu izlemenizi tavsiye ederim (Bu yazı eğitim amacıyla hazırlanmış olup bahse konu testleri lab. ortamınızda yapmanızı tavsiye ederim.) https://www.linkedin.com/embeds/publishingEmbed.html?articleId=8904514061038361921

Videodan sonra VECTR’nin kurulumuyla başlayalım. Öncelikle docker, docker-compose araçlarını yükledikten sonra VECTR’yi GitHub reposundan indirelim.

sudo su

apt-get update && apt-get upgrade -y

apt-get install docker -y

apt-get install docker-compose -y

systemctl enable docker

mkdir -p /opt/vectr

cd /opt/vectr

wget https://github.com/SecurityRiskAdvisors/VECTR/releases/download/ce-6.1.7/sra-vectr-runtime-6.1.7-ce.zip

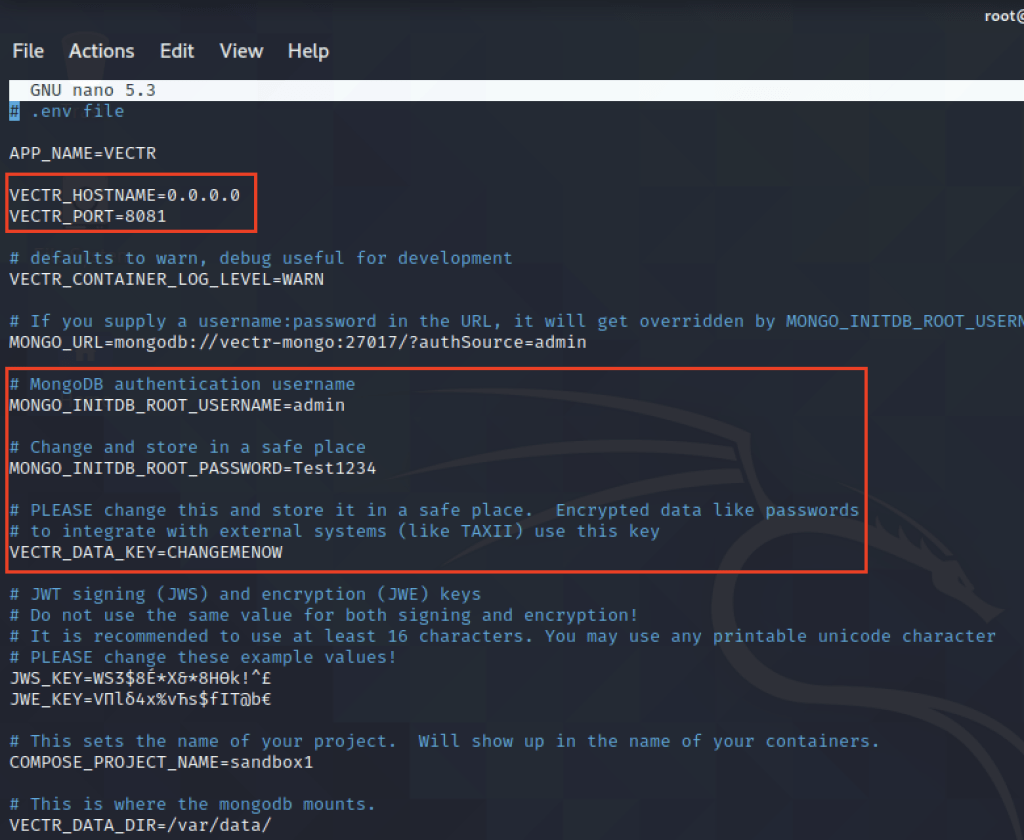

unzip sra-vectr-runtime-6.1.7-ce.zipİndirme işlemi bittikten sonra .env uzantılı konfigürasyon dosyasını düzenleyelim.

cd /opt/vectr

nano .envVECTR_HOSTNAME ve VECTR_PORT değişkenlerini belirleyelim. Ayrıca konfigürasyon dosyasındaki öntanımlı kullanıcı ve parolaları da değiştirelim.

Docker-compose ile VECTR’yi ayağa kaldırıp, 8081 portuyla tarayıcıdan VECTR ile ilk teması gerçekleştirelim.

docker-compose up -d- Kullanıcı: admin

- Parola: 11_ThisIsTheFirstPassword_11

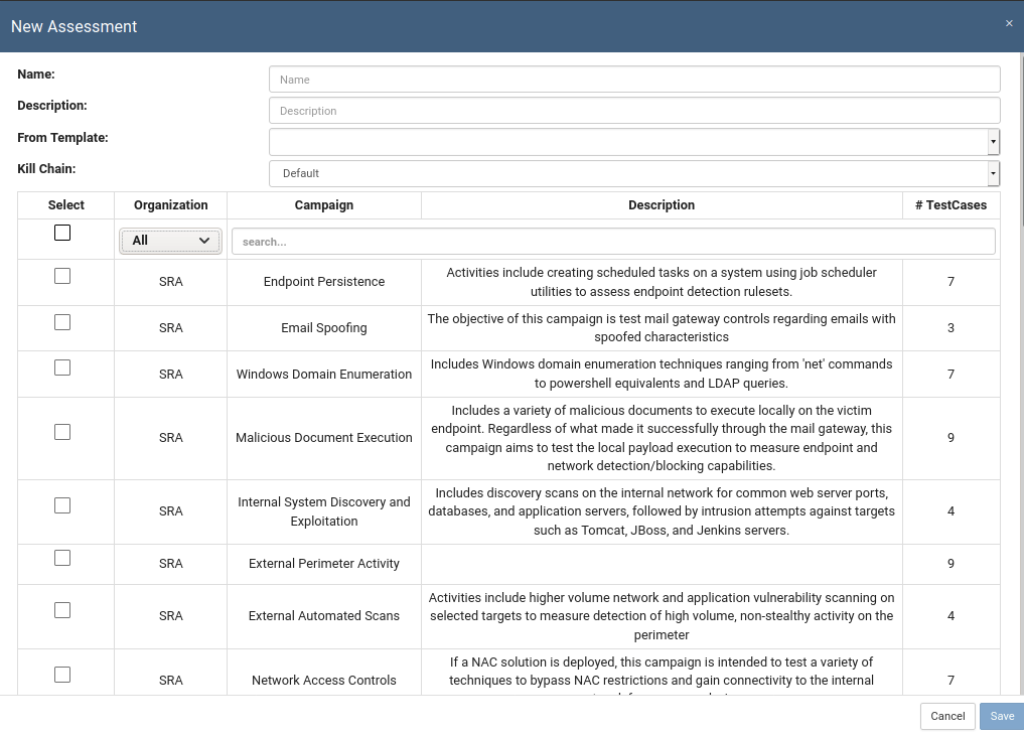

“New Assessment” menüsunden testleri yapılacak campaingleri seçmek mümkün.

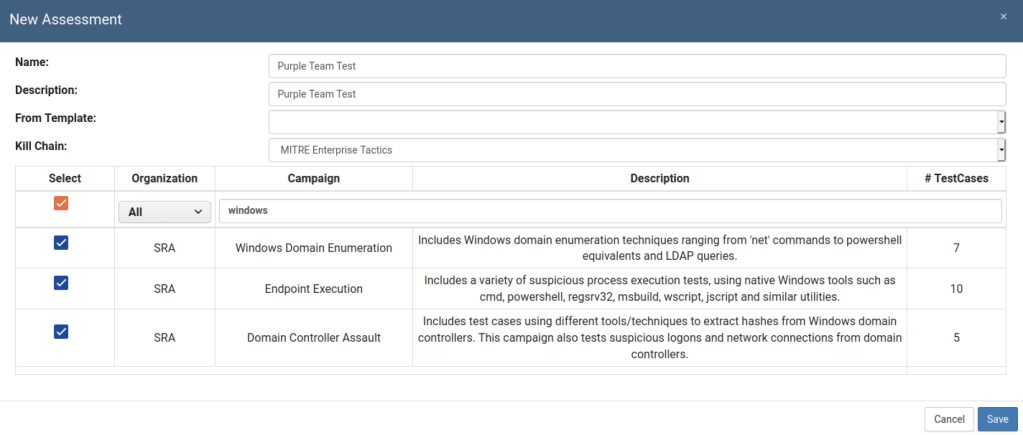

Örnek olarak “Windows Domain Enumeration, Endpoint Execution ve Domain Controller Assault” testlerini seçelim. Assessment ve description bölümlerini de “Purple Team Test” olarak dolduralım.

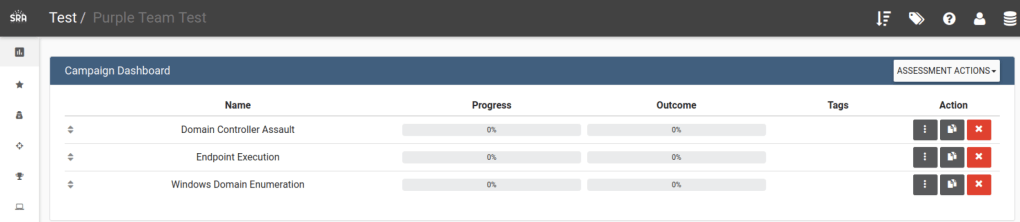

Test menüsünde seçtiğimiz kategorilerin “Progress” ve Outcome” bölümleri aşağıdaki gibi gelmekte:

“Windows Domain Enumaration” testleriyle başlayalım. Bahse konu testin “Escalation Path” aşaması aşağıdaki şekilde. Testin detayları:

- Persistence: Domain administrator rolüne sahip bir kullanıcının oluşturulması veya mevcut bir kullanıcıya ilgili rolün tanımlanması,

- Credential Access: Parola hashlerinin “Replication, NTDSUtil veya Volume Shadow Copy” elde etme yöntemleriyle elde edilmesi,

- Lateral Movement: Domain Controller rolüne sahip sunucuya interactive logon gerçekleştirilmesi.

Her test senaryosunun detaylarına aşağıdaki ekran görüntüsünden erişmeniz mümkün. İlk test için “Extract Password Hashes via NDTSUtil” kategorisiyle devam edelim.

Red team tarafında yapılacak testin tekniğini, aşamasını, kullanılacak atak araçlarını, kaynak ve hedef IP’lerini belirleyelim.

Domain Controller rolüne sahip sunucuda, ilgili testi Powershell aracılığıyla gerçekleştirelim.

Sonrasında ilgili logları Sysmon’da gözlemleyelim. Komut satırından NTDSUtil’in çalıştırıldığına dair ekran görüntüsü:

Sonrasında yine Sysmon’dan elde edilen, Volume Shadow Copy’nin çalıştırıldığına dair ekran görüntüsü:

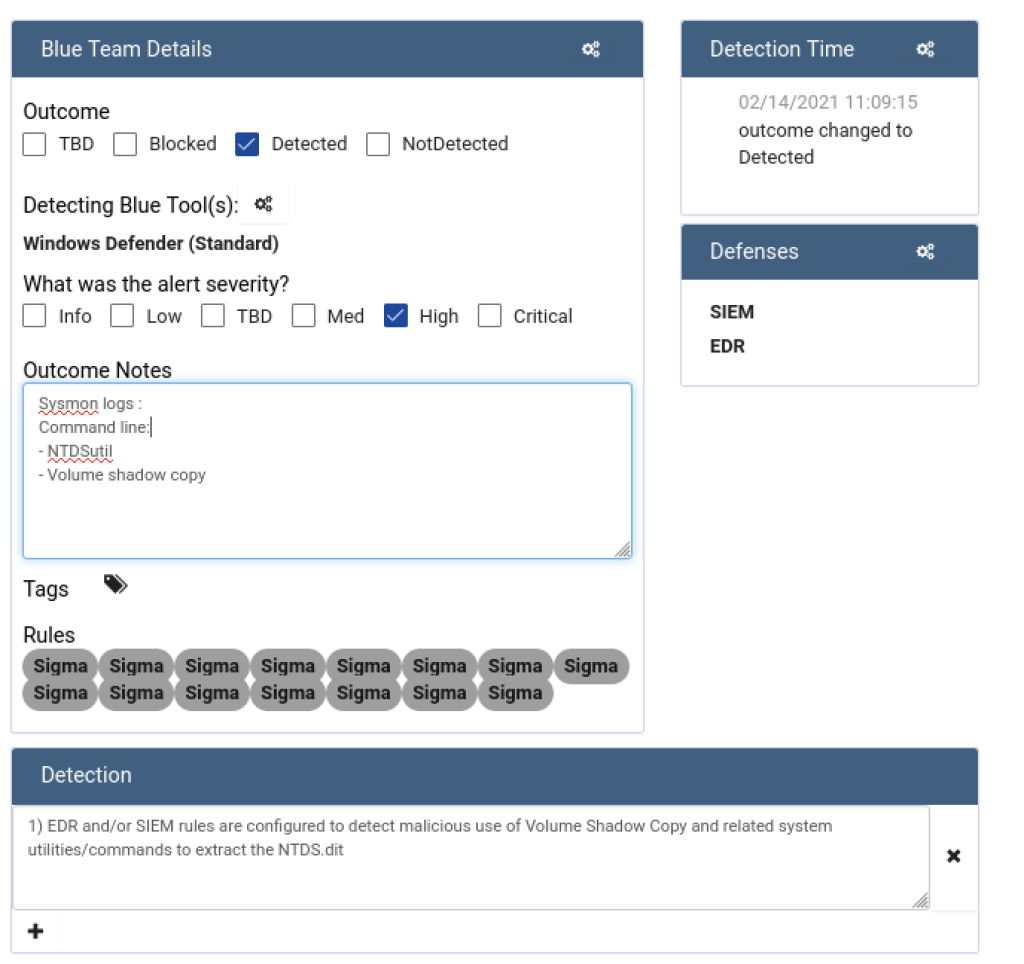

Yapılan ilk test sonucunda red team testi başarılı olurken, blue team tarafında da bahse konu testin logları tespit edildi. “Blue Team Details” menüsünden ilgili detayları girelim.

Son olarak yapılan testin başarılı bir şekilde tamamlandığını, savunma tarafındaysa test çıktılarının tespit edilebildiğini Status: Completed, Outcome: Detected seçerek ilgili raporumuzu tamamlayalım.

İlgili testin nasıl tespit edileceği ve önlenebileceğiyle ilgili detaylar ilgili menüde yer almakta. Ayrıca VECTR, Sigma kurallarıyla da SIEM’de atılması gereken adımları önermekte.

Faydalı olması dileğiyle…

Kaynaklar