T-Pot Debian tabanlı, birden fazla honeypot aracının içinde yapılandırılmış halde yüklü geldiği ve tüm honeypot araçlarının Docker altyapısıyla servise sunulduğu “all-in-one” olarak adlandırılabilecek bir honeypot sistemler bütünü olarak tanımlanabilir. Kurulumu ve yönetiminin oldukça basit olması ve dashboard ekranlarının oldukça tatmin edici olması da T-Pot’u öne çıkaran etmenlerden birkaçı olarak sıralanabilir.

T-Pot veya T-Pot’la önyüklü gelen önyüklü honeypot araçlarını hangi amaçlarla kullanabiliriz sorusuna da cevap aramamız gerekirse sanırım konuyu 3 başlık altında irdelemek yanlış olmayacaktır:

- Saldırganlara ait veya düzenli olarak port tarayarak sistemimizde gereksiz gürültü oluşturan vb. araçlara dair IP’lerin tespiti ve sonrasında bu bilgilerin toplanarak tehdit istihbaratı veritabanı oluşturulması,

- heralding benzeri honeypotlarla saldırganların sistemlerde denediği kullanıcı adı, parola vb. bilgilerin tespit edilerek savunma tarafının güçlendirilmesi

- İç networke kadar inen bir saldırıda yatayda yayılmaya çalışan saldırganın oluşturabileceği gürültülerin tespit edilmesi

Temel girişi yaptıktan sonraü, T-Pot’un kurulumundaki bazı adımlara kısaca değinip sonrasında elde edebileceğimiz bilgilerin sınırlarında kısa bir gezintiye çıkalım.

1- Kurulumda Öne Çıkan Noktalar:

Yazının başında da değindiğim üzere kurulum oldukça kolay. Kendi test sistemde 2 çekirdek, 4 GB RAM ve 60 GB (SSD) sabit disk vererek kurulumu yaklaşım 10 dakikada tamamladım.

Kurulum için yaklaşık 42 Mb’lık bir ISO dosyasının indirilmesi ve kurulum yapılacak sunucunun nete açık hal indirilmesi yeterli.

Kurulumda karşımıza çıkan T-Pot kurulum çeşitlerindeki araçlar farklılaşmakla birlikte şayet dağıtık bir yapı kullanılmayacaksa ve tüm sistem tek bir sunucu üzerine kurulacaksa “STANDARD” seçeneğinin işaretlenmesi test ortamındaki denemeler için yeterli olacaktır.

2- Erişim Bilgileri ve İlk Ayarlar:

Şayet kurulum bittiyse aşağıdaki ekran alıntısından da görüleceği üzere yönetici, web ve SSH bağlantı bilgileri ekrana basılmış durumda.

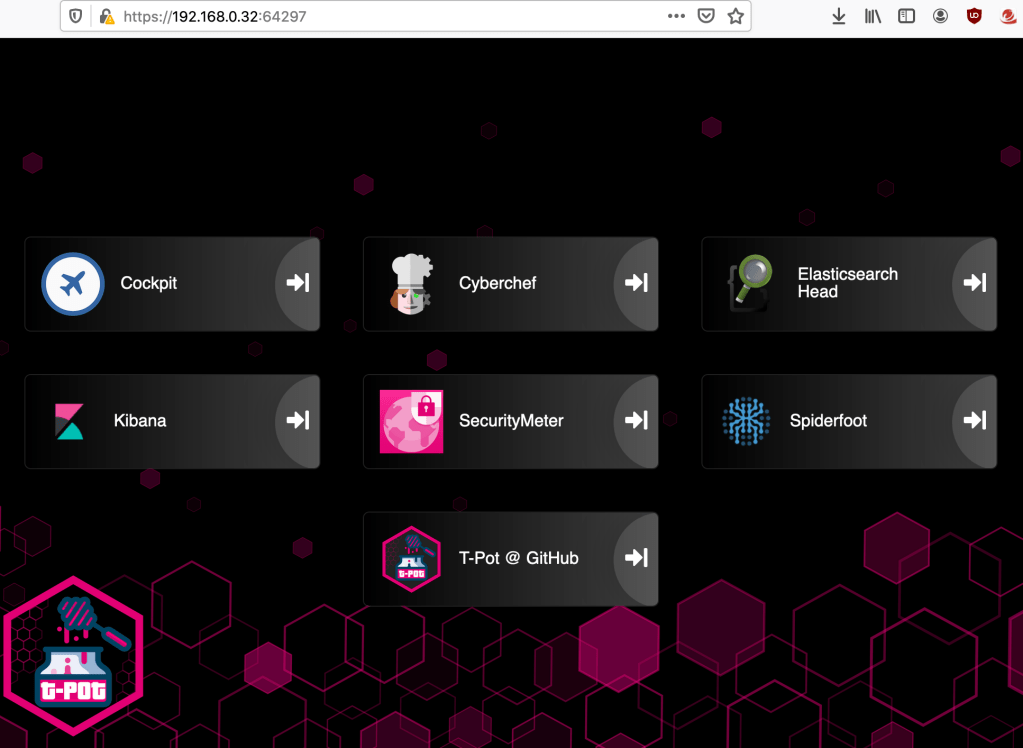

Öncelikle yönetici arayüzüne bağlanıp sistemdeki araçlara hızlıca bir göz atalım. Docker imajlarına, sistem bilgileri ve güncellemelere yönetici arayüzünden erişmek mümküm.

Operasyon merkezi oldukça basit; ama kullanışlı tasarlanmış.

3- Honeypotlara Yakalanma:

Kibana ve dashboardlara geçmeden önce dilerseniz honeypot üzerinde biraz gürültü oluşturalım ve sonuçlarını gözlemlemeye çalışalım.

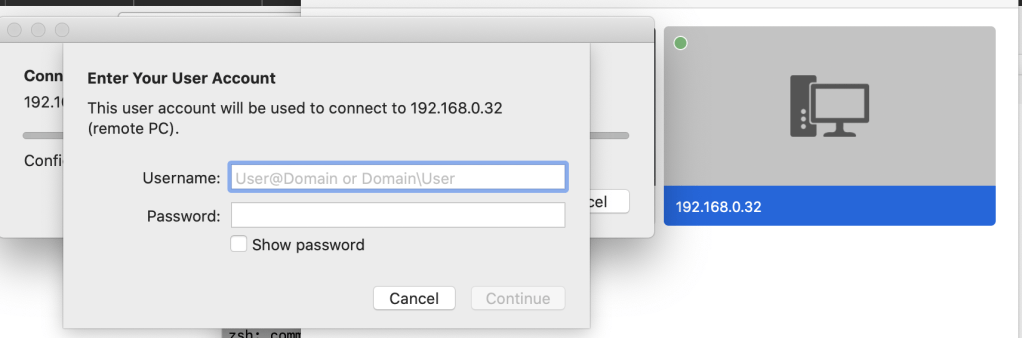

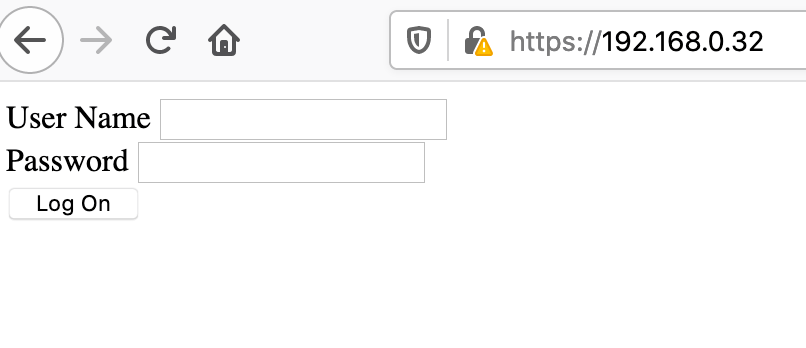

- RDP,

- Port 80,

- 443,

4- Log Sorgulama Ekranları ve Dashboardlar

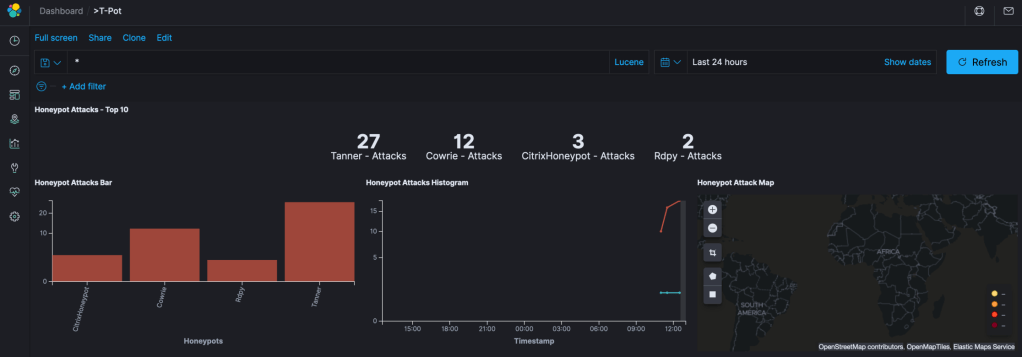

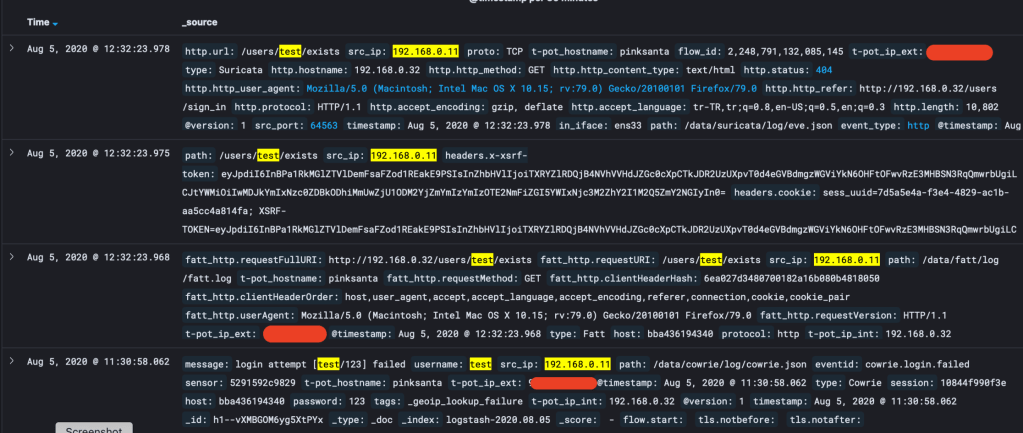

Basit 1-2 denemeden sonra Kibana’ya dönelim. Daha önce yaptığım denemeler olması nedeniyle dönen sonuçlar bir miktar fazla.

Yapılan denemelerin Suricata tarafından sınıflandırılması…

Log sorgulama ekranı ve denenen kullanıcı adı ve parolalar…

T-Pot’u öncelikle test sisteminize kurup yeteri sonra production ortamında kullanmanızı şiddetle tavsiye ederim.

Faydalı olması dileğiyle…

Kaynaklar