Kurumlarda kullanılan SIEM’lerin sadece log toplama çözümü olarak değil, aynı zamanda oluşturulan korelasyon kurallarıyla aktif tehdit izleme merkezi haline getirilmesi oldukça önemli. Bu noktada, Sigma kurallarının SIEM’lere entegre edilmesi, SIEM’i daha verimli hale getirirken, diğer taraftan savunma tarafını da aynı şekilde güçlendirmekte. Bahse konu Sigma kurallarına bu bağlantıdan erişebilir veya bu videoyu izleyerek daha ayrıntılı bilgilere erişebilirsiniz.

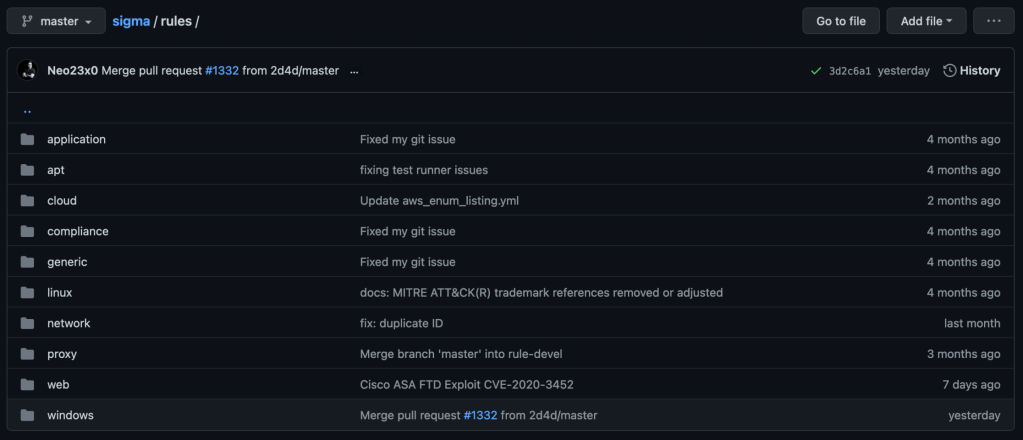

Yazının kapsamını oluşturan Sigma kurallarının yapısını incelemekle yazıya başlayalım. Kurallar aşağıdaki kategorilere ayrılırken, her kategori de farklı alt kategorilere ayrılabilmekte.

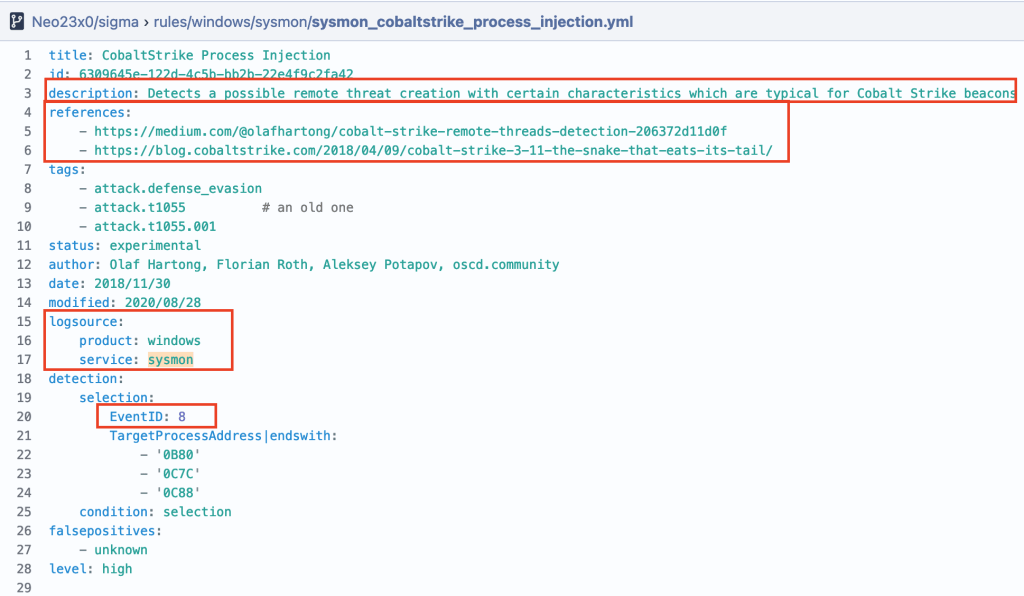

Örneğin aşağıdaki ekran alıntısını incelediğimizde, Cobalt Strike ile process injection metodunun kullanıldığı bir atağın,

- Kısa açıklamasına,

- Saldırı metoduyla ilgili bağlantılarına,

- Saldırının oluşturduğu logların (Windows Event Id, Sysmon vb.) hangi Event ID ile tespit edilebileceğine

dair bilgilere erişmek mümkün.

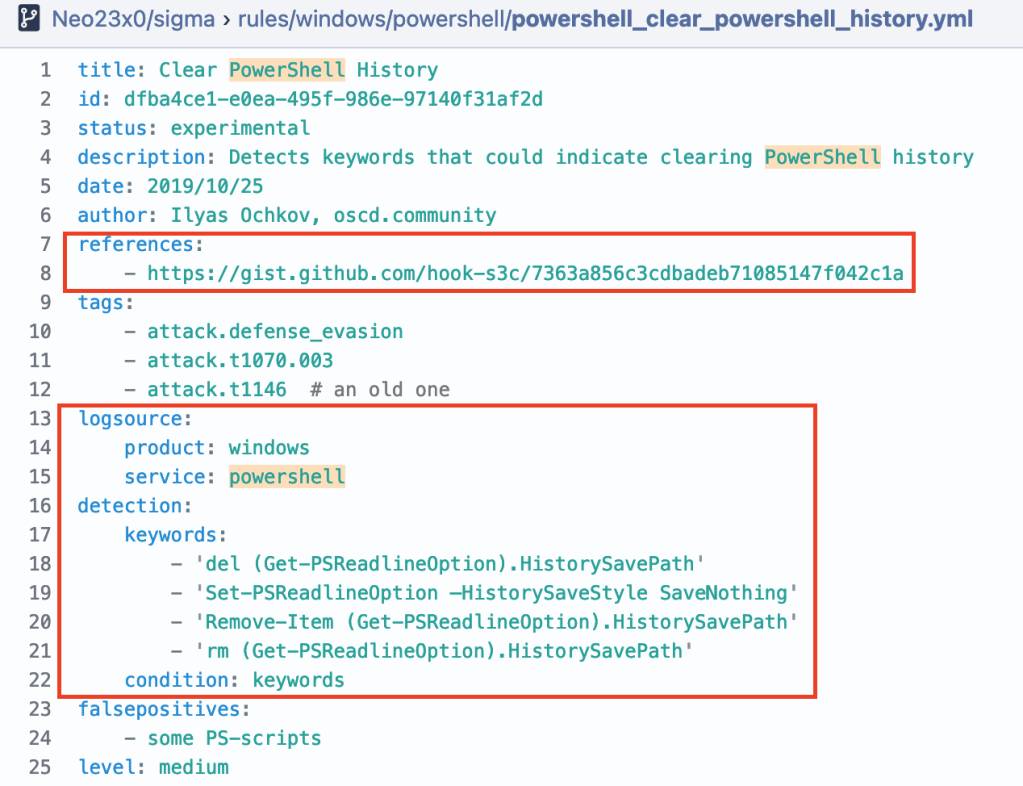

Farklı bir kuralı inceleyerek devam edelim. Powershell’de geçmiş komut kayıtlarının silinmesi için yazılan komutları “keywords” bölümünden görebilirsiniz. Yapılan bu işlemin tespiti noktasında dört farklı Powershell komutunun loglanması önem arz ediyor.

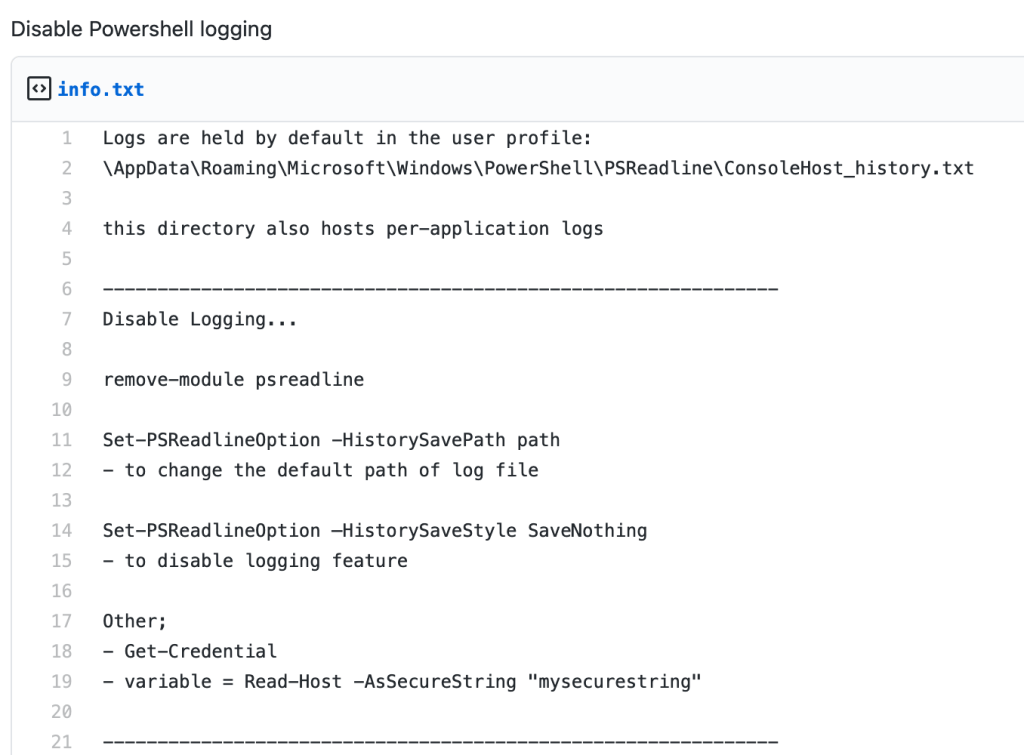

İlgili kuralın referans bağlantısına eriştiğimizde, kuralla ilgili daha detaylı bilgilere erişebiliyoruz.

Bu aşamaya kadar Sigma kural yapısını ve kurallardan yola çıkarak daha detaylı bilgilere nasıl erişilebileceğine değindik. Peki, bu işlemleri nasıl daha efektik hale getirebiliriz? Elbette bu sorunun birden çok cevabı olmakla birlikte kendi kullandığım yöntemi aktarmakla devam edelim.

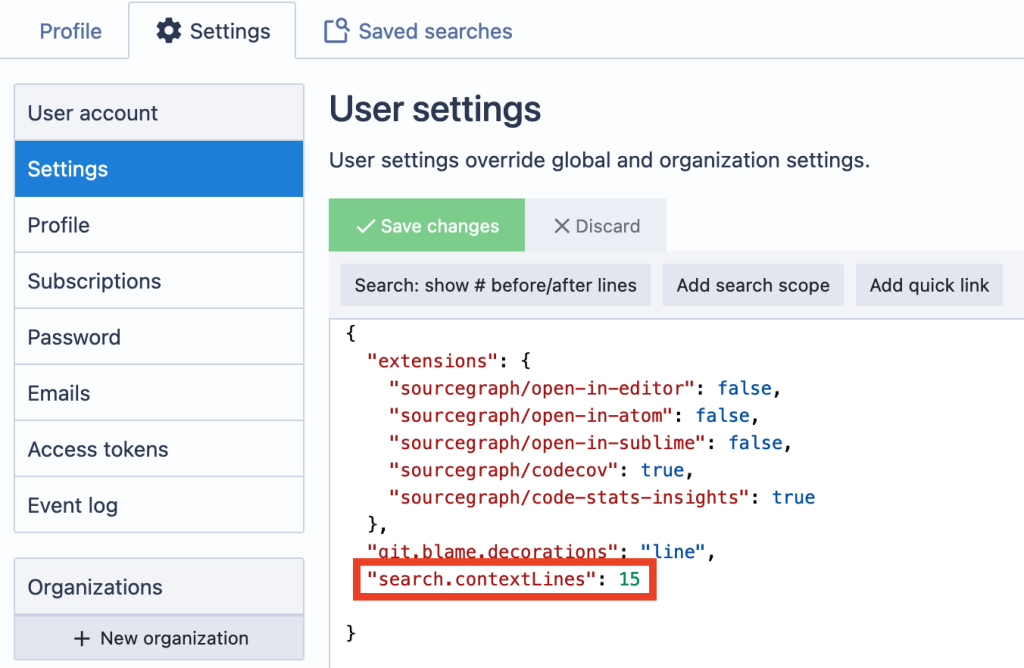

Seçtiğiniz bir GitHub reposunda detaylı arama yapabilmek için https://sourcegraph.com/ adresini kullanabilirsiniz. İlgili siteye üye olduktan sonra ayarlar menüsünden search.contextLines’ın ilgili parametresinin sayısını arttırırmanız sonuçların daha iyi incelenmesi noktasında fayda sağlayacaktır.

İlgiye siteyi kullanarak farklı aramalar yapılması mümkün. Örneğin aşağıdaki sorguyla önemli olarak işaretlenen kategorileri süzelim.

repo:^github\.com/Neo23x0/sigma$ level: high count:1000

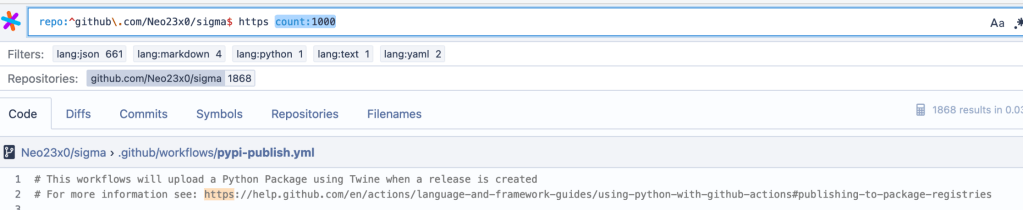

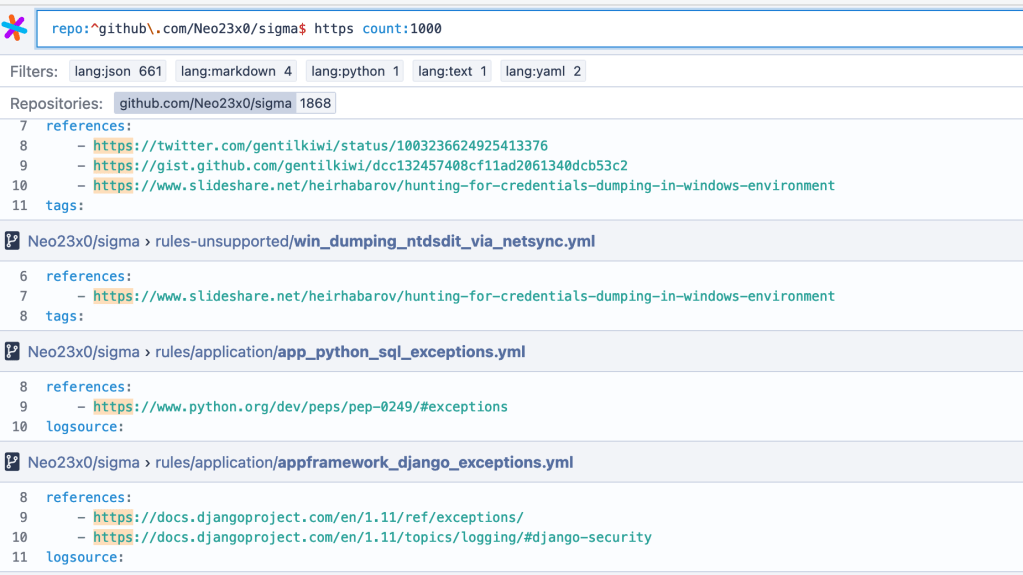

Farklı bir sorguyla, kurallara ilişkin referansları inceleyelim.

repo:^github\.com/Neo23x0/sigma$ https count:1000

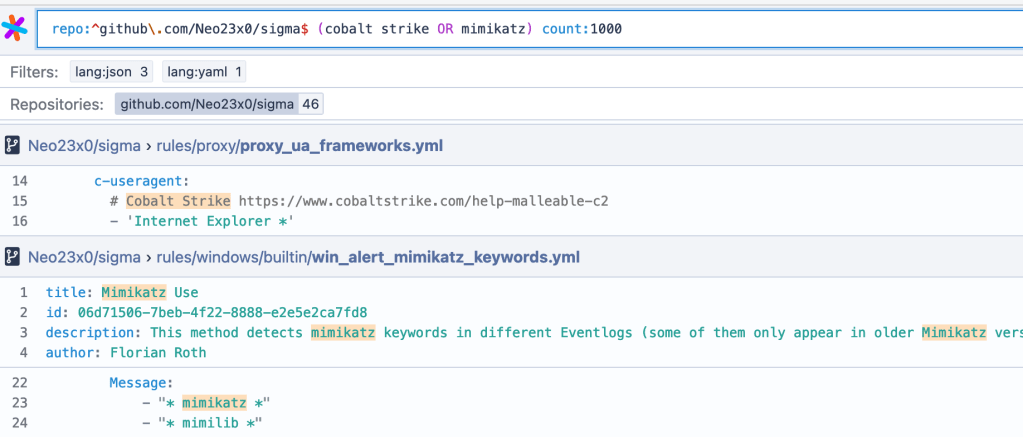

Aşağıdaki sorguyla cobalt strike veya mimikat içeren kuralları inceleyebiliriz.

repo:^github\.com/Neo23x0/sigma$ (cobalt strike OR mimikatz) count:1000

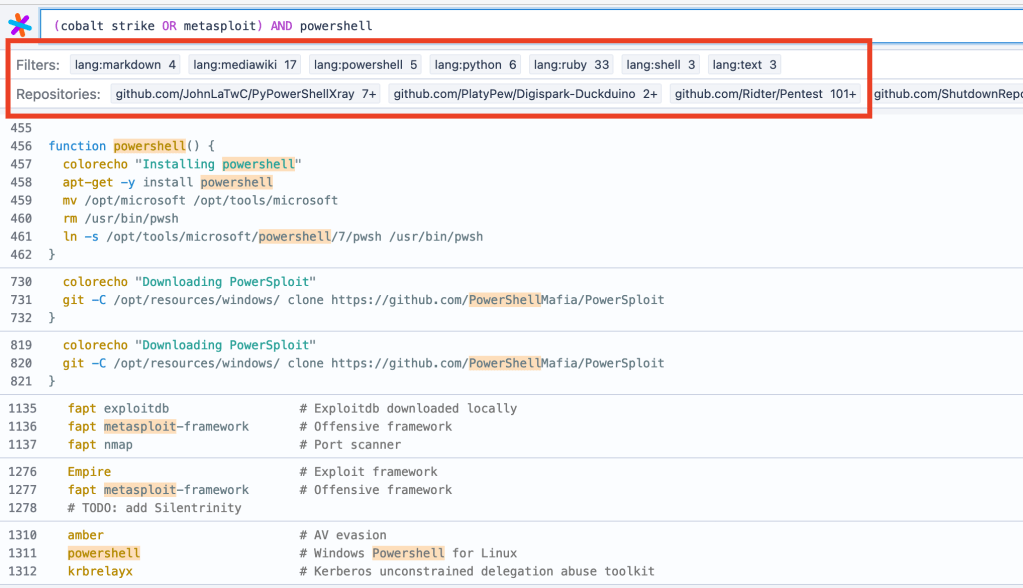

Sourcegraph’ın kullanılmasıyla diğer GitHub repolarında da aramalar derinleştirilip, filtreler uygulanabilir.

Faydalı olması dileğiyle…