DOD (U.S. Department of Defense) tarafından, kuruluşların siber savunma hatlarını güçlendirilmesi amacıyla kullanıma sunulan SCAP ve STIG araçlarıyla, kuruluşlarda kullanılan işletim sistemleri ve bu sistemlerde çalışan uygulamalara dair güvenlik sıkılaştırmalarını politika bazında yapmak mümkün. Security Content Automation Protocol (SCAP) aracının kullanılmasıyla mevcut işletim sistemlerinde politika bazlı taramaların yapılması sonucunda alınması gereken güvenlik önlemleri hakkında bilgiler edinilebilirken, Security Technical Implementation Guides (STIGs) aracı ile sağlanan belgelerle hangi noktalarda sıkılaştırmaların yapılabileceğine dair rehberler sunulmakta.

Konuyu özetlemek adına yukarıdaki ekran görüntüsünde yer alan adımları hızlıca sıralamak gerekirse:

- Sıkılaştırma taraması yapılacak istemci ve sunucuların tespiti,

- SCAP Tools ile tarama yapılması,

- Tarama sonuçlarına göre Group Policy’lerin güncelleştirilmesi,

- STIGs belgelerinin okunmasıyla sürecin sonlandırılması.

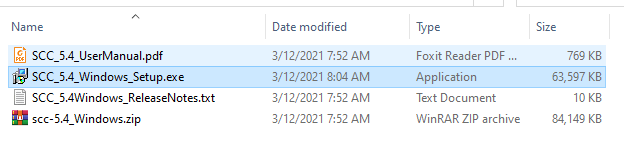

Temel seviyede araçları tanıdıktan sonra yazıya SCAP Tools aracını inceleyerek başlayalım. SCAP Tools aracını bu bağlantıdan indirelim ve SCC_5.4_Windows_Setup.exe uzantılı dosyayı çalıştırarak herhangi bir Windows istemci veya sunucuda kurulumu gerçekleştirelim.

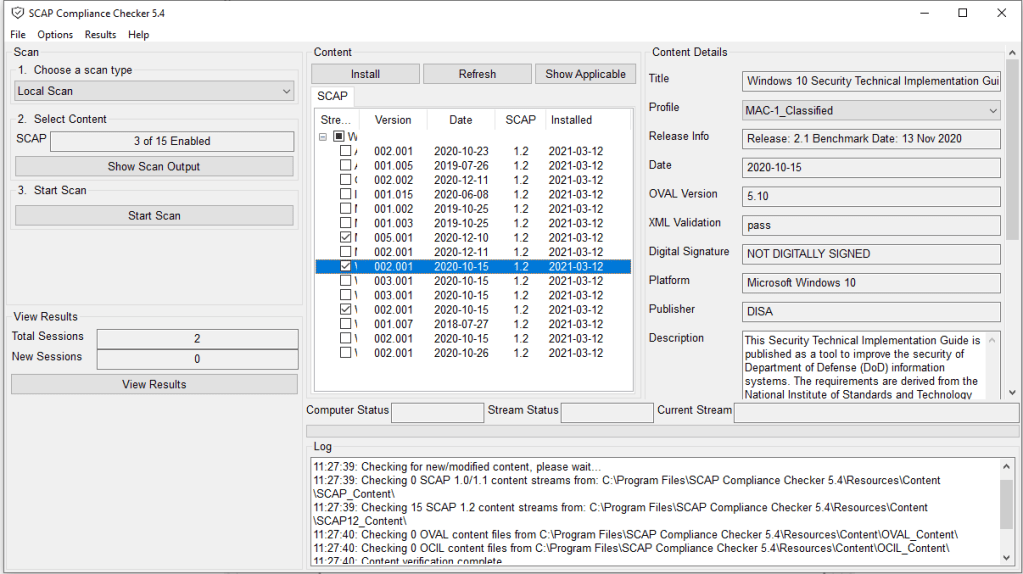

Kurulum işlemleri bittikten sonra SCAP Compliance Checker aracına ait aşağıdaki ekran görüntüsünü inceyelim. Aracın sol bölümü tarama başlatma ve tarama sonuçlarıyla ilgiliyken, orta bölüm hangi araçlarla tarama yapılacağını ve sağ bölümse ilgili taramanın detaylarını içeriyor.

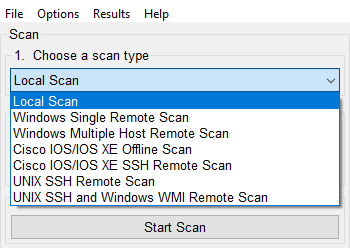

Aracın menülerini inceledikten sonra Scan menüsünde yer alan seçenekleri inceleyerek yazıya devam edelim.

Tarama bölümünde yer alan menüler vasıtasıyla Windows / UNIX tabanlı istemci ve sunucularda ve ayrıca Cisco cihazlarda local veya uzaktan tarama yapmak mümkün.

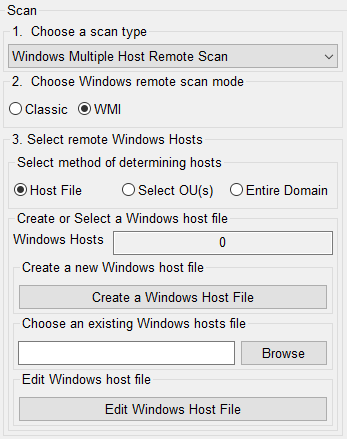

“Windows Multiple Host Remote Scan” tarama tipini seçerek Active Directory ortamında yer alan sunucu veya istemcilerle ilgili güvenlik taramaları yapılarak raporların elde edilebilmekte. Ayrıca önceden belirlenen ve kaydedilen Windows istemci / sunucu listesi “Create a Windows Host File” menüsünden girildiğinde belli sunucu ve istemciler taratılabiliyor.

Ayrıca uygulama bazında taratma yapılması istenildiği takdirde bu bağlantıdan 29 farklı politika indirilebilir ve SCAP Compliance Checker aracına aktarmak mümkün.

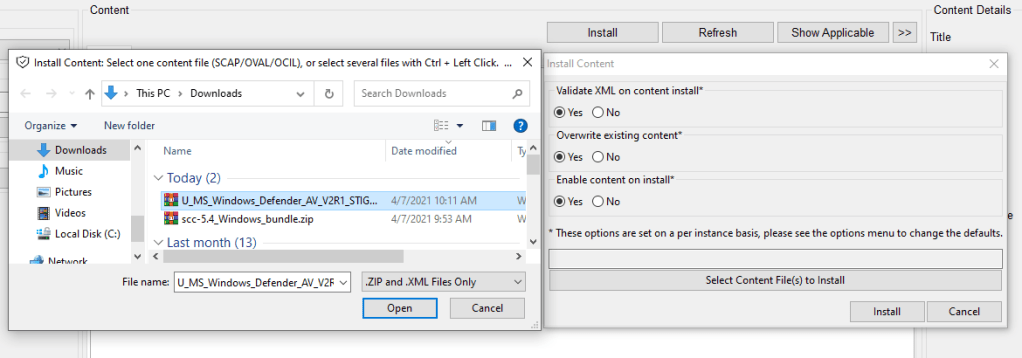

Yukarıdaki ekran görüntüsünde yer alan farklı uygulamalara dair benchmarkları indirmek için Content > Install yolu izlenerek önceden indirilen politikaların yüklenmesi gerekmekte.

İlgili yükleme işlemlerini yaptıktan sonra taramaların hangi politikalarla gerçekleştirileceğini belirleyelim.

Tarama politikalarını seçtikten ve son ayarları yaptıktan sonra “Start Scan” butonunu tıklayarak tarama süreçlerini başlatalım.

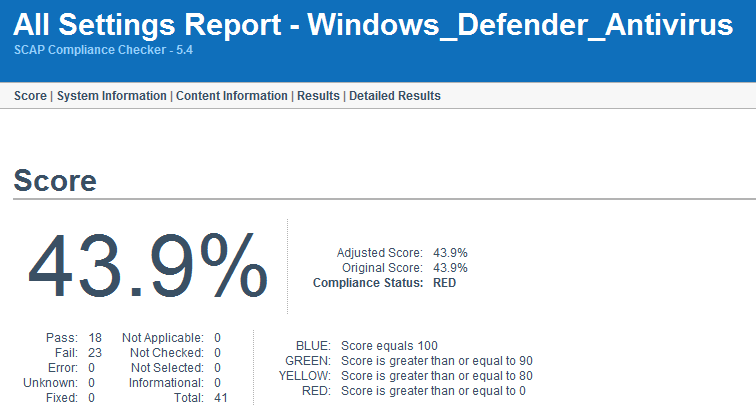

Tarama süreçleri bittikten sonra Scan > View Results menüsünü kullanarak tarama sonrasında SCAP tarafından sisteme verilen puanı, taranan sistemin bilgilerini ve detaylı tarama sonuçlarını / sıkılaştırma önlemlerini inceleyelim.

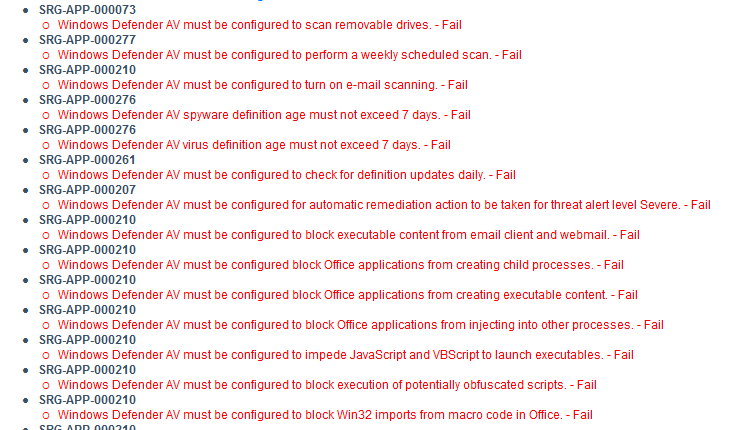

Örnek olarak Windows Defender politikası ile ilgili yapılan tarama sonucunda “fail” ve “success” olan sonuçları inceleyelim.

Diğer adımlarda, ilgili sıkılaştırma sorununa tıklayarak detaylara ve gerekli sıkılaştırmanın nasıl yapılacağına dair bilgileri inceleyerek gerekli sıkılaştırma önlemlerine erişerek Windows istemci / sunucu bölümünü kapatalım..

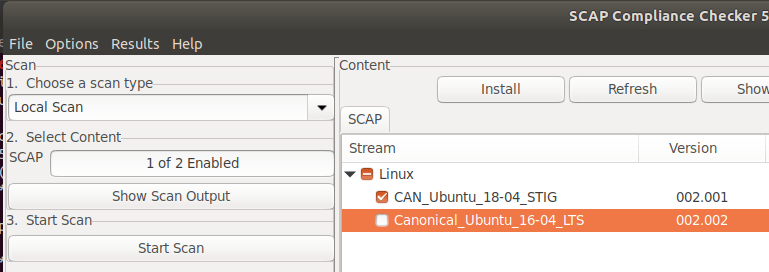

Windows‘la ilgili taramala süreçlerini tamamladıktan sonra Linux tabanlı dağıtımlarda da çeşitli taramalar gerçekleştirelim. İlgili tarama aracını kurmak için öncelikle aşağıdaki komut setlerini terminalden çalıştıralım.

sudo su

wget https://dl.dod.cyber.mil/wp-content/uploads/stigs/zip/scc-5.4_ubuntu18_amd64_bundle.zip

unzip scc-5.4_ubuntu18_amd64_bundle.zip

cd scc-5.4_ubuntu18_amd64

dpkg -i scc-5.4.ubuntu.18_amd64.deb

cd /opt/scc/

./sccUygulamayı çalıştırdıktan sonra ilgili tarama politikasını seçelim.

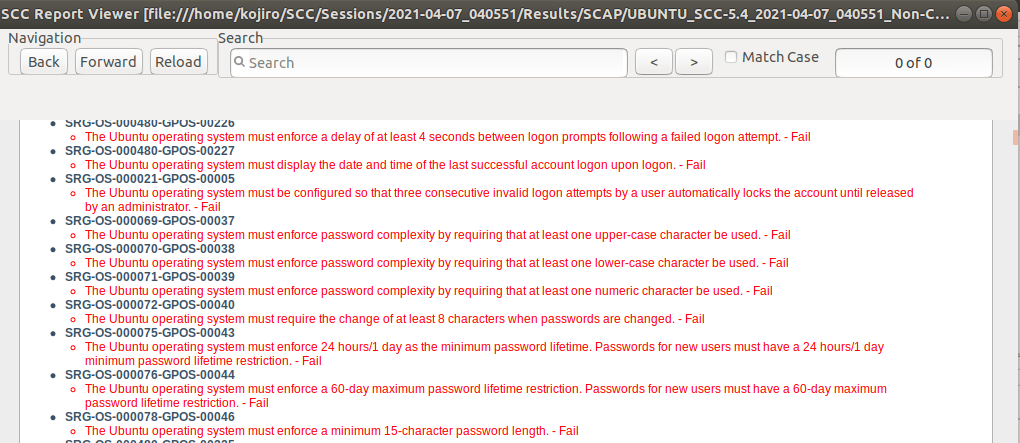

Sonrasında tarama sonuçlarını ve SCAP‘ın sisteme verdiği puana dair detaylara erişelim.

Son olarak ilgili raporun detay bölümünü inceleyerek yapılması muhtemek sıkılaştırmaları inceyelim.

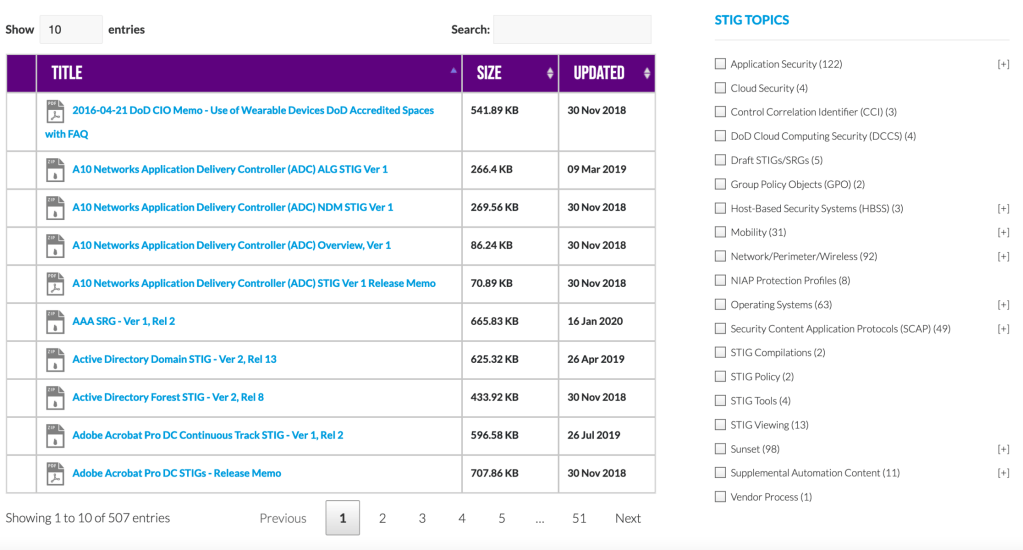

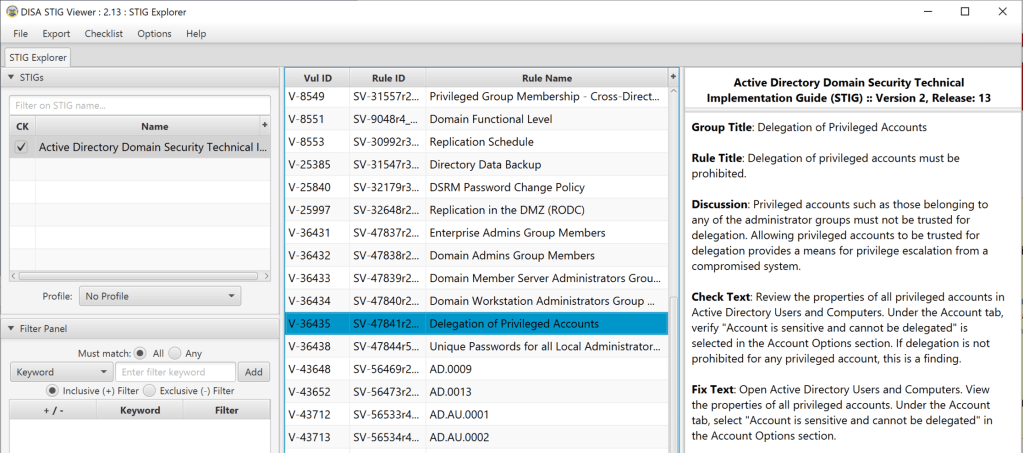

DoD tarafından kullanıcılara sunulan bir diğer araç olan DISA STIG Viewer ise 507 farklı uygulamanın bir organizasyonda nasıl daha güvenli kullanılacağına dair detayları içeriyor. Özellikle sıkılaştırma ve eğitim verilmesi noktasında oldukça başarılı bulduğum bu araçla sıkılaştırma politikalarına dair güzel çıktıların elde edileceğini düşünüyorum. Bu bağlamda, DISA STIG Viewer’ı incelemek için bahse konu aracı bu bağlantıdan indirelim ve ilgili jar dosyasını açalım.

Sonrasında yukarıda ekran görüntüsünde yer alan politikaları indirdikten sonra DISA STIG Viewer aracına anılan politikaları aktarmak ve incelemek mümkün.

Faydalı olması dileğiyle…

Kaynaklar

1- https://dl.dod.cyber.mil/wp-content/uploads/stigs/zip/scc-5.4_Windows_bundle.zip

2- https://public.cyber.mil/stigs/scap/

3- https://dl.dod.cyber.mil/wp-content/uploads/stigs/zip/U_STIGViewer_2-13.zip

Birisi “SCAP ve STIGs Kullanımıyla Windows/Linux Sıkılaştırma” üzerinde düşündü