Bir organizasyonda kullanılan ürün ve cihaz sayısı arttıkça, bahse konu ürün veya cihazlardaki güvenlik açıklıklarının takibi ve sonrasında yamanmasının takibi de o kadar zorlaşmakta. Bu bağlamda, CVE’lerin (Common Vulnerabilities and Exposures ) ve CWE’lerin (Common Weakness Enumeration) takip edilmesinin önemi de artmakta. Bu yazı kapsamında CVE ve CWE’leri efektik olarak takip edebileceğiniz bir platform olan OpenCVE aracından bahsedeceğim.

İçerik: https://raw.githubusercontent.com/opencve/

OpenCVE ile,

- Efektif CVE takibi,

- Vendor ve ürünlere göre rapor alınması

- CVE raporlarının e-posta ile düzenli takibinin

yapılması mümkün.

Giriş bölümünü bitirdikten sonra dilerseniz kurulumla devam edelim.

OpenCVE kurulumunu Ubuntu 20.04.02’yi üzerine yapabiliriz. Ubuntu 20.04.02’yi bu bağlantıdan indirebilirsiniz. Kurulum hazırlığı için Redis, Python-3-Pip ve Postresql kurulumlarını gerçekleştirelim. Kullanacağınız sanal makinenin RAM’ini 8 GB yapmanız ve şayet aracı kuracaksanız, kurulumları yetkisiz hesaplarla yapmanız önem arz ediyor (Postresql, celery vd.) Ayrıca güvenlik duvarındanda gerekli sıkılaştırmaların yapılması şart.

sudo su

apt-get update && apt-get upgrade -y

apt-get install redis -y

apt-get install postgresql postgresql-contrib -y

apt install python3-pip -yOpenCVE’nin kullanacağı veritabanı için PostreSQL üzerinde kullanıcı ve veritabanı oluşturalım.

sudo -u postgres psql

CREATE USER cve WITH PASSWORD 'password';

CREATE DATABASE cvedb;

GRANT ALL PRIVILEGES ON DATABASE cvedb to cve;

\qOpenCVE’nin kurulumuna başlayalım.

pip3 install opencve

opencve init

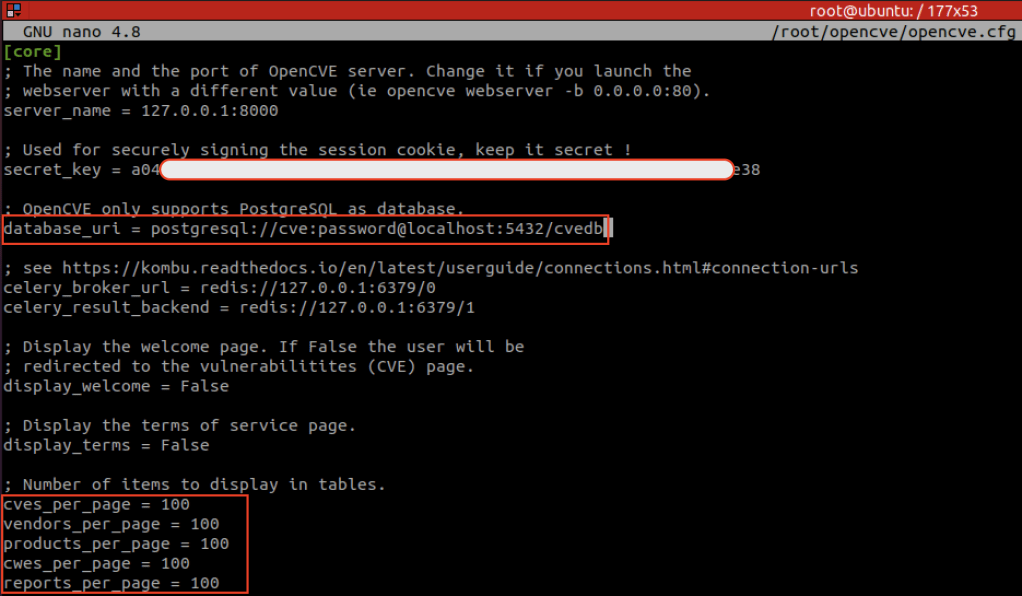

nano /root/opencve/opencve.cfgKurulumu bitirdikten sonra opencve.cfg dosyasına veritabanı kullanıcısını ve veritabanı bilgilerini girelim. database_uri paramatresini düzenledikten sonra bir sayfada gösterilecek item sayılarını belirleyelim.

opencve.cfg dosyasının sonunda yer alanmail bölümüne, e-posta alımıyla ilgili ayarları yapalım.

CVE’leri indirmeye ve veritabanına aktarmaya yarayan komutları terminalden girelim.

opencve upgrade-db

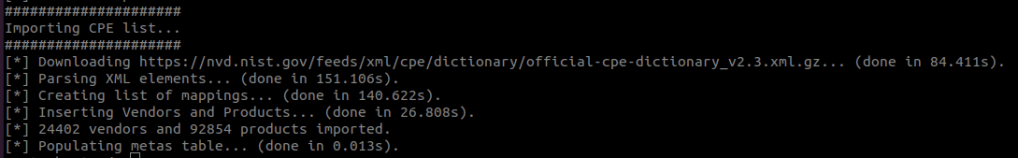

opencve import-dataİndirme ve aktarma işlemlerinin bittiğini alttaki ekran görüntüsünden gözlemleyebilirsiniz.

CVE’lerin otomatik indirilmesi ve raporların oluşturulması için celery‘ye ait worker ve beat bileşenlerini çalıştıralım.

opencve celery worker -l INFO

opencve celery beat -l INFO

Sonra aşamada web arayüzüne giriş yapacak yönetici hesabını oluşturalım ve OpenCVE sunucusunu çalıştıralım.

opencve create-user admin admin@example.com --admin

opencve webserver

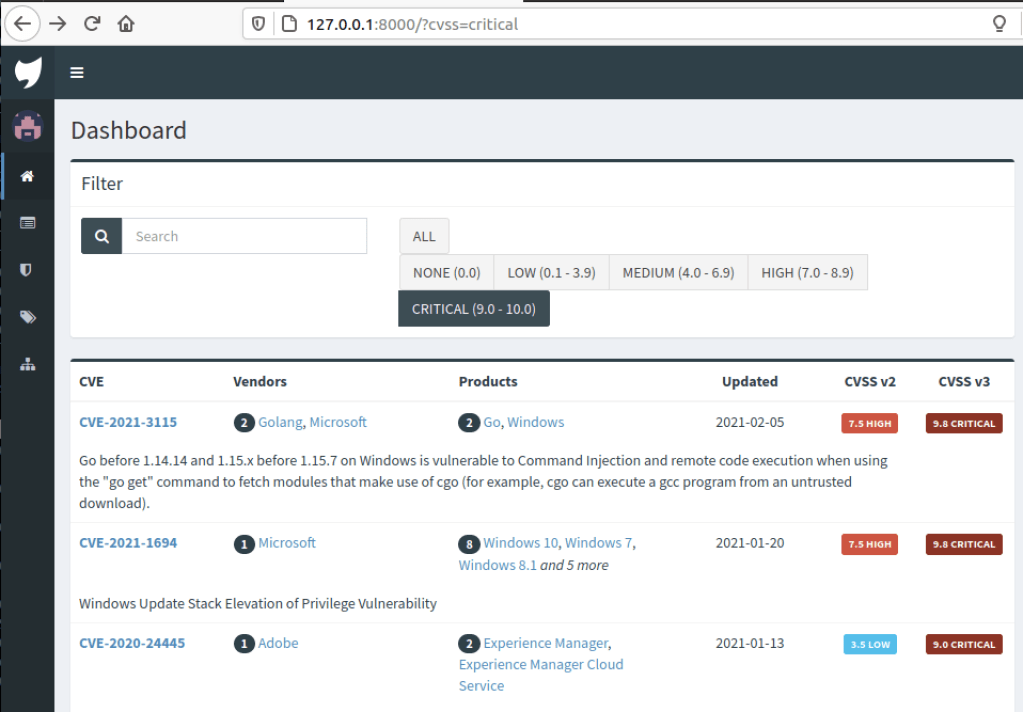

http://127.0.0.1:8000/ adresini kullanarak portala giriş yapalım.

Aşağıdaki ekran alıntısından da görüleceği üzere ilgili CVE’lerin detaylarını ve referanslarını ayrıntılı olarak CVE web portalından inceleyebilirsiniz.

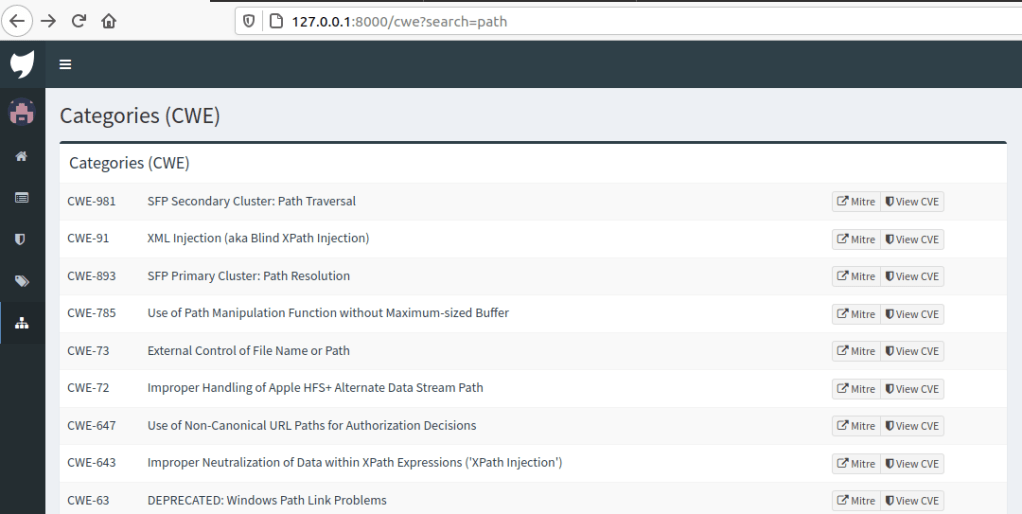

Ayrıca CWE (Common Weakness Enumaration) detaylarını da sorgulamak mümkün.

İlgili vendorların CVE’lerini takip etmek için bahse konu vendorlara subscribe olunması gerekmekte.

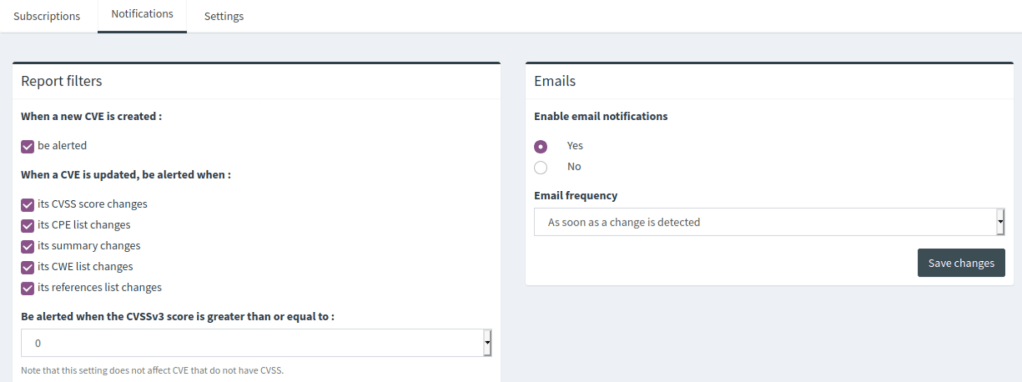

Vendorlara subscribe olduktan sonra rapor filtrelerinin ve e-posta ayarlarının aşağıdaki ekran görüntüsündeki gibi yapılması mümkün.

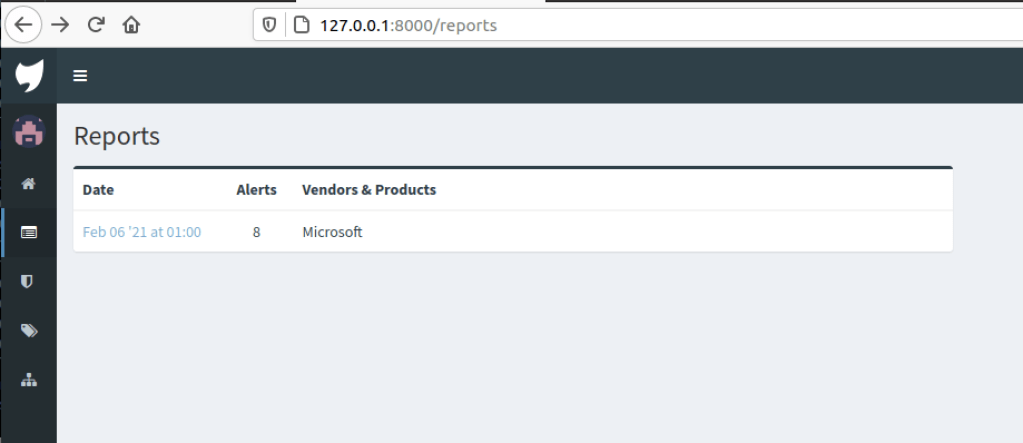

OpenCVE’nin ilgili taskları çalıştıktan sonra, ilgili vendorlara ait CVE’ler rapor olarak oluşarak incelemeye sunuluyor.

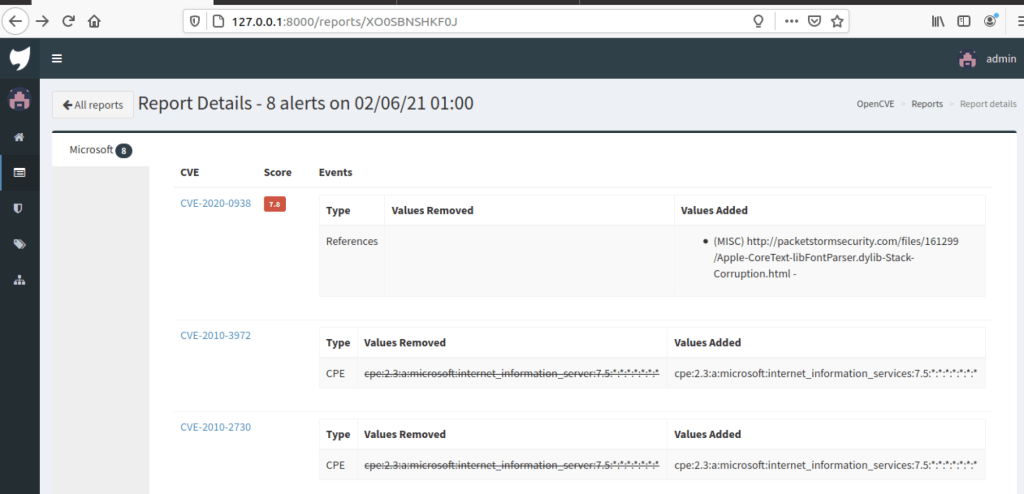

Rapor detayları…

Faydalı olması dileğiyle…

Kaynaklar