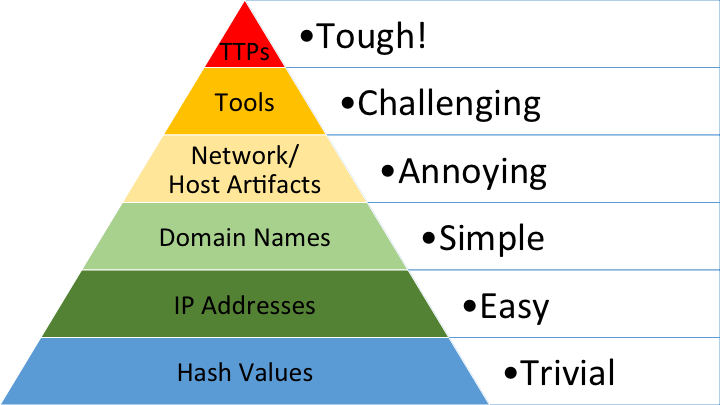

Tehdit istihbaratı ve olay müdahalesi süreçlerinde saldırganlar tarafından kullanılan araçlara veya uygulamalara ait hash değerlerinin, IP / Domain adlarının, ağ üzerinde bıraktıkları izlerin veya kullandıkları araçların bıraktıkları izlerin tespiti büyük önem arz ediyor. Bu noktada, bahse konu izlerin (IOC (Incident of Compromise) ne şekilde sınıflandırılabileceği ve önem dereceleri 2013 yılında David J Bianco tarafından oldukça güzel sınıflandırılmış.

The Pyramid of Pain ile ilgili daha fazla bilgi edinmek için bu yazıyı okumanızı tavsiye ederim.

Bahse konu piramidin alt katmanlarından üst katmanlarına doğru çıkıldığında saldırganların kullandığı atak vektörlerine ait araçların bıraktıkları izlerin tespiti giderek zorlaşıyor. Örneğin atak vektörü kapsamında kullanılan bir zararlının hash değeri veya iletişim kurduğu IP / domain bilgisinin tespiti savunma tarafı için nispeten daha kolayken, yine aynı şekilde saldırgan tarafın bahse konu zararlının hash değerinin veya zararlının kullandığı IP adresinin değiştirilmesi de bir o kadar kolay.

Piramidin tepe noktalarına doğru tırmanıldığındaysa durum bir her iki taraf için bir miktar daha fazla karmaşıklaşmakta. Saldırgan tarafın savunmayı geçmesi noktasında özel çaba sarfetmesi ve saldırısını özelleştirmesi gerekiyor. Piramidin tepesinde yer alan Tools ve TTP (Tactics, Techniques and Procedures) katmanlarındaysa savunma tarafının işi giderek zorlaşıyor. Aynı durum saldırgan tarafın, savunmayı aşma noktasında özel araçlar oluşturması, yeni taktik ve teknikler geliştirmesi anlamına gelmekte.

Bu noktada, savunmanın ilk hatlarının saldırganlar tarafından geçildiği varsayımı altında saldırganların kullandığı araç veya dosyaların tespiti önem kazanıyor. Yara kuralları yardımıyla belirli zararlı yazılım karakteristiğine sahip araçların tespiti mümkün kılınabilmekte. Örnek bir Yara kuralıyla yazıya devam edelim.

rule ExampleRule

{

strings:

$my_text_string = "text here"

$my_hex_string = { E2 34 A1 C8 23 FB }

condition:

$my_text_string or $my_hex_string

}

Yukarıda yer alan kural incelendiğinde içinde “text here” veya içeriğinde “E2 34 A1 C8 23 FB” hex kalıntısı içeren bir dosya tespit edildiğinde bahse konu dosya Yara kuralına yakalanıp alarmlar çalınmakta. Yara kuralları ile daha detaylı bilgiye bu bağlantıdan erişebilirsiniz. The Pyramid of Pain’le başladığımız, sonrasında Yara kurallarıyla devam ettiğimiz yazının son bölümündeyse favori araçlarımdan biri olan Loki‘yi inceleyerek devam edelim.

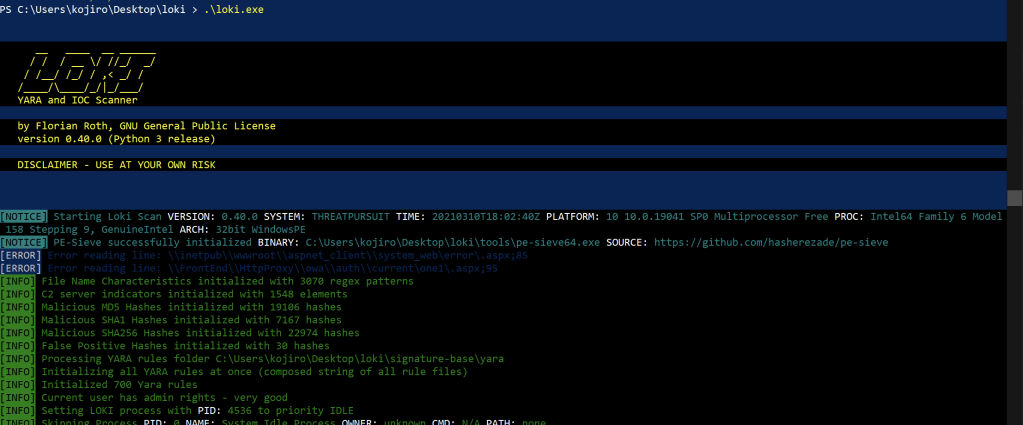

Kodlarına GitHub‘dan erişebileceğiniz Loki ile temel IOC’leri sisteminizde taratmanızı ve sonrasında oluşan raporları incelemenizi sağlayan bir IOC tarayıcı olarak tanımlanabilir. Loki ile ilgili daha detaylı bilgi için bu bağlantıyı kullanabilirsiniz. Loki yeni versiyonunda bazı antivirus üreticileri tarafından zararlı olarak tanımlanabilmekte. Bu nedenle Loki’yi mevcut sisteminizde alarmları çaldırmamak için lab. ortamında test etmenizi tavsiye ediyorum.

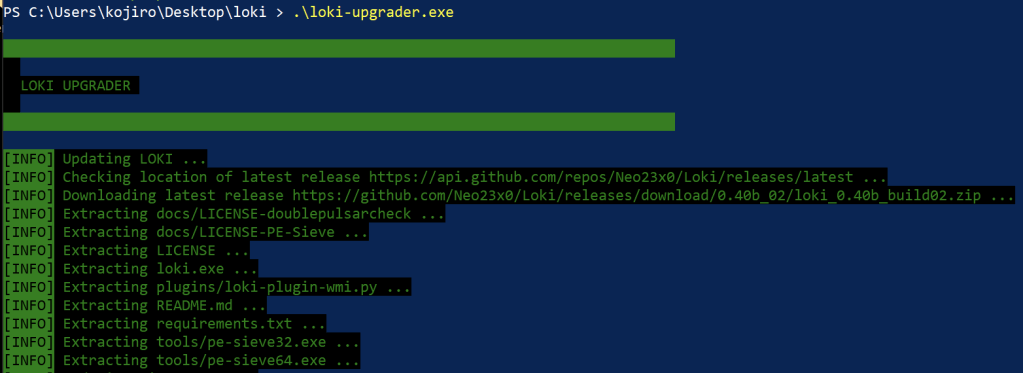

loki-upgrader.exe’yi çalıştırarak güncel kural setlerini indirmeye başlayalım.

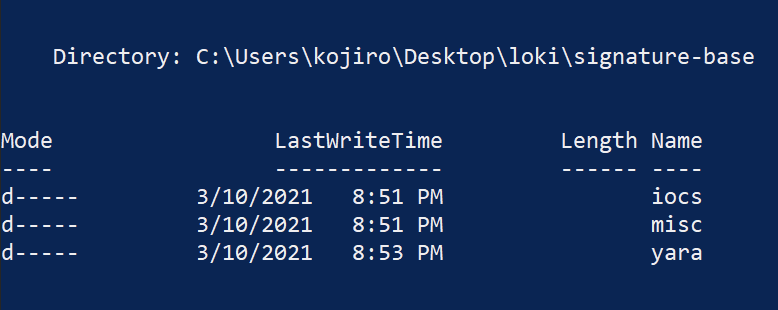

Loki’nin “signature-base” klasörünün içeriğini incelemekle devam edelim. Bahse konu klasör üç farklı alt klasöre ev sahipliği yapıyor.

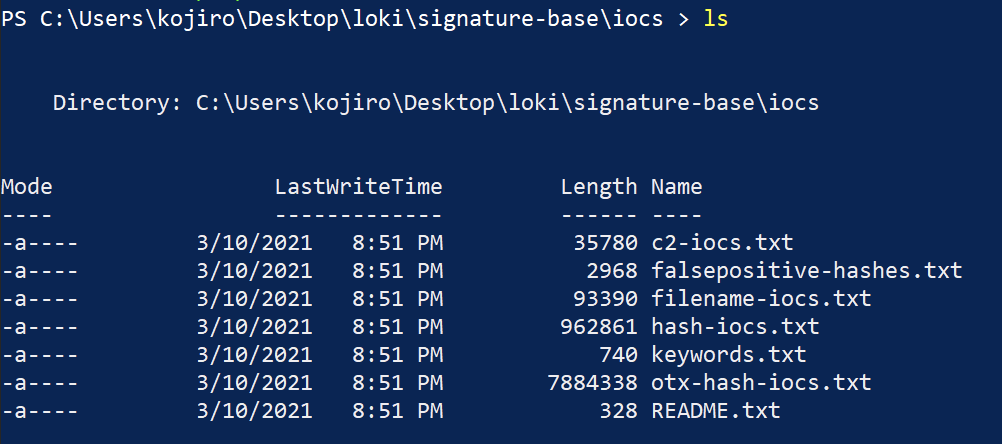

“iocs” klasöründe hash, c2, anahtar kelime gibi farklı IOC’leri elle girmek mümkün.

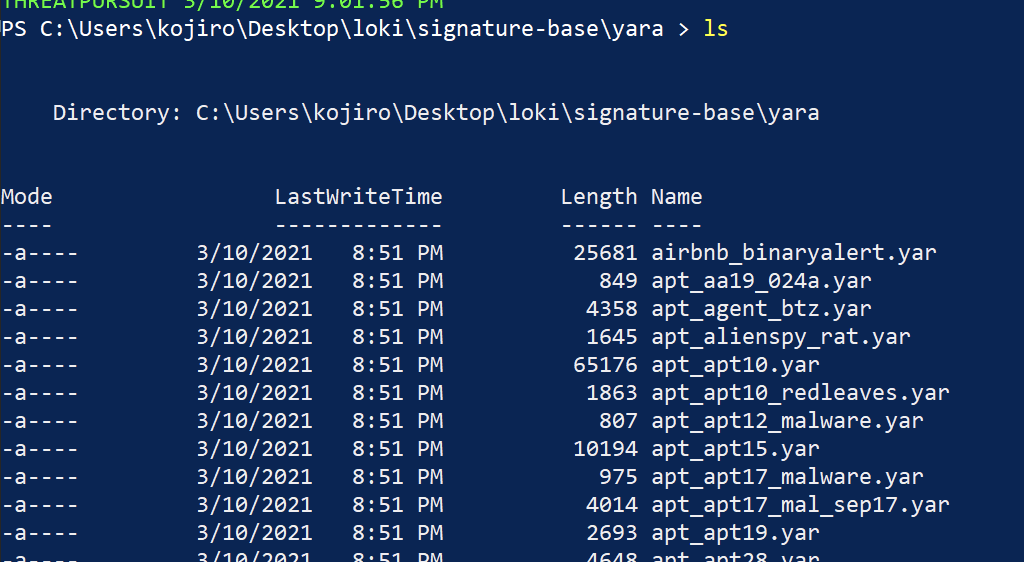

“yara” klasörünün içine manuel olarak oluşturulan yara kurallarını girererek özel IOC aranabilir.

İlgili ayarları yaptıktan sonra geriye loki.exe’yi yönetici haklarıyla çalıştırmak ve rapor sonucunu incelemek kalıyor.

Faydalı olması dileğiyle…

Kaynaklar:

1- https://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html

2- https://yara.readthedocs.io/en/stable/