SIEM’e düşen bir uyarı kapsamında; daha önce sistemde karşılaşılmayan yeni bir processin başlaması veya servisin ayağa kalkması, zamanlanmış görevlere eklenen ve anomali oluşturduğu düşünülen bir zamanlanmış görev veya komuta kontrol sunucusuna paket gönderdiği düşünülen bir istemcinin tespiti… Dikkat çeken bu senaryolar kapsamında, “Nedir bu anomali?” sorusuna cevap ararken, “Sunucu veya istemciye Domain Admin haklarıyla RDP yapmak veya yönetici haklarına sahip bir kullanıcıyla, sunucuya veya istemciye WMI, Powershell vb. bağlantı methodlarıyla bağlanıp inceleme gerçekleştirmek ne kadar doğru olacaktır?” sorusunun cevabı sanırım gayet açık.

Her Kurum veya teşebbüsün kritik verilerine birgün mutlaka erişileceği varsayımı altında bu tür senaryolara dair SOME prosedürlerinin oluşturulmasına ek olarak, olay müdahalesinin nasıl ve hangi araçlarla yapılacağına dair bir tatbikatların yapılmasının günün sonunda bir şekilde mutlaka fayda sağlayacağını düşünmekteyim. Bu yazı kapsamında da incelenmesi gereken uyarılar kapsamında, bir istemci veya sunucuda canlı olay müdahalesinin Velociraptor vasıtasıyla nasıl gerçekleştirilebileceğine değinmek istedim.

İlgili uygulamayı mutlaka lab. ortamında test etmenizi ve şayet kazanımlardan ve/veya Velociraptor’un güvenliğinden eminseniz canlıya almanızı şiddetle tavsiye ederim. Zira Velociraptor‘u sadece lab. ortamında test edebildim. Bu duruma ek olarak, herhangi bir olay müdahalesi esnasında öncelikle RAM imajının alınmasından sonra Velociraptor’un kullanılmasının mevcut delillerin üzerine yeni veri yazılmasının önüne geçmek noktasında faydalı olacağını düşünüyorum. Tabii ki karar sizin.

Dilerseniz başlayalım.

1- Sunucu Kurulumu

Yukarıda da bahsettiğim üzere Velociraptor’un güvenliğinin sağlanması noktasında farklı bir VLAN’da barındırılması, firewall kurallarıyla GUI ve agent portlarına erişimin sıkılaştırılması ve klasik güçlü parola kullanılmasının faydalı olacağını düşünmekteyim.

Uygulamayla ilgili bağlantılar:

Aşağıda yer alan ilk iki komutla Velociraptor’u indirelim ve çalışma hakkını verelim.

wget https://github.com/Velocidex/velociraptor/releases/download/v0.4.7/velociraptor-v0.4.7-1-linux-amd64

chmod +x velociraptor-v0.4.7-1-linux-amd64

./velociraptor-v0.4.7-1-linux-amd64 config generate -i

./velociraptor-v0.4.7-1-linux-amd64 velociraptor --config server.config.yaml frontend -v

Ubuntu 20.04.01’e kurduğum Velociraptor’u üçüncü komut kapsamında aşağıdaki gibi yapılandıralım. İhtiyaçlarınıza göre yapılandırmayı farklı ayarlarla yapmanız elbette mümkün.

- Linux > FileBaseDataStore > Self Signed SSL

- Frontend Port to Listen: (8000)

- Public name of the frontend: SUNUCUIPADRESI

- Port for the GUI to listen on: 8889

- Google Domains DynDNS: N

- GUI username and password: KULLANICIADI ve PASSWORD

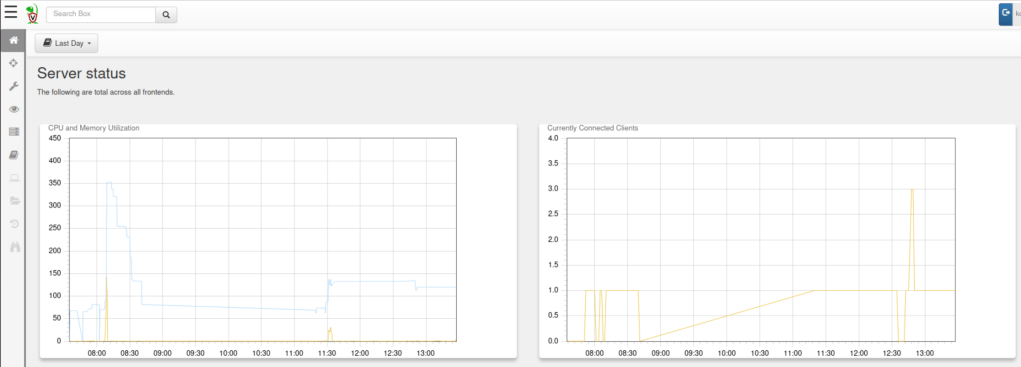

GUI’ye https://localhost:8889 üzerinden sunucuya ulaşıp ilk kontrolleri gerçekleştirelim.

netstat -tulpn komutu vasıtasıyla uygulamanın sunucuda oluşturduğu portları inceleyelim.

2- İstemci Kurulumu

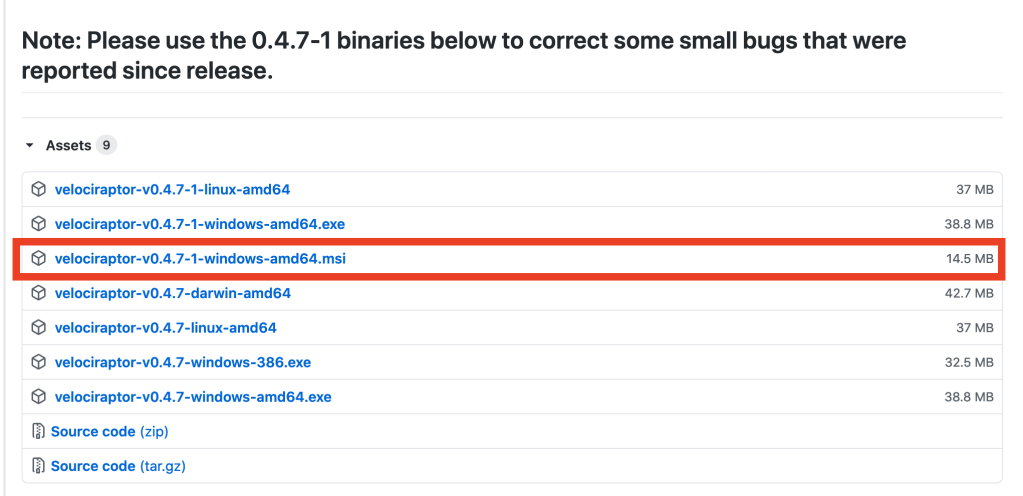

Velociraptor’un Windows veya Linux agentlarının kurulumlarıysa oldukça basit. Windows ortamı için ilgili .msi paketini indirelim.

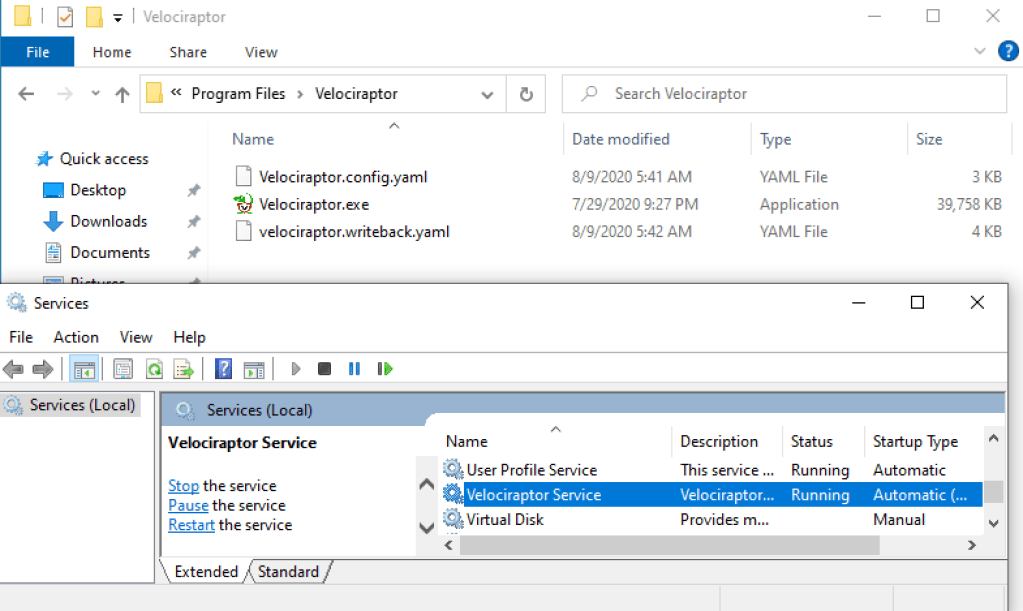

Sonrasında client.config.yaml dosyasının bir kopyasını Velociraptor.config.yaml olarak oluşturalım.

Msi paketini Windows istemcide kurduktan sonra Program Files klasörünün altındaki Velociraptor klasörüne daha önce oluşturduğumuz Velociraptor.config.yaml dosyasını koplayalım ve ilgili servisin çalıştığından emin olalım.

3- Olay Müdahalesi Aşamaları

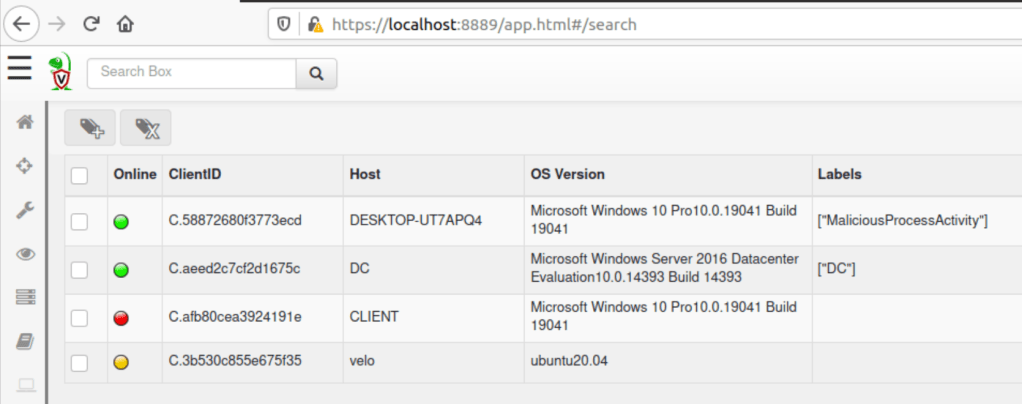

Sunucu ve istemi ayarlarını bitirdikten sonra canlı olay müdahalesi yapabileceğimiz istemci listesini inceleyelim.

Etiketleme özelliğini kullanarak agentların çalıştığı tüm sunucularda inceleme yapmak yerine, olayın gerçekleştiği istemci veya sunucuda inceleme gerçekleştirebilmek amacıyla alertin geldiği istemci veya sunucuyu etiketleyelim.

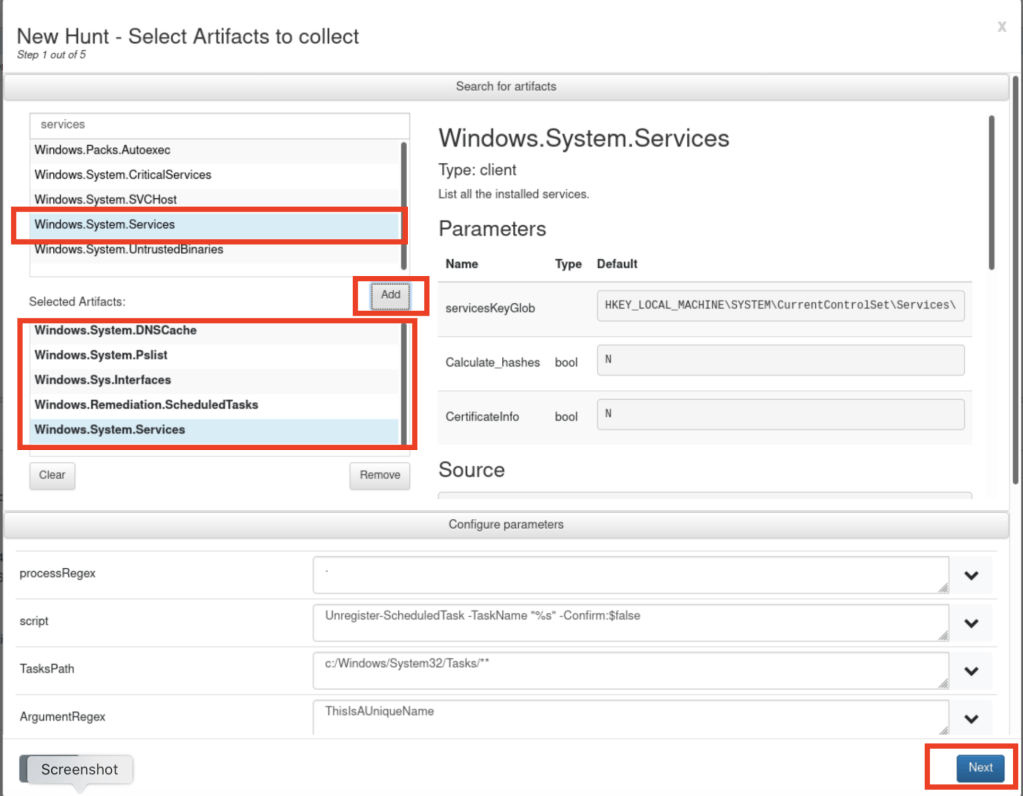

Toplanmasını istediğimiz ilgili verileri seçelim.

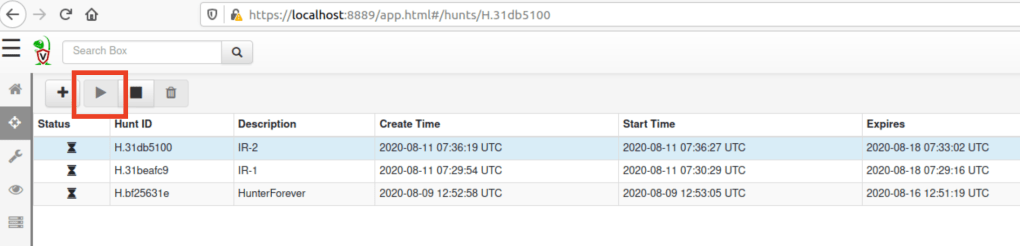

Sonrasında oluşturduğumuz görevi çalıştıralım.

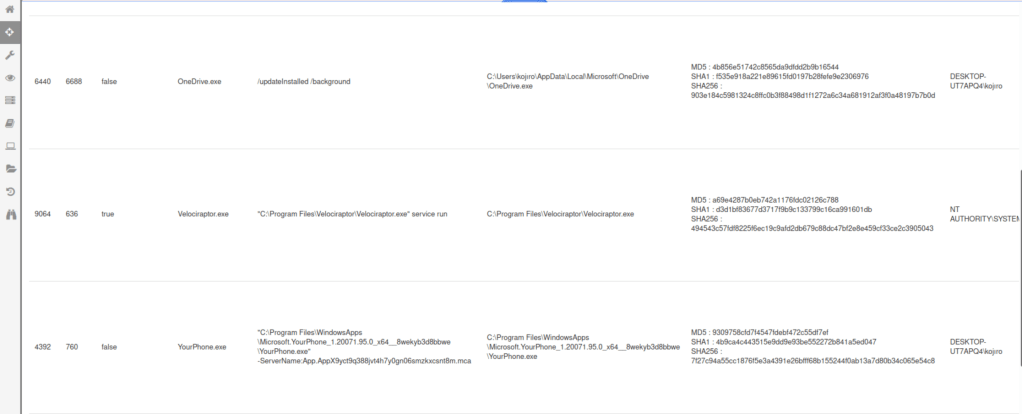

İlgili sunucudaki processlerin bilgileri aşağıdaki şekilde:

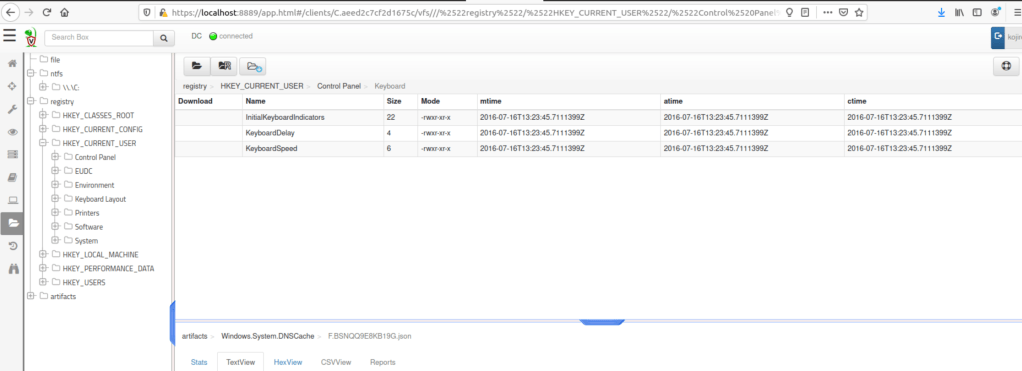

Velociraptor yardımıyla dosyalar ve registry kayıtlarında da inceleme gerçekleştirmek mümkün.

İnceleme kapsamında ilgili notu oluşturduktan sonra konuyu kapatalım.

Faydalı olması dileğiyle…