Herhangi bir zararlıya ait hashin veya ilgili zararlı dosyanın iletişim kurduğu düşünülen IP veya URL’in tehdit içerip içermediğini tespit etmek amacıyla birçok açık kaynaktan bilgi elde etmek mümkün. Fakat farklı açık kaynaklardan toplanan tehdit istihbaratı bilgilerinin merkezileştirilmesi ve/veya analiz edilmesi süreçleri oldukça zaman alan bir süreç olabiliyor. Bu noktada, şayet biriminizde incelemeniz gereken hash bilgileri, IP veya URL’ler varsa Intel Owl kullanımıyla bu süreci verimli ve hızlı bir şekilde sonlandırmanız mümkün.

Intel Owl, tek bir portalda tehdit istihbaratı elde edilmesi amacıyla hazırlanan ve içinde 80’den fazla analiz /istihbarat servisinin yer aldığı açık kaynaklı bir OSINT aracı olarak tanımlanabilir. İçindeki servisler vasıtasıyla spesifik IP, Domain adı, URL ve Hash bilgilerini tek bir tıklama elde etmenizi sağlamakta. Intel Owl ile daha ayrıntılı bilgi almak için bu bağlantıyı, Github reposuna ulaşmak içinse bu bağlantıyı kullanabilirsiniz. Dilerseniz kurulum işlemleriyle başlayalım.

Öncelikle Docker kurulumunu tamamladıktan sonra Intel Owl’ı indirelim.

sudo su

apt-get update && apt-get upgrade -y

apt-get install docker

apt-get install docker-compose

git clone https://github.com/intelowlproject/IntelOwl.git

cd IntelOwl/

ls

Güncelleme ve indirme işlemlerini tamamladıktan sonra uzantısı “_template” olan dosyaları düzenleyelim. Bu işleme başlamadan önce Django bağlantısı için secret keyi aşağıdaki komutla oluşturalım.

python2.7 -c 'import random; result = "".join([random.choice("abcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*(-_=+)") for i in range(50)]); print(result)'Sonrasında “env_file_app_template” dosyasını düzenlemeye başlayalım.

nano env_file_app_templateOluşturduğumuz secret keyi “DJANGO_SECRET=” bölümüne yapıştırdıktan sonra user ve password bilgilerini girelim. Intel Owl’in daha aktif kullanılması için API anahtarlarının da mutlaka ilgili sitelerden elde edilmesini ve “env_file_app_template “dosyasına girmenizi özellikle tavsiye ediyorum.

“env_file_postgres_template” dosyasını düzenlemeye başlayalım.

nano env_file_postgres_templatePostresql veritabanı bağlantıları için ilgili bilgileri girelim.

Template dosyalarını, config dosyaları olarak kurulum klasörüne kopyalayalım.

cp env_file_integrations_template env_file_integrations

cp env_file_postgres_template env_file_postgres

cp env_file_app_template env_file_app

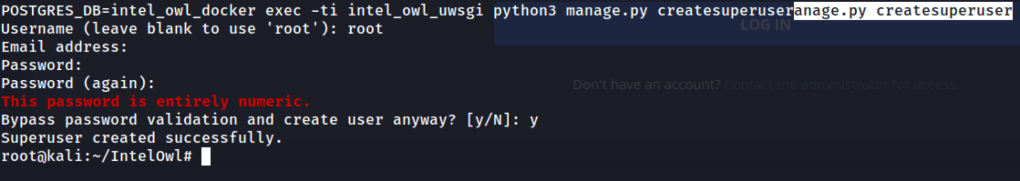

docker-compose upSon olarak web paneline giriş için kullanıcı bilgilerini ekleyelim ve sonrasında dockeri ayağa kaldıralım.

docker exec -ti intel_owl_uwsgi python3 manage.py createsuperuser

docker-compose up

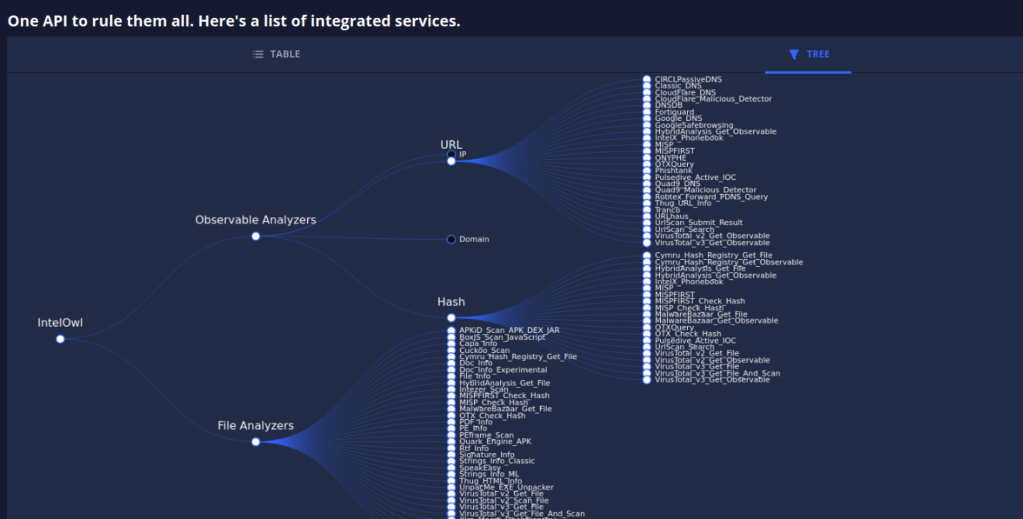

http://localhost/pages/dashboard bağlantısını kullanarak giriş yaptıktan sonra arkada çalışan servisleri “Tree View” menüsünden inceleyelim.

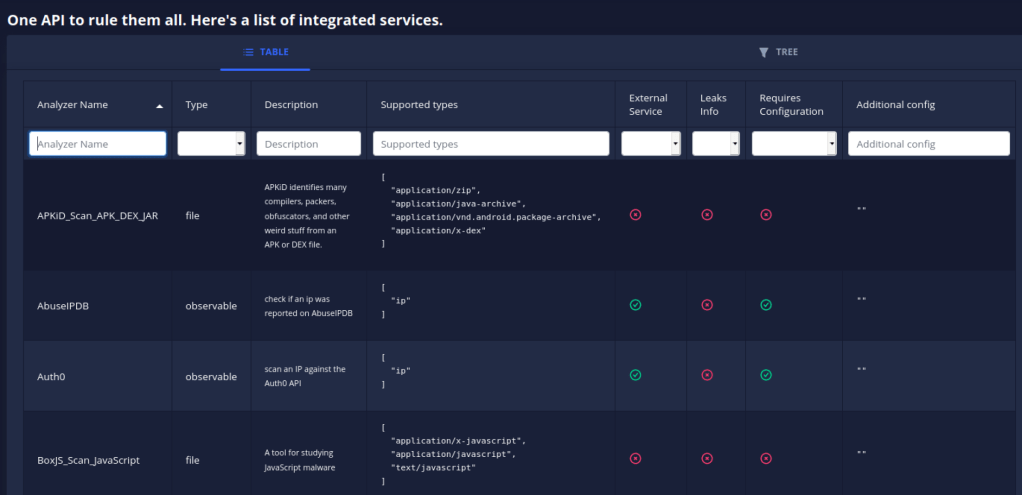

Çalışan servislerin hangilerinin düzenlenmesi gerektiği, hangi servisin net bağlantısına ihtiyaç duyduğu veya bağlantı sonucunda bilgi ifşası oluşup oluşmayacağı bilgilerine “Tree View” menüsünü kullanarak inceleyelim.

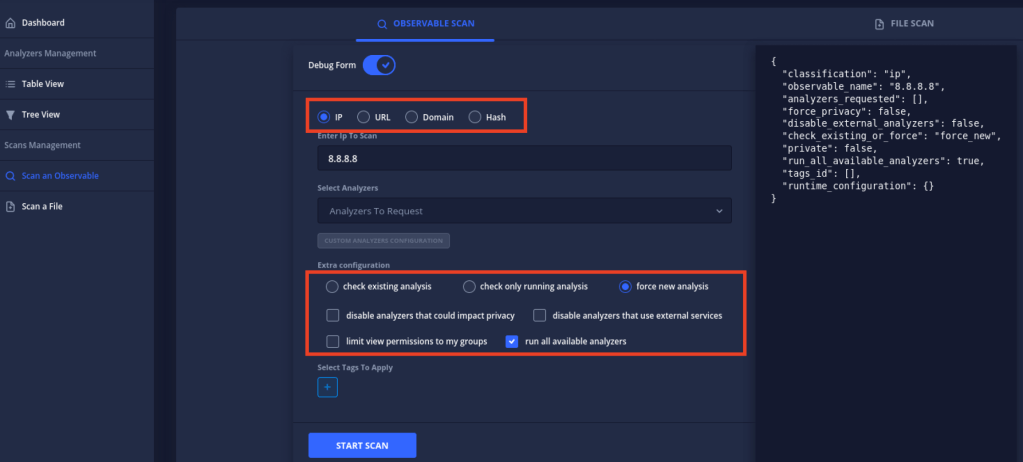

“Observable Scan” bölümünden IP, URL, Domain adı veya Hash bilgilerini sorgulamamız mümkün. “Force new analysis” ile tamamen yeni bir analiz başlatmak ve “run all available analyzers ile de tüm modülleri aktif etmek biraz zaman alsa da daha ayrıntılı sonuçları ekrana yansıtacaktır.

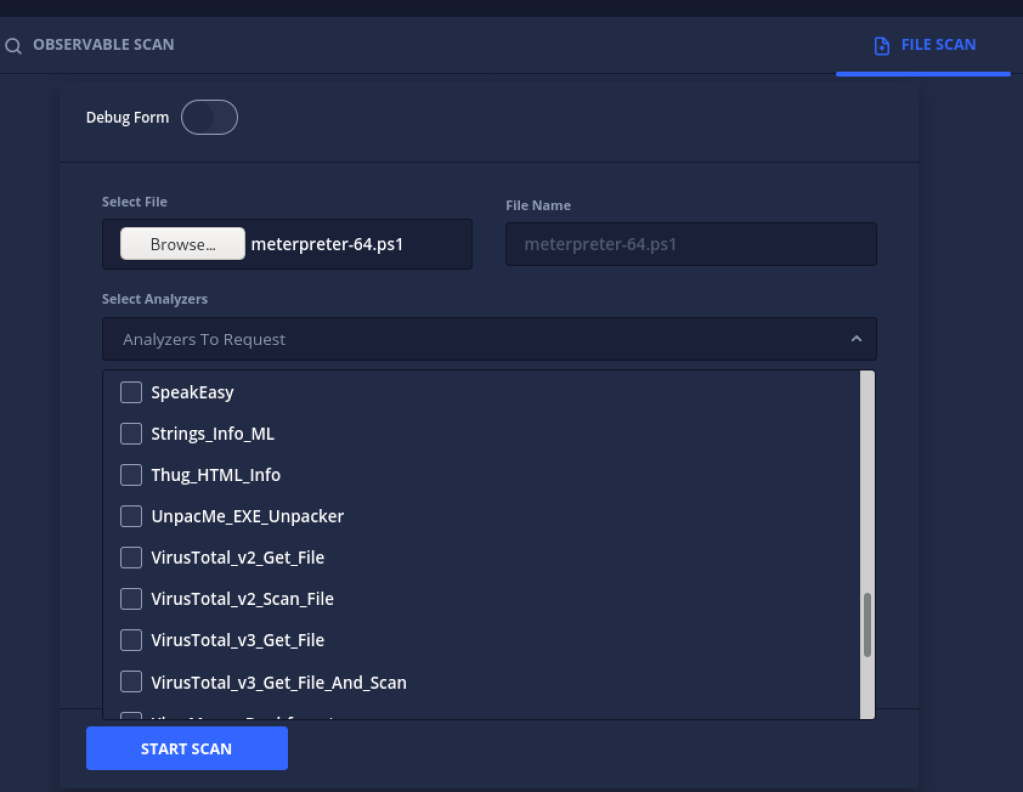

“File Scan” bölümünü kullanarak zararlı olduğunu düşündüğümüz dosyaları farklı modülleri kullanarak analkiz etmemiz yine mümkün.

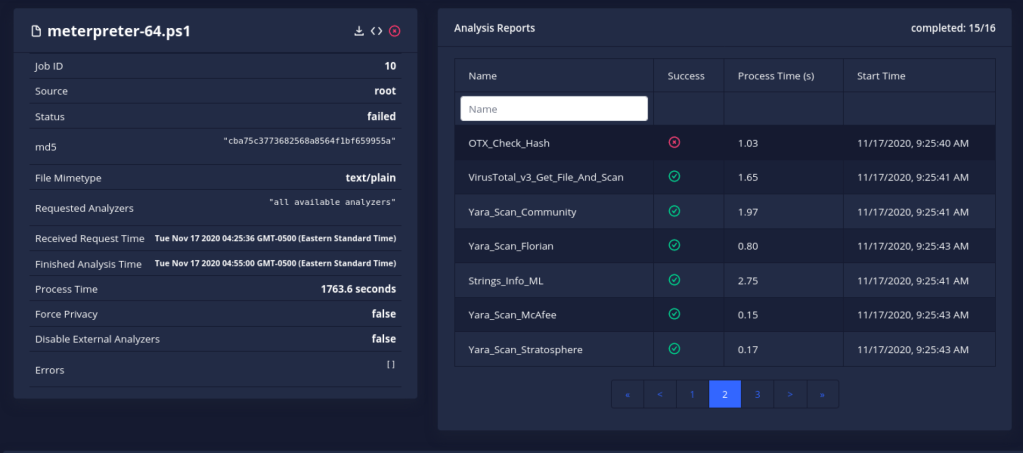

Sonuç analiz ekranı…

Strings_Info_ML modülüne ait ekran görüntüsü:

Faydalı olması dileğiyle…