Sıra tabanlı oyunların başyapıtı olduğunu düşündüğüm Age of Empires (Aoe) oynayanların da bileceği üzere oyun, temelde kaynak yönetimi ve yönetilen kaynakların hangi birimlere aktarılacağı konusunda strateji sevenlerin yirmi yılı aşkındır oynadığı bir strateji türü. Açıkçası AoE’nin kaynak yönetimi bölümününün log toplama ve yönetimi konusuyla kesiştiği noktalar olduğu da bana göre aşikar. Zira populasyon limitinin 200 olduğu (storage limiti), altın, taş, et ve oduna gönderilecek işçi sayısının hesabı (logların önemliden önemsize doğru sınıflandırılması ve toplanması) ve elde edilen logların örneğin sadece Paladin’lere mi aktarılacağı veya hibrit bir ordu mu kurulacağı (Seçilen SIEM, SIEM’e aktarılacak log çeşitleri vb.) konuları da adeta bir strateji oyununda verilen kararlardan birkaçı gibi…

Metaforik bu girişten sonra, Active Directory (AD) ortamında Group Policy (GP) vasıtasıyla hangi logların toplanacağı konusunu ve farklı otorite veya şirketlerin bahse konu logların hangilerini toplandığını araştırmaya çalışalım.

Yazı kapsamında Defense Information Systems Agency’nin (DISA) ve Palantir şirketinin önerdiği GP’lerle, lab. ortamında kullandığım sistemin topladığı logları karşılaştırmaya çalışacağım. DISA ve Palantir‘in yanı sıra Microsoft veya Australian Cyber Security Center’in (ASCS) de önerdiği GP ayarları mevcut. Bahse konu kaynaklara aşağıdaki bağlantılardan ulaşabilirsiniz.

- DISA (Server sürümleri dahil)

- Palantir (Server sürümleri dahil)

- ACSC (Sadece Windows 10)

- Microsoft (Server sürümleri dahil)

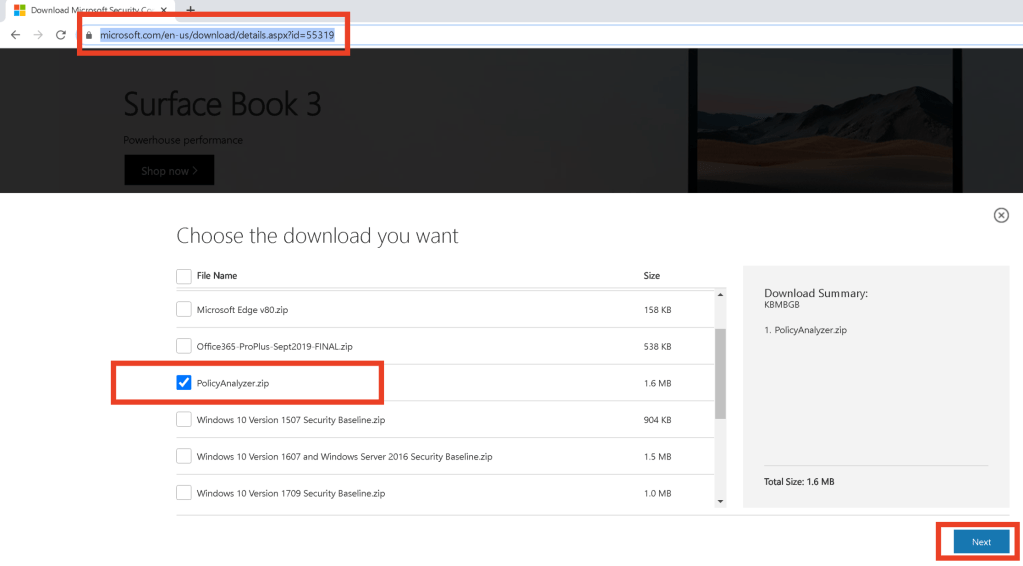

Yukarıda bahsedilen GP ayarlarını indirdikten sonra karşılaştırmayı nasıl yapabiliriz sorusuna cevabı Microsoft’un Policy Analyzer uygulamasıyla bulmaya çalışalım. Policy Analyzer’ı bu bağlantıdan indirebilirsiniz.

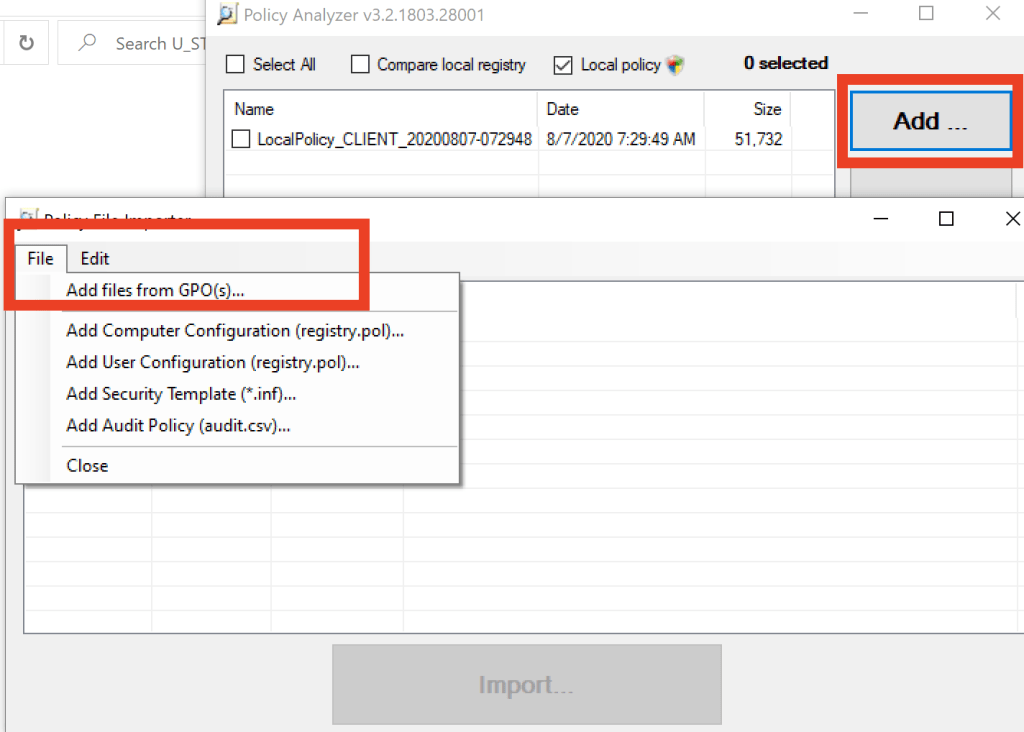

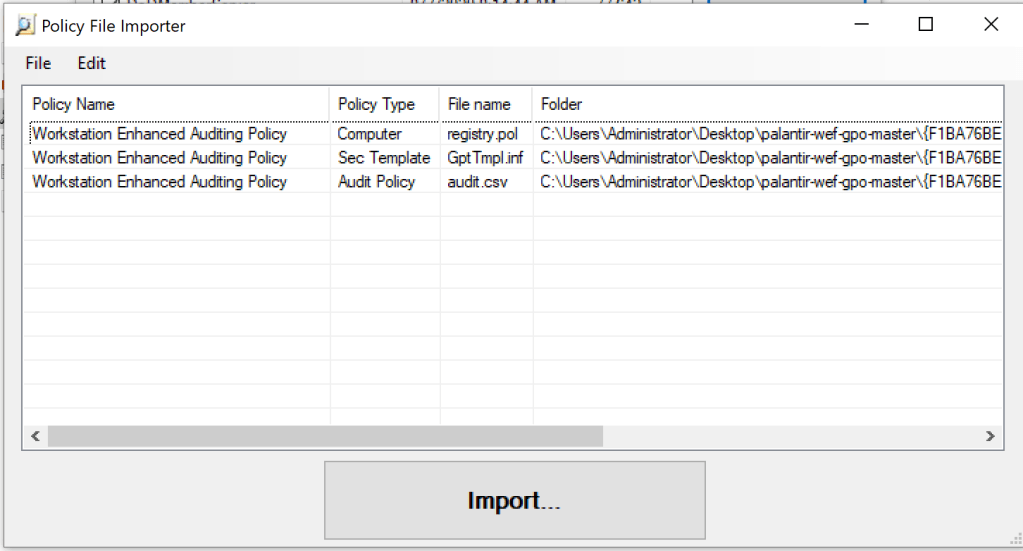

Uygulamayı indirip açtıktan sonra “Add” butonuna tıklayarak karşılaştırma yapacağımız politikaları uygulamayı ekleyelim. Açılan ekrandan “Add files from GPO(s)” seçeneği vasıtasıyla yukarıda değindiğim ve daha önce indirdiğimiz GPO’ları açalım.

DISA’nın klasör ağaç yapısı aşağıdaki şekilde…

Sonrasında karşılaştırma yapacağımız sunucu işletim sistemine ve sunucunun rolüne göre ilgili eklemeleri yapalım. Örneğin üzerinde çalıştığımız sunucu Domain Controller rolüne sahipse DC ayarlarını veya AD’deki bir sunucu ise Member Server ayarlarını eklemek bu noktada önemli.

DISA’nın ayarları bittiyse bu bağlantıyı kullanarak Palantir’e ait GP ayarlarını indirip yine benzer şekilde uygulamaya ekleyelim.

Aşağıdaki ekrandan da görüleceği üzere lokal politikalar ve Policy Analyzer’a eklediğimiz diğer politikaların karşılaştırması aşağıdaki şekilde karşımıza çıkmakta.

Son olarak belirtmem gereken husus yukarıda bahsettiğim GP ayarlarını test etmeden kesinlikle sisteminizde uygulamayanız. Bildiğiniz üzere her Kurum veya teşebbüsün ihtiyaçları farklılaşabilmekte.

Faydalı olması dileğiyle.

Kaynaklar

1- https://public.cyber.mil/stigs/gpo/

2- https://github.com/palantir/windows-event-forwarding/tree/master/group-policy-objects

4- https://www.microsoft.com/en-us/download/details.aspx?id=55319

“Group Policy Object Analizi (Policy Analyzer)” için 2 yorum